1.インシデント発生時の対応手順

(1)インシデント対応の難しさ

インシデントが発生したときの対応というのは、以外に難しい。

過去には、某スーパーにて、牛肉の産地偽装が発覚した。このとき、レシートを持たなくても自己申告だけで、購入した代金を返金するという対応を取った。これにより、実際には買っていない人も大量に返金を求め、実際の販売金額の何倍もの返金をすることになってしまったのである。

インシデントは突然にやってくる。事件が発生してからあたふたするのではなく、事前にどうするかというマニュアルを整備しておく必要があるだろう。

また、マニュアルだけでなく、現場では規定(ルール)も必要になるだろう。

たとえば、被害拡大や調査のために、業務をストップさせたり、サービスを停止させたり、幹部のPCを没収して調査をすることも求められる。その際、事前に取り決めたルールがなければ、業務を止めるなどの大きな決断をすることができない(特に情報システム部のメンバーでは)

(2)インシデント発生時の対応手順

インシデント発生時の対応手順としては、NISTの文書(SP 800-61 Rev.2)が考え方の基本となる。以下は日本語訳であり、余裕があれば軽く見てもらうといいだろう。

https://www.ipa.go.jp/files/000025341.pdf

以下は、上記の図の引用である。ちなみに、「検査と分析」とあるが、本文では「検知と分析」になっている。

上記の流れについて、簡単に補足する。

❶準備

関係者の連絡先を整理したり、解析用のソフトを準備するなど。

あたり前のことを言いますね。

枝葉のことでは?

いざインシデントが発生すると、意外に重要なことだったりします。一刻を争うのに、誰に連絡すればいいのか、そして、その連絡先がわからないと確実に対応が遅れます。

ちなみに、日本の場合だと、事件や事故が起こった場合、警察は110番、人命救助は119で救急車を呼べることを皆さんが知っています。これも、ある意味、国家として緊急連絡先が整理されていると言えます。

❷検知と分析

・検知:IPSやウイルス対策ソフトなどを準備して、検知する

・分析:ログは大量にあり、不正確な情報もあるため、検知したインシデントを分析する

❸封じ込め、根絶、復旧

・封じ込め:被害が拡大する前に、封じ込める。(例)LANケーブルの抜線

・根絶:悪意のあるコードの削除など

・復旧:OSのリカバリ、パスワードのリセット

❹事件後の対応

反省会を実施し、よりよい対応手順を更新

この部分に関して、情報処理安全確保支援士試験の過去問(R3SC春午後2問1)をみてみよう。

| 過去問(R3SC春午後2問1) |

|---|

インシデント対応プロセスも整理すべきです。NISTの文書SP 800-61 Rev.2に記載されているインシデント対応のライフサイクルを図7に示します。 設問3(2) 図7中の【 d 】~【 f 】に入れる適切な字句を,解答群の中から選び,記号で答えよ。 解答群 ア 開示 イ 検知 ウ 根絶 エ トレーニング オ 復習 カ 分析 キ レビュー |

↓

↓

↓

↓

↓

正解は以下である。本当の問題は選択式である。これらの言葉を覚えていなくても、インシデント対応の在りかたを考えて、正答を選べるようにしたい。

d:イ 検知 、e:カ 分析 、f:ウ 根絶

(3)インシデント対応に関する過去問

情報処理安全確保支援士試験の過去問をいくつか見ましょう。

❶H22SC春午後Ⅱ問2

インシデント発生後の対応手順については、情報処理安全確保支援士試験の過去問(H22SC春午後Ⅱ問2)がとても参考になる。

| インシデント発生後の対応手順について |

|---|

| IRTでは,インシデント対応を円滑に行うためにIRTメンバ向けのインシデント対応マニュアルを作成することとし,その具体的な内容として図4に示す各項目を検討した。 ------- 図4 IRTメンバ向けのインシデント対応マニュアルに記載する内容 ここから ------- (1)インシデント対応に必要なリソース(機器や情報など)の整備 (2)ログ管理 (3)ログなどにおける異常事象の分析 (4)インシテント発生時の初期対応と作業の記録 (5)インシデントの証拠収集 (6)収集した証拠の分析と原因の究明,システムの復旧方法 (7)社内外の連絡方法と最新のセキュリティ情報の収集 ------- 図4 IRTメンバ向けのインシデント対応マニュアルに記載する内容 ここまで ------- 図4中の(1)に関し,必要な機器については,予算面の問題もあることから,優先度の高いものから順に整備を進めていくことになった。また,業務系システムと開発系システムの構成情報は情報システム課と開発課,ネットワーク課が個別に管理していたが,既存のグループウェアを利用してIRTメンバが双方のシステムの構成情報を閲覧できるようにした。 図4中の(2)については,まず,現状を把握するために,現在の業務系と開発系のシステムで取得しているログの情報を収集し,リストアップすることにした。その結果,取得しているログの管理が機器ごとにそれぞれ異なることが判明した。このままでは,インシデントの原因究明に必要な情報を安全に確保及び保全することが困難なことから,IRTでは今年度中に③ログ管理のポリシを策定することとした。来年度以降には各機器のログのバックアップと統合管理を行うシステムの導入を検討する予定である。 図4中の(3)については,情報システム課と共同でシグネチャベースのIPS(侵入防止システム)をDMZに導入し,攻撃を受ける可能性が高いDMZ上のサーバヘの脅威を分析することとした。開発系システムにもIPSの導入を検討したが,予算が厳しいことと,インターネットに対して公開しているサーバがないことから今年度の導入は見送った。ただし,開発系システムのFWのログについては定期的な分析を行うことにした。 |

図4中の(4)については,インシデント発生の報告を受けた後の対応について検討した。 PCの紛失やサーバヘの攻撃など,インシデントのタイプを何種類か想定し,そのタイプごとにインシデント原因の究明,被害の拡大防止及び仮復旧の方法をマニュアル化することにした。また,作業記録のフォーマットを整備し,個々のインシデント対応に当たってどのような作業を実施したかを記録することにした。

図4中の(5)は,いわゆるコンピュータフォレンジクスの技法についての検討である。インシデント発生時の被害の内容及び範囲の確認並びに発生原因の調査のために必要な情報を確実に保全し,発生した事象を様々な要素から解明することが目的である。 IRTでは,ネットワークのインシデントに関する情報はIPS及びFWでの監視並びにログの取得を行うことで保全することとした。また,コンピュータに接続された記憶媒体上の情報は専用の機器を導入して保全できるようにした。保全された情報は,IRTが分析を行うことにした。

図4中の(6)については,コンピュータフォレンジクスで利用する機器やソフトウェアのベンダや,セキュリティ団体が主催するセミナにIRTメンバが出席するなどして,具体的な技法の習得と(6)の手順化に努めることにした。

図4中の(7)については,インシデント発生時の社内の連絡網及び外部の連絡先を整理し,関連部署への周知を図った。また,外部からのセキュリティ情報の収集の際にIRTでは,インシデント対応のコミュニティにおいて広く利用されている実績がある④PGPを利用した電子署名を採用することにした。

このような検討を経て,IRTメンバ向けのインシデント対応マニュアルが完成し,X社のインシデント対応が本格的に始動することになった。|

❷H28春SC午後2問1

この情報処理安全確保支援士試験の過去問では、インシデントが発生したときの流れが書いてあります。

いきなり幹部に報告するのか、まずは現状調査をするのか、いきなり対処をするのか、迷いますよね。それらの順序付けがされています。

参考ですが、空欄aには「対応の要否」が入ります。

❸H22春SC午後2問2

情報処理安全確保支援士試験の過去問をもう一つみましょう。

| 過去問(H22春SC午後2問2) |

|---|

| T課長:場合によっては発生したインシデントの内容を[ b ]/cc (コーディネーションセンター)のような外部機関に報告する必要もありそうだ。そのような場合の手順も整備しないといけないね。 Sさん:どれだけ予防策をとってもインシデントの発生をゼロにすることはできないので,①インシデント対応の体制を事前に作っておくことが必要ではないでしょうか。 設問1 (1)本文中の[ b ]に入れる適切な字句を,10字以内で答えよ。 (2)本文中の下線①について,“事前に作っておくこどのメリットを,インシデントの原因究明の観点から,35字以内で述べよ。 |

↓

↓

↓

↓

↓

試験センターの解答例は以下だ。

①JPCERT

② 原因究明に必要な情報の収集に迅速かつ組織的に着手できること

JPCERT/CCに関しては、以下も参照いただきたい。

セキュリティに関する組織 #5.JPCERT/CC

❹過去問(H24春AP午後問9改編)

ポイントは、以下です。

・事後対応を適切にするには、事前の準備が大切である

・インシデントの影響範囲を拡大させない

・インシデントの原因・影響の調査に必要となる記録を消滅させない

・業務へ影響を最小限にする(やみくもにネットワークを切断したり、サーバを停止しない)

| 過去問(H24春AP午後問9改編) |

|---|

| インシデント対応の経緯を整理したH部長は,G課長に次のような指摘をして,対応手順を見直すよう指示した。 (1)インシデント発生時の連絡体制の整備について ・今回関係者への連絡が遅れたという事実への反省から,インシデント発生時に連絡すべき社内各部署の責任者,及び外部の機関を一覧にして連絡先を記載し,それを関係者に配布する。 ・インシデントの内容や発生場所に応じて,[ e ]し,連絡先とともに文書化する。 (2)対応手順の整理について ・一部の部署には影響があったが,対応手順に大きな問題はなかった。しかし,対応手順をその場で検討するのではなく,インシデントの内容や発生場所ごとに手順をあらかじめ想定して,それを文書化しておくべきである。 ・今回の対応ではやむを得なかったが,セキュリティに関する攻撃を受けたおそれがあるなどの限定された状況以外では,ネットワークの切断を実施すべきではない。まず,対応手順の実施によってインシデントの影響範囲を拡大させないこととともに,インシデントの原因・影響の調査に必要となる記録を消滅させないことや業務へ影響を及ぼさないという,二次的損害の防止を考慮して対応手順を実施すべきである。また,実施に当たっては,[ f ]を怠らないことも重要である。あわせて,意思決定プロセスや判断基準をあらかじめ制定しておくことも検討すべきである。 ・今回の対応では,ログの解析作業において,各ログ間の前後関係がすぐには特定できず,作業に手間取るという事象が発生した。①このための対策を実施すべきである。 設問2 本文中の[ e ]に入れる適切な字句を20字以内で答えよ。 設問3 本文中の[ f ]に入れる適切な字句を,30字以内で答えよ。 設問4 本文中の下線①について,最も適切な対策を解答群の中から選び,記号で答えよ。 解答群 ア NTPサーバをネットワーク内に設置して,各機器の時刻を同期させる。 イ SNMPを使って,機器の情報を収集する。 ウ ログ解析ツールを導入する。 エ ログのバックアップを,書換え不能な媒体に取得する。 |

↓

↓

↓

↓

↓

試験センターの解答例は以下です。

設問2 召集すべき要員をあらかじめ選定

設問3 影響を受けるおそれのある部署への事前連絡

設問4 ア

(4)【参考】インシデントの公表について

情報処理安全確保支援士の試験ではここまでは出ないと思いますので、参考程度に。インシデントが発生した場合、特に2次被害の防止を防ぐために、関係者に速やかな事実公表が求められます。

たとえば、クレジットカード情報が漏えいした場合、ご本人に連絡してカードを停止してもらうことで、不正利用を防ぐことができます。これはログインIDとパスワードの流出も同じです。

https://www.ipa.go.jp/security/awareness/johorouei/rouei_taiou.pdf

ここでは、「5.通知・報告・公表等におけるポイント」という節で詳しい記載があります。

報告先としては、以下があります。

・被害をうけた方(ご本人)

・広く一般への周知(ホームページ等を通じて)

・警察への連絡

不正アクセス禁止法に抵触する場合や、金銭要求などの

恐喝がある場合など

・監督官庁への報告

また、ここには記載がありませんが、個人情報取扱事業者(ほとんどの企業が該当します)の場合は、個人情報保護委員会に報告が必要(となるでしょう)

https://www.ppc.go.jp/personalinfo/legal/#anc_Guide

(旧リンク)https://www.ppc.go.jp/files/pdf/170530_houkokusaki_gaiyou.pdf

ただし、事実を公に公表するかは、少し判断が必要だと思います。

それは、情報隠ぺいではなく、被害のさらなる拡大を防止する観点です。セキュリティ対策がなされていないまま公表すれば(そんなことはないと思いますが、)攻撃者の恰好の餌食になります。

また、著作物もそうですが、漏えいした情報を第三者が探し出して、被害がさらに拡大する懸念もあります。

2.具体的な対応例

(1)マルウェア感染後の対応

マルウェアに感染したPCの対応に関して、情報処理安全確保支援士試験の過去問(H25SC秋午後Ⅱ問1)に事例が載っているので掲載する。

| 過去問(H25SC秋午後Ⅱ問1) |

|---|

| Z社のX氏が本社を訪れ,マルウェアPの検出状況並びにA社のPC及びネットワーク構成について,K主任から説明を受けた。X氏は,まずMさんのPCについて詳しく調査することにした。X氏は,②MさんのPCにおける設定が,バックアップされているかどうかを確認したが,A社では設定のバックアップは取得していなかった。また,X氏は,プロキシで取得しているWebサイトへのアクセスログの提供をK主任に依頼した。 X氏は,MさんのPCのハードディスク全体を別のハードディスクにコピーし,コピーの方のハードディスクを読取り専用でマウントし,調査した。 設問2(1) 本文中の下線②について,X氏がバックアップの有無を確認した目的を,30字以内で述べよ。 |

↓

↓

↓

↓

↓

解答例:マルウェア感染前後におけるOSの状態の差分を確認するため

(2)Webサーバの侵入後の対応

| 過去問(H20秋FE午前) |

|---|

| 問67 Webサーバが外部から侵入され、コンテンツが改ざんされた。その後の対応の順序のうち、適切なものはどれか。 ①サーバ、IDS(Intrusion Detection System)、ファイアウォールの各ログを解析し、不正アクセス手法、影響範囲、侵入経路を特定する。 ②システムを再構築し、最新のパッチやセキュリティ設定情報を適用する。 ③サーバをネットワークから切り離す。 ④ネットワークに接続後、しばらく監視する。 ア ①→②→③→④ イ ①→③→②→④ ウ ②→③→①→④ エ ③→①→②→④ |

↓

↓

↓

↓

↓

問題と正解を参考にすると、以下の対応手順になる。

・サーバをネットワークから切り離す。

・サーバ、IDS(Intrusion Detection System)、ファイアウォールの各ログを解析し、不正アクセス手法、影響範囲、侵入経路を特定する。

・システムを再構築し、最新のパッチやセキュリティ設定情報を適用する。

・ネットワークに接続後、しばらく監視する。

運用はとても大事である。当然ながら、誤って機密情報をオープンにしてしまえば、それは漏えいするリスクが高くなる。

3.ディジタルフォレンジックス(コンピューターフォレンジクス)

(1)ディジタルフォレンジックスとは

情報処理安全確保支援士試験を含む情報処理技術者試験では、ディジタルフォレンジックス(Digital Forensics) と コンピューターフォレンジクス(Computer Forensics)の両方の言葉が使われています。どちらも同じと考えてください。

過去問(平成27年春AP午前問43)では、ディジタルフォレンジックスの説明として,「不正アクセスなどコンピュータに関する犯罪に対してデータの法的な証拠性を確保できるように,原因究明に必要なデータの保全,収集,分析をすること」と述べられています。また、コンピュータフォレンジクスというキーワードでは、「不正アクセスなどコンピュータに関する犯罪の法的な証拠性を明らかにするために,原因究明に必要な情報を収集して分析すること (SV平成18年午前 問44)」とあります。

Forensicとは「法廷の」という意味であり、法的な証拠を残すと考えてもいいでしょう。

Forensicという言葉の他の例として、犯罪などにおける医学面での法的な鑑定を行う法医学(forensic medicine)があります。

(2)具体的に何をするのか

まずは、過去問(H19NWPM2-1)を見てみましょう。

| 過去問(H19NWPM2-1) |

|---|

| 次は,フォレンジックシステムに関する,M氏とN君の会話である。 M氏:システムログでは,例えば,特定データへのアクセスや,メールを送ったのがだれかというレベルの状況証拠的な記録は取れるが,実際の内容が分からないと,事故の調査・分析の証拠としては不十分なんだ。 N君:そうですね。最近はそうした問題を解決し,より高い証拠能力を確保するフォレンジック製品が注目されているようです。フォレンジックとは"法廷の"という意味で,あまり聞いたことがない言葉ですが,ディジタルデータの証拠保全,証拠収集のための活動や機能のことだそうです。 M氏:よく勉強しているようだね。それでは,当社で保存したい情報を,どこで,どのようにして採取するか考えてみよう。 フォレンジックシステムでは,ネットワーク上を流れる必要なパケットをすべて採取するフォレンジックサーバ(以下, FSという)を設置する。 なお,FSの設置場所が適切でないと,期待する情報を採取できない。 |

フォレンジックとは、具体的には何をするのですか?

HPが改ざんされたり、不正侵入されて情報が盗まれたときを考えましょう。このとき、その原因および被害を把握するために証拠を集めます。

まずは、データの保全をします。インシデント発生時点のハードディスクをコピーしたりして、完全にその状態を保存しておきます。

ファイルをコピーするのと違うのですか?

ファイルをコピーするだけだと、意図的に削除されたデータなどが確認できません。削除された領域なども含めてディスクをそのままコピーします。ddコマンドを使うこともありますが、専用のツールが使われます。保全や解析のツールとしては、autopsy、x-ways、EnCaseなどがあります。

また、メモリ空間も大事です。メモリ上でのみ動くマルウェアもありますし、コマンド履歴などが残っているからです(これはメモリにしか記憶されていない)。メモリダンプは、OSの機能でも保存ができます。

※参考

マルウェア感染の場合、メモリの方が重要だったりします。今はファイルレスのマルウェアもあります。以下のp4にも「メモリ空間で動作する不正プログラムは、メモリの中にその挙動を示す痕跡が残っているが、電源供給を断つと記憶内容が消失してします(揮発性が高い)。そのため、メモリの情報の保全の重要性が高まっている」とあります。

(旧リンク)https://digitalforensic.jp/wp-content/uploads/2015/03/tech_11_4_doc.pdf

証拠が集まったら、不正侵入の事象・経路、被害の影響などを調査する。

再掲ですが、インシデント発生後の対応手順については、H22SC春午後Ⅱ問2がとても参考になる。 その中で、コンピュータフォレンジックに関する部分を抜粋する。

| 過去問(H22SC春午後Ⅱ問2) |

|---|

| IRTでは,インシデント対応を円滑に行うためにIRTメンバ向けのインシデント対応マニュアルを作成することとし,その具体的な内容として図4に示す各項目を検討した。 ------- 図4 1RTメンバ向けのインシデント対応マニュアルに記載する内容 ここから ------- (中略) (3)ログなどにおける異常事象の分析 (4)インシテント発生時の初期対応と作業の記録 (5)インシデントの証拠収集 (中略) ------- 図4 1RTメンバ向けのインシデント対応マニュアルに記載する内容 ここまで ------- (中略) 図4中の(3)については,情報システム課と共同でシグネチャベースのIPS(侵入防止システム)をDMZに導入し,攻撃を受ける可能性が高いDMZ上のサーバヘの脅威を分析することとした。開発系システムにもIPSの導入を検討したが,予算が厳しいことと,インターネットに対して公開しているサーバがないことから今年度の導入は見送った。ただし,開発系システムのFWのログについては定期的な分析を行うことにした。 (中略) 図4中の(5)は,いわゆるコンピュータフォレンジクスの技法についての検討である。インシデント発生時の被害の内容及び範囲の確認並びに発生原因の調査のために必要な情報を確実に保全し,発生した事象を様々な要素から解明することが目的である。 IRTでは,ネットワークのインシデントに関する情報はIPS及びFWでの監視並びにログの取得を行うことで保全することとした。また,コンピュータに接続された記憶媒体上の情報は専用の機器を導入して保全できるようにした。保全された情報は,IRTが分析を行うことにした。 |

(3)ログ分析とフォレンジックの違い

初歩的な質問ですが、ログ分析とフォレンジック分析は別物ですか?

ログ分析は、あくまでもログだけ。フォレンジック分析はログ以外も対象にしている。以下がそのイメージであるが、たとえば、レジストリの情報やメモリの中身なども確認する。特にメモリには、直前に実施したコマンドであったり、どのサーバと通信したかなど、情報漏洩などの解析をするのに役立つ情報がたくさんある。

多くの企業は、フォレンジックなんてやっていないと思います。ログ分析だけではだめなのですか?

ログは一部の情報しか出力されない。ログだけでは分からないから、実際のファイルやレジストリなどを確認する。たとえば、ログに、「あるファイルにアクセスした」とあれば、そのファイルが機密情報なのか、確認する必要がある。「ファイルを置いた」とあれば、それがウイルスなどの悪意のものなのかを確認する。

それに、管理者権限を乗っ取られると、そもそもログを消される可能性もある。つまり、意図的に削除されたデータなどが確認できない。

ここで、情報処理安全確保支援士の試験の過去問(H31春SC午後2問1)をみよう。

| 過去問(H31春SC午後2問1) |

|---|

| 〔問合せ用PCの調査〕 状況の報告を受けたR課長は,問合せ用PCの調査を指示した。P君は,決められたインシデント対応手順に従い,まず問合せ用PCのHDDのコピー(以下,複製HDDという)を作成した。コピーは①ファイル単位ではなくセクタ単位で全セクタを対象とした。原本であるHDDはそのまま保全した。 設問2 本文中の下線①について,P君がこのようにコピーしたのは,何をどのような手段で調査することを想定したからか。調査する内容を20字以内で,調査の手段を25字以内で具体的に述べよ。 |

↓

↓

↓

↓

↓

これもフォレンジック解析をする意義に関連する。

【解答例】

内容:削除されたファイルの内容

手段:空きセクタの情報からファイルを復元する

最初からフォレンジック解析をして、該当ファイルを調査すればいいのでは?

上記の過去問でも、そのようなことをしている可能性はある。しかし、ファイルの数は膨大である。数ギガにおよぶことはよくある。だから、非効率だ。ログを分析して、攻撃等の状況を把握し、あたりをつけて実際のファイルなどを確認するのがよい。ログのあたりの付け方に関しては、経験と勘になるかもしれないが、ヒアリングから該当時刻近辺での不審な動作がないかを中心に確認する。アクセス履歴やログイン履歴などを見たり、システムログなどを見たりするところから始まるだろう。

(4)証拠保全について

IPAの「証拠収集とアーカイビングのためのガイドライン」では、インシデント発生時の対応として、証拠保全についてのガイドラインが記載されている。

(旧リンク)https://www.ipa.go.jp/security/rfc/RFC3227JA.html

たとえば、証拠を集めて保全する場合には、(電源をOFFにしたら消えるような)揮発性が高いものから順に実施する必要があるとして、具体的な揮発性の順番が記載されている。

・レジスタ、キャッシュ

・ルーティングテーブル、arp キャッシュ、プロセステーブル、カーネル統計、メモリ

・テンポラリファイルシステム

・ディスク

・当該システムと関連する遠隔ロギングと監視データ

・物理的設定、ネットワークトポロジ

・アーカイブ用メディア

では、情報処理安全確保支援士試験の過去問(H29秋SC午前2問16)をみてみましょう。

| 過去問(H29秋SC午前2問16) |

|---|

| 問16 外部から侵入されたサーバ及びそのサーバに接続されていた記憶媒体を調査対象としてディジタルフォレンジックスを行うことになった。まず,稼働状態にある調査対象サーバや記憶媒体などから表に示すa~dのデータを証拠として保全する。保全の順序のうち,最も適切なものはどれか。 【証拠として保全するデータ】 a 遠隔にあるログサーバに記録された調査対象サーバのアクセスログ b 調査対象サーバにインストールされていた会計ソフトのインストール用CD c 調査対象サーバのハードディスク上の表計算ファイル d 調査対象サーバのルーティングテーブルの状態 ア abcd イ bcad ウ cadb エ dcab |

↓

↓

↓

↓

↓

先のIPAの「証拠収集とアーカイビングのためのガイドライン」に沿って考えると、揮発性の高いルーティングテーブルがもっとも優先度が高く、CDの優先度が低い。正解はエです。

(5)情報処理安全確保支援士試験の過去問をみてみよう

❶過去問(H25秋AP午前)

| 過去問(H25秋AP午前) |

|---|

| 問43 ディジタルフォレンジックスでハッシュ値を利用する目的として,適切なものはどれか。 ア 一方向性関数によってパスワードを変換して保存する。 イ 改変された証拠を復元する。 ウ 証拠と原本との同一性を証明する。 エ パスワードの盗聴の有無を検証する。 |

↓

↓

↓

↓

↓

正解はウです。

❷情報処理安全確保支援士試験の過去問(H22春SC午後2問2)を見てみましょう

| 過去問 |

|---|

| U君が証拠収集に必要な機材を持参して開発課に駆けつけたところ,当該サーバ機はU君が電話で問い合わせた直後に担当者がシャットダウンし,電源が切断された後だった。このため、⑦U君はこのサーバ機の電源を再投入せず、サーバ機からハードディスクを取り出した。取り出したハードディスクの内容は,専用の複製装置を用いて別のハードディスクに全セクタを複製し、⑧この複製に対してフォレンジックツールを実行して解析を行った。 設問4 〔インシデントの発生と対応〕について,(1),(2)に答えよ。 (1) 本文中の下線⑦について,U君が電源を再投入しなかった理由を40字以内で述べよ。 (2) 本文中の下線⑧について,U君が取り出したハードディスクを直接用いて解析を行わなかった理由を35字以内で述べよ。 |

↓

↓

↓

↓

↓

試験センターの解答例は以下である。

設問4

(1)再起動することでサーバ機上のファイルが改変される可能性があるから

(2)解析の際に原本のデータを書き換えてしまう可能性があるから

(6)参考:フォレンジックツール

試験には出ないので、あしからず。

フォレンジック解析では、イベントログやレジストリなどを地道に見るのは大変です。

有料のものもありますが、無料のツールもあり、それらを使うことで解析のサポートができます。

Nir Sofer氏のソフトが有名で、以下にたくさんのツールが紹介されています。

http://www.nirsoft.net/utils/

いくつか紹介します。

❶USBdeview

このツールを使うと、USBの接続情報や、抜き差しの記録がわかります。

http://www.nirsoft.net/utils/usb_devices_view.html

USBによるデータ持出しなどの履歴を確認することに利用できるでしょう。ただし、接続履歴は分かりますが、ファイルのコピーは分かりません。

❷fulleventlogview

このツールを使うと、イベントログが整理されて表示されます。

http://www.nirsoft.net/utils/full_event_log_view.html

❸winprefetchview

http://www.nirsoft.net/utils/win_prefetch_view.html

exeファイルを実行すると、C:\Windows\Prefetch にPrefetchファイルが作成されます。そのファイルをリスト化してくれます。結果、どんなアプリケーションを実行したかがわかります。

❹FTK Imager Lite

メモリダンプのフリーツール

http://www.atmarkit.co.jp/ait/articles/1610/12/news001.html

4.脆弱性管理

(1)脆弱性管理とは

CSIRTが実施する業務として、実際の情報漏洩事故の対応をするようなインシデント対応以外に、脆弱性管理という業務がある。

※脆弱性とCVE、CWE、CVSSに関しては、以下の記事を参照ください。

リスクマネジメント 2.脆弱性とCVE、CWE、CVSS

たとえば、Webサーバに関する重大なセキュリティの脆弱性が発見された場合、攻撃ツールが存在すると不正侵入される恐れがある。よって、システムのバージョンを把握し、脆弱性が無いかを確認し、脆弱性が発見されたらすぐにパッチ適用などの対応を行う必要があるのだ。

では、情報処理安全確保支援士の過去問(R3春SC午後2問2)で、脆弱性管理の例をみてみよう。

| 脆弱性管理の例(R3春SC午後2問2) |

|---|

| (ア)4日に1回以上の頻度で脆弱性情報を収集する。 (イ)(ア)で収集した脆弱性情報を基に,脆弱性が悪用される可能性を評価する。 (ウ)(イ)で,悪用される可能性が高いと判断した場合は,悪用されたときのN社のシステムヘの影響を評価する。 (エ)(ウ)の評価の結果,対応が必要であると判断した場合は,対応方法,対応の優先度,対応期限を決定する。 |

(2)SBOM(Software Bill of Materials)を利用した脆弱性管理

SBOM(Software Bill of Materials:ソフトウェア部品表)は、フルスペルにあるように、システムや製品のソフトウェアの部品を一覧化したリストです。

現在のシステムというのは、オープンソースのソフトウェアも含め、複数のソフトウェアの部品で構成されています。そして、その中の一つの部品に脆弱性があっても、それによってサーバが乗っ取られるなどの重大な被害につながることもあります。

たとえば、2021年12月にログを出力するためのソフトウェア(Apache Log4jまたはLog4Shell)で重大な脆弱性が見つかりました。ですが、Log4Shellは単なる一つの部品しかありません。ですので、Log4Shellの脆弱性があるのかに気づかず、対策の遅れにもつながりました。ソフトウェアの部品を一覧化したリストがあれば、その脆弱性の存在に気づけたのです。

昨今、SBOMによる管理の重要性が高まっています。

(3)情報処理安全確保支援士の過去問

❶過去問(R1秋SC午後2問1)

脆弱性管理のプロセスに関する出題がある。

| 過去問(R1秋SC午後2問1) |

|---|

| 運用プロセスでは,自社内で使用している実行環境の脆弱性情報の収集を強化することにした。その際,④収集する情報を必要十分な範囲に絞るため、情報収集に先立って必な措置を取ることにした。また,脆弱性情報が報告された際,社内で[ き ]を実施する。これによって,脆弱性修正プログラム(以下,パッチという)を適用すべきであると判断した場合,検証環境でパッチを適用し[ く ]を行った上で,問題がなければ,本番環境にパッチを適用する。ただし,検証環境を準備する必要がある。 設問3 (2) 本文中の下線④の必要な措置とは何か。 60字以内で述べよ。 (3) 本文中の[ き ],[ く ]にに入れる適切な字句を解答群の中から選び,記号で答えよ。 解答群 ア CVSSによる脆弱性アセスメント イ TTX ウ 回帰テスト エ ストレステスト オ パッチの作成 (4) 図6中の[ け ],[ こ ]に入れる適切な字句をそれぞれ5字以内で答えよ。 |

↓

↓

↓

↓

↓

■解答例

設問3(2)S社のシステムを構成する実行環境のバージョン情報を把握して,その情報を常に最新にしておくこと

【解説】

脆弱性に関しては、攻撃を受けるソフトのバージョンが具体的に指定される場合があります。バージョンを把握しておいて、自社のシステムがそれに該当するかを確認すれば、効率的です。

(3) き :ア →CVSSによる脆弱性アセスメント

く :ウ →回帰テスト

【補足】

回帰テスト(リグレッションテスト)について補足すると、過去問(H26秋FE午前問49)では、リグレッションテストに関して、「ソフトウェアのテストの種類のうち,ソフトウェア保守のために行った変更によって,影響を受けないはずの箇所に影響を及ぼしていないかどうかを確認する目的で行うもの」と述べられています。

(4) け :レビュー

こ :第三者

❷過去問(R1秋SC午後2問2)

脆弱性管理の問題は、最近は頻出問題になっている。

| 過去問(R1秋SC午後2問2) |

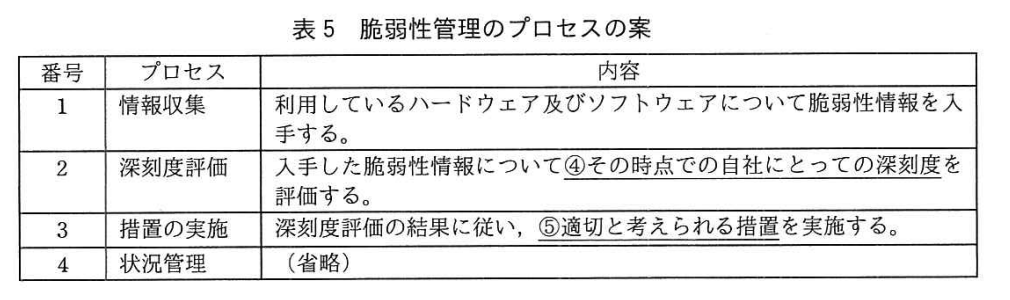

|---|

Cさんは,M部長と相談し,今後は,システム部が工場内で使われる機器について脆弱性管理を指導することにした。具体的には,システム部が脆弱性管理のプロセスを規定し,各部門に順守してもらうことにした。Cさんが考えた脆弱性管理のプロセスの案を表5に示す。 脆弱性管理のプロセスは,将来,A社のセキュリティ規程に取り入れる。 設問6 〔課題3の解決〕について、 (1)、 (2)に答えよ。 (1)表5中の下線④について,この値はどれか。解答群の中から選び,記号で答えよ。 解答群 ア CVE イ CVSS環境値 ウ CVSS基本値 エ CVSS現状値 オ CWE (2)表5中の下線⑤について,図5中の業務サーバのソフトウェアにネットワーク経由での遠隔操作につながる可能性がある深刻度の高い脆弱性が見つかった場合に, A-NETへの被害を防ぐために適切と考えられる措置の例を二つ挙げ,それぞれ25字以内で具体的に述べよ。 |

↓

↓

↓

↓

↓

【解答例】

設問6(1) イ → CVSS環境値

(2) ・当該脆弱性に対応したパッチを適用する。

・脆弱性をもつソフトウェアの利用を停止する。

CVSSの環境値に関しては、以下を参照ください。

リスクマネジメント ❸CVSS