1.標的型の攻撃が流行ってる?

最近は標的型攻撃というのがあるらしいですが、なぜ流行っているんですか?

能動型攻撃は、外部から直接WEBサーバなどを攻撃する。ところが、最近ではFWやIPSなどの防御がしっかりしており、攻撃しにくい。そこで、誘導型攻撃にて利用者が特定の攻撃をとるように誘導するものである。

FWを通過できるメールやHTTPを利用する。多いのが、メールを送りつけてそれを開かせ、悪意のあるサイトに誘導してそこで情報漏えいなどを呼び込む。

不正なメールの添付ファイルに悪意のプログラムが含まれていたり、

メールにスクリプトが埋め込まれていたりするんですよね。

パソコンのウイルス対策ソフトで検出できないんですか?

まず無理だろう。というのも、攻撃者が作成したファイルが、ウイルスチェックにひっかからないかを確認するサイトがある。それを確認してから送りつけてくるのだ。

http://www.virtest.com/(http://www.virtest.com/)

情報セキュリティ白書2011(独立行政法人 情報処理推進機構)には、「2010年は国内外で標的型攻撃が確認されている。一般紙等でも報道された事例として、経済産業省を狙った標的型攻撃がある。報道によると、経済産業省の職員宛に一斉に標的型メールが送付され、その内の約20人がメールを開いてしまったとある。メールは、実際に行われた会談の内容に関するものであり、送信元のメールアドレスも会談を担当している職員に酷似していたとのことだ。この事象から、当事者間で共有されている情報が使用される等、偽メールと疑う余地が無い、手の込んだ攻撃だと分かる。」と述べられている。

しかし、標的攻撃は専門家でも受けてしまう可能性が高い。JPCERT/CCが実施したように、「予防接種」が良いと思う。一度、疑似攻撃を実施しておくことで、利用者への免疫ができるのだ。

http://www.jpcert.or.jp/research/index.html#inoculation

ただ、個人的には予防接種の効果については評価が分かれるのではなかと思う。

※以下のサイトを随分と参考にしました。

(旧リンク)http://www.ipa.go.jp/security/vuln/documents/10threats2009.pdf

情報セキュリティ白書2009 第2部 10大脅威 攻撃手法の『多様化』が進む | アーカイブ | IPA 独立行政法人 情報処理推進機構

■大規模な攻撃

大規模な攻撃には名前が付けられている。以下が詳しい。

(旧リンク)http://www.ipa.go.jp/files/000026543.pdf

〇2009年

オペレーション・オーロラ攻撃

Googleなどが狙われた大規模なサイバー攻撃はOperation Aurora攻撃と言われる。

〇2009年11月

ナイトドラゴン攻撃

エネルギー系の会社を狙った攻撃は、Night Dragon攻撃と呼ばれる

〇2010年

Night Dragon

〇2012年

オペレーションハイローラー

2.標的型攻撃とAPT

(1)標的型攻撃とは

標的型攻撃とは、SPAMメールなどのように無差別に攻撃するのではなく、標的を絞って効果的に攻撃をするものである。標的となるのは、官公庁や特定の企業が多い。当然のことながら、産業スパイなどが何らかの意図があって攻撃しているのであろう。

SPAMメールであれば、ありとあらゆるメールアドレスに対して無差別かつ大量に迷惑メールを送る。これに対し、標的型攻撃の場合は、標的を絞り、極端な場合は標的の相手に1通のメールしか送らない。その分、効果的な攻撃を仕掛ける。たとえば、標的企業の取引先情報を入手し、取引先企業のメールと誰もが間違えてしまうほどの内容を作り上げる。受信した人は、偽りのメールとは気付かずに、添付ファイルを開くと、ウイルスやスパイウエアに感染してしまうのである。

技術的な攻撃よりソーシャルエンジニアリングの要素が多い攻撃である。

過去問(H25春午前1共通問14)には、以下がある。

| 過去問(H25春午前1共通問14) |

|---|

| 問14 ソーシャルエンジニアリング手法を利用した標的型攻撃メールの特徴はどれか。 ア 件名に“未承諾広告※”と記述されている。 イ 件名や本文に,受信者の業務に関係がありそうな内容が記述されている。 ウ 支払う必要がない料金を振り込ませるために,債権回収会社などを装い無差別に送信される。 エ 偽のホームページにアクセスさせるために,金融機関などを装い無差別に送信される。 |

↓

↓

↓

↓

↓

正解はイ

(2)標的型攻撃の対策法

標的攻撃であろうが、SPAMメールであろうが、対処方法は基本的に同じである。ウイルスソフトのパターンファイルやOSのパッチを最新に保つことが大切である。

さらに、ボットネットのように、外部の司令を受けないように、ファイアウォールにて不要なポートを閉じることも大切である。

※以下のサイトを随分と参考にしました。

(旧リンク)http://www.ipa.go.jp/security/vuln/documents/10threats2009.pdf

情報セキュリティ白書2009 第2部 10大脅威 攻撃手法の『多様化』が進む | アーカイブ | IPA 独立行政法人 情報処理推進機構

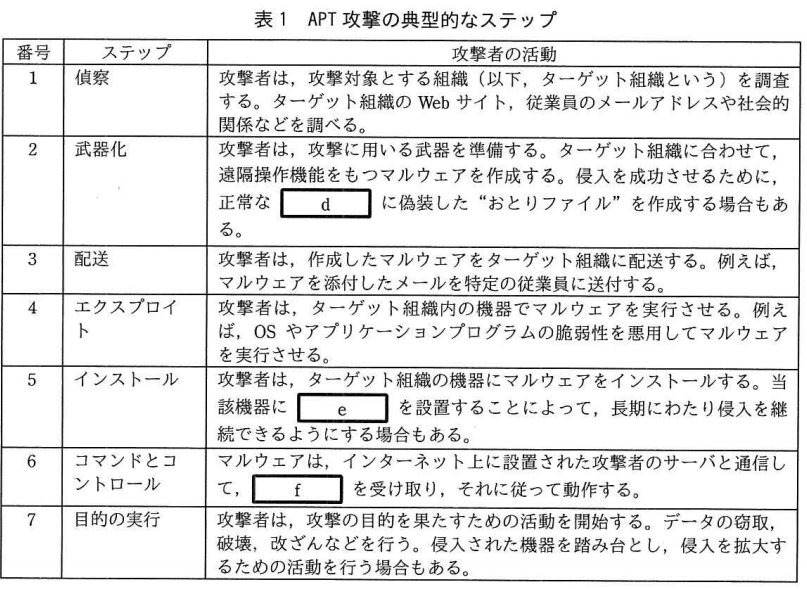

(3)APT(Advanced Persistent Threat)

最近流行りのAPTである。「新しいタイプの攻撃」と言われることがある。

| 過去問(H25春SC午後Ⅱ 問1) |

|---|

| 問1 APT(Advanced Persistent Threats)の説明はどれか。 ア 攻撃者はDOS攻撃及びDDOS攻撃を繰り返し組み合わせて,長期間にわたって特定組織の業務を妨害する。 イ 攻撃者は興味本位で場当たり的に,公開されている攻撃ツールや脆弱性検査ツールを悪用した攻撃を繰り返す。 ウ 攻撃者は特定の目的をもち,特定組織を標的に複数の手法を組み合わせて気付かれないよう執ように攻撃を繰り返す。 エ 攻撃者は不特定多数への感染を目的として,複数の攻撃方法を組み合わせたマルウェアを継続的にばらまく。 |

↓

↓

↓

↓

↓

正解はウの「攻撃者は特定の目的をもち、特定組織を標的に複数の手法を組み合わせて気付くかれないよう執拗に攻撃を繰り返す。」である。

これって標的型攻撃のことですか?

まあ、同じ仲間と思ってもらえばよい。厳密な定義はないからね。

APTの場合は、Advanced(先進的)でPersistent(永続的)なThreat(脅威)という直訳になります。Persistentという言葉があるように、標的型攻撃を長期間(たとえば数か月~数年)にわたって行うものだ。

韓国でも被害があったが、あれも長期間にわたっての攻撃だったようす。

IPAでは、APTという言葉を使わず、「新しいタイプの攻撃」と表現している。内容に関しては、動画があるので、ご覧いただきたい。

(旧リンク)http://www.youtube.com/watch?v=-efeSnIcfSY

3.水飲み場型攻撃とドライブバイダウンロード

(1)水飲み場型攻撃(Watering Hole Attack)

標的型攻撃において、ウイルス感染させる方法は、メールだけではありません。水飲み場型攻撃というWebサイトを使う方法もあります。

大手のWebサイトを改ざんしたWebサイトにマルウェアを仕込めば、多くの人にマルウェアを感染させることができます。この様子は、ライオンが多くの動物が集まる水飲み場で獲物を待ち受ける様子に例えられ、「水飲み場攻撃」とも言われます。

情報処理安全確保支援士試験の過去問(H27秋SC午前Ⅱ問8)では,「水飲み場型攻撃(Watering Hole Attack)の手口」として,「標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み,標的組織の従業員がアクセスしたときだけ攻撃が行われるようにする」と述べられています。

(2)ドライブバイダウンロード

大手自動車会社のホームページ改ざんでは、ドライブバイダウンロード攻撃が仕掛けられました。

過去問(H28SG春午前問25)では、「ドライブバイダウンロード攻撃の説明」として、「Webサイトを閲覧したとき,利用者が気付かないうちに,利用者の意図にかかわらず,利用者のPCに不正プログラムが転送される」と述べられています。

4.C&Cサーバ

(1)C&Cサーバとは

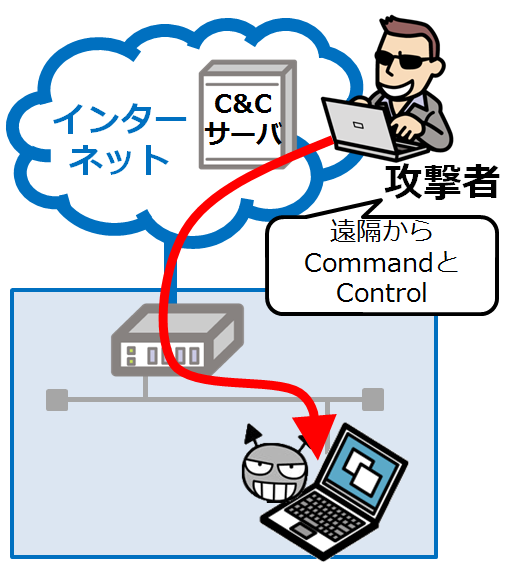

C&C(Command and Control)サーバとは、インターネットからPCのマルウェアに対してCommandを送って、遠隔でControlするサーバです。情報処理技術者試験では、「指令サーバ」と表現されることがあります。

過去問(H28秋SG午前問12)では、「ボットネットにおけるc&cサーバの役割」として、「侵入して乗っ取ったコンピュータに対して,他のコンピュータへの攻撃などの不正な操作をするよう,外部から命令を出したり応答を受け取ったりする。」とあります。

PCに感染したマルウェアへの通信プロトコルは、httpやhttpsが利用されることが多い。

へーそうなんですね。

以前のボットネット通信では、IRCが多かった気がします。

感覚論でしかないが、今は3分の2くらいhttp(https)のようだ。その理由について過去問(H26春FE午前問44)では、次のように述べられている。

「Webサイトの閲覧に使用されることから,通信がファイアウォールで許可されている可能性が高い」

(2)C&Cサーバと通信する動作

マルウェアがC&Cサーバと通信する動作の一例については、情報処理安全確保支援士試験の過去問(H25SC秋午後Ⅱ問1)に、「図2 マルウェアPの特徴」として掲載されている。

| マルウェアがC&Cサーバと通信する動作の一例(H25SC秋午後Ⅱ問1 図2) |

|---|

| ・C&C (Command & Control)サーバとの通信にはHTTPを用いる。 ・C&Cサーバとの通信をRC4で暗号化する。 ・ブラウザのプロキシ設定を参照する。 ・C&Cサーバからファイルをダウンロードして実行できる。 ・C&Cサーバから指令を受けて,任意のシェルコマンドを実行できる。 ・キーロギングし,その結果をC&Cサーバにアップロードできる。 ・PC上の任意のファイルをC&Cサーバにアップロードできる。 ・細工されたWebサイトやPDFファイルの閲覧時に,JREやPDF閲覧ソフトに敖弱性があると感染する。 |

この問題の続きを見てみよう。

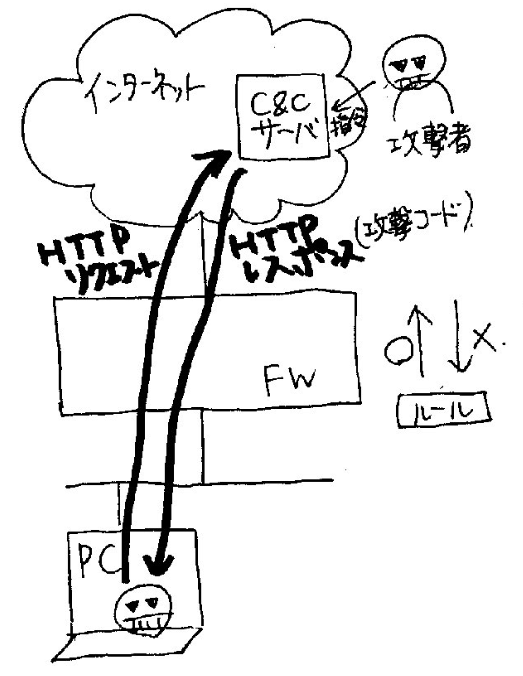

攻撃者は、どうやってFWの向こう側からPCを遠隔操作するのかが記載されている。

| 過去問(H25SC秋午後Ⅱ問1) |

|---|

| X氏 :攻撃者は,マルウェアPを使って社内のPCを操作していたようです。 O部長:本社の環境では,インターネットからの通信はFWで制限しています。また,各PCからは,プロキシを経由しないとインターネットにはアクセスできないはずです。攻撃者はなぜ,インターネットから社内のPCを操作できるのですか。 X氏 :マルウェアPはブラウザのプロキシ設定を参照してプロキシ経C&Cサーバにアクセスしますが,PCからC&Cサーバヘの方向だけでHTTPリクエストが発生します。このとき,マルウェアPに対する指令が[ b ]に含まれているので,攻撃者はPCを操作できるというわけです。 設問2(4) 本文中の[ b ]に入れる適切な字句を,10字以内で答えよ。 |

↓

↓

↓

↓

↓

まず、内部のPCからC&Cサーバへの通信は通常のHTTPやHTTPSのリクエストなので、(プロキシサーバを経由するかもしれませんが、)FWを通過できます。そして、C&CサーバからPCへの応答パケット(HTTPレスポンス)も、FWのステートフルインスペクション機能で許可されます。この応答パケットに、攻撃者は命令(攻撃コード)を入れ込むのです。

設問解説であるが、bには「HTTPリクエスト」に対するサーバからの応答である「HTTPレスポンス」が入る。

(3)DNSプロトコルを使ったC&Cサーバへの通信

別の過去問(R1SC秋午後1問2)には、以下の記載があります。

| R1SC秋午後1問2引用 |

|---|

| (い)マルウェアは,侵入後,窃取する重要情報を探すため、内部ネットワークの探索を行う。窃取する情報を持ち出す際には,まず,窃取する情報を暗号化し,一定のサイズに分割する。その後,C&C(Command and Control)通信を使用して持ち出す。 (う) C&C 通信には,HTTP又はDNSプロトコルを使用する。HTTPの場合,Webブラウザに設定されたプロキシサーバのIPアドレスを確認し,プロキシサーバ経由でC&Cサーバと通信する。DNSプロトコルの場合,パブリックDNSサービスLを経由して通信する。攻撃対象となる組織が管理するDNSサーバを経由してC&C サーバと通信する事例は報告されていない。 注記 パブリック DNS サービスとは,インターネット上に公開され誰でも自由に利用可能なフルサービスリゾルバ型の DNSサービスのことである。 |

すごく手の込んだ攻撃をしますね。

ここにあるように、C&Cサーバへの通信は、HTTP以外にDNSが使われることもあります。

他のプロトコルは使わないのですか?

MTPだろうが、他のプロトコルでもいいですよ。ようは、サーバに問い合わせて、1でも2でもなんでもいいので応答が返ってこればいいのです。1だったら〇〇を実行する、2だったら△△を実行するなどとマルウェアが処理するように作りこめばいいだけだからです。(実際には、1とか2ではなく、もっと複雑なコマンドを送り込みますけど)

最近はDNSも増えています。

| Q. |

|---|

| では、なぜDNSプロトコルを使うのか |

↓

↓

↓

↓

↓

A.DNSに限ったことではありません。企業のFWで許可されているプロトコルであることが大前提です。それと、HTTPの場合は、通信ログが取られていることが一般的ですが、DNSのクエリはログが取られてないことがよくあります。よって、攻撃者はDNSを好んで選ぶ場合があります。

情報処理安全確保支援士試験の過去問(R1秋SC午後1問2)では、DNSプロトコルを使ったC&Cサーバに関して、詳しい説明があります。具体的には、以下の2パターンを解説しています。

❶パブリックDNSサービスを利用して,C&C 通信を行う。

Google社の8.8.8.8のIPアドレスのDNSサービスや、Cloudflare社の1.1.1.1のIPアドレスによるDNSサービスなどがあります。

ですが、この過去問には、「⑥FWのフィルタリング ルールを変更すること で,C&C 通信を遮断する。」とあり、対策可能であることが記載されています。具体的には、LAN内のPCから、外部のDNSサーバへの通信を拒否します。

| Q. |

|---|

| どのようなFWルールを作るか。ちなみに、この会社のフルリゾルバサーバは、DMZに外部DNSサーバとして存在している。 |

↓

↓

↓

↓

↓

A.この点は、設問で問われました。一般的に、FWルールでは、明示的にDENYをするよりも、許可するものだけを許可し、それ以外は設定しないことで許可します。

以下のルールだけ許可します。暗黙のDENYでそれ以外は拒否されます。

| 送信元 | 宛先 | プロトコル | 宛先ポート | 動作 |

|---|---|---|---|---|

| 外部DNSサーバ | ANY(またはインターネット) | UDP | 53 | 許可 |

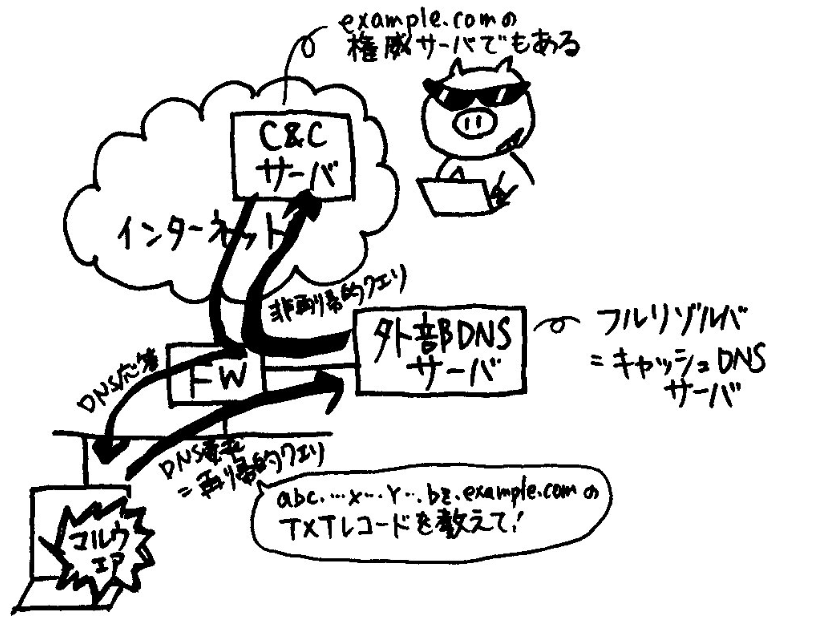

❷攻撃対象となる組織が管理するDNSサーバを経由してC&C サーバと通信する。

この過去問では、この方式の「事例は報告されていない」とあります。ですが、仕組みについては詳しく説明があります。

| 「攻撃対象となる組織が管理するDNSサーバを経由してC&C サーバと通信する。」仕組みについて |

|---|

| 攻撃者は,あらかじめ攻撃用ドメインを取得し,[ b:権威DNSサーバ ] をC&Cサーバとして,インターネット上に用意しておく。マルウェアが,[ c:外部DNSサーバ ]に攻撃用ドメインについての[ d:再帰的クエリ ]を送信すると,[ c:外部DNSサーバ ]が C&C サーバに非[ d:再帰的クエリ ]を送信する。こうして,マルウェアはC&C通信を行う。 大量の情報を持ち出す場合,次の特徴が現れる。 ・長いホスト名をもつDNSクエリの発生 ・[ e:特定のドメインに対する多数のDNSクエリの発生 ] |

| Q. |

|---|

| この様子を図に書いてみよう。 |

↓

↓

↓

↓

↓

A.図にすると以下になります。難しく書かれているようなイメージがあるかもしれませんが、やっていることは単純で、単なるDNSの問い合わせです。

特徴としては、2つあります。一つはホスト名が長いこと、もう一つは多数のDNSクエリが発生することです。後者に関しては、大量の情報を持ち出す場合、1回のパケットでは送れないので、複数回に分割されます。

| Q. |

|---|

| なぜ、「長いホスト名をもつDNSクエリ」になるのか。たとえば、NS4yMy4yMTUuMTVob3NuYW1lNDU2.example.com |

↓

↓

↓

↓

↓

A.マルウェアは、PCなどの情報を付加するためです。たとえば、PCのIPアドレスやホスト名などをDNSクエリに付加して送信します。恐らく、BASE64などで、違う文字にエンコードして送っていることでしょう。

そんな変なホスト名のDNSの問い合わせ、DNSサーバにレコードが記載されているのですか?

C&Cサーバでは本当にDNSサーバが稼働しているわけではありません。プログラムが動いていて、DNSのみせかけた動きをしているだけです。マルウェアから送られた情報を得て、攻撃コマンドを送り込みます。

(4)その他

■通信先

以下の資料に、「標的型メール攻撃に使用された不正プログラム等による通信の接続先」が掲載されている。

これがC&Cサーバと同じと考えられる。

中身は以下の資料を確認してもらいたいが、1位が米国(25%)、2位が韓国(17%)、3位が香港(12%)となっている。

(旧リンク)https://www.npa.go.jp/keibi/biki3/250822kouhou.pdf

■C&Cサーバって具体的にどんなの?

具体例をみると、イメージがしやすいと思います。ドメインレベルで不正サイトもあれば、フルパスのURLが怪しい場合もあります。

以下、Fortinet社の記事です。

ここでは、Emotetに感染したあとの動作として、外部のサーバに不正通信をして、ファイルを取得することが記載されています。

https://www.fortinet.com/jp/blog/threat-research/emotet-playbook-banking-trojan

たとえば、ここに記載されている以下のアドレスなどを、VirusTotal(https://www.virustotal.com)で確認してみましょう。(実際に通信をするのは危険です。)多くのAVメーカがMaliciousと表現していることでしょう。

hxxp://www[.]eteensblog[.]com/2tgmnk/fJZIPCYV/

hxxp://www[.]palisek[.]cz/wp-includes/YtgJbWQNtJ/

hxxp://www[.]mnminfrasolutions[.]com/wp-admin/zeteXeJYC/

hxxp://abbasargon[.]com/wp-admin/sqhztj4_dzq3e-019802155/

hxxps://weiqing7[.]com/ex6/3r2js_ocgr3bew87-538460/

hxxp://172.105.11.15:8080/img/window/

hxxp://91.121.116.137:443/child/

hxxp://80.79.23.144:443/site/between/add/merge

5.標的型攻撃の対策

情報処理安全確保支援士試験の過去問(H24秋SC午後1問3)を見てみよう。

| 過去問(H24秋SC午後1問3) |

|---|

| S主任:典型的な標的型攻撃では, (A)ウイルスが,様々な方法で社内に侵入し,(B)社内で感染を拡大させ,(C)感染したPC及びサーバのアクセス権を入手して情報収集を行います。このとき,ウイルスの活動によって異常なトラフィックが発生したり,PC又はサーバが異常な振る舞いをしたりすることもあります。その後,(D)収集した情報をネットワーク経由で攻撃者に報告します。 P部長:そうだな。このような被害の拡大をどこかで断ち切れるように対策を強化していこう。 S主任:はい。(A)については,MXl及びPRXにウイルス対策ソフトを導入しており,(B)についてはPC及びサーバにウイルス対策ソフトを導入しています。(C)についてはPC又はサーバの監視強化を検討します。(D)は,バックドア通信と呼ばれるものですが,対策は簡単ではありません。 P部長:つまりどういうことかね。 S主任:バックドア通信については,当社のネットワーク設定で,既に遮断できる通信もあります。しかし,例えば,ウイルスがWebアクセスの通信パターンを模倣して行う通信については,現在のところ防げません。これに関しては,④更なる対策を検討していきます。 設問3 〔標的型攻撃への対策〕について (4)本文中の下線④で示した更なる対策として考えられる具体的な手段を,40字以内で述べよ。 |

なんか、攻撃がすごく複雑ですね。

ふつうのウイルスソフトやIPSなどの対策ではダメなんですかね?

標的型攻撃に対する、明確な見解は出ていない。製品に関しては、FireEyeなどの標的型対策の専用機があったり、FFRIのyaraiなどのような専用ソフトもある。また、各UTMメーカも、標的型対策専用のオプションライセンスを設けている場合が多い。そういう観点では、既存の対策では不十分と各社が考えているのだろう。

一方で、違う見解もある。たとえば、ウイルス対策やIPSなどをきちんとやっていれば、ほぼ攻撃を受けないだろうという考えだ。実際、SONYがやられたときも、既知の脆弱性を付かれたということで、従来の対策をきちんとしていれば防げたと発表されている。

さらに、違う意見もある。本気で狙われたら、どう対策しても防ぎようがないという考えだ。ソーシャルエンジニアリングを絡めれば、これは事実かもしれない。

私の考えでは、標的型対策に関して、試験センターでは、標的型の専用機を導入しましょうという考えではないと思う。既存の対策をまずはきっちりやりましょうという考えではないか。この価値観を認識しておかないと、試験では、作問者が求める答えと違う回答を書いてしまう気がする。

たとえば、この問題の設問3(4)の解答例は「通信先が信用できるかをシグネチャで判断するWebフィルタをPRX(プロキシサーバ)に導入する。」である。これは対策の一つであるが、これで完璧ではない。標的型攻撃の恐ろしさと精巧さを知っている人であれば、この解答では不十分と考え、この解答は出てこないだろう。

■■対策

さてさて、前置きが長くなったが、基本的な対策について整理したい。

情報処理安全確保支援士の過去問にある(A)(B)(C)(D)に応じて対策が求められる。

(1)入口対策

そもそも、標的型メールなどが入ってこないようにする仕組み。

(2)内部対策

内部でウイルスなどが拡散しない仕組み

(3)出口対策

ほとんどの標的型攻撃は、外部のC&Cサーバと通信する。それを防御し、情報漏えいも防ぐのだ。

6.標的型攻撃のシナリオ

情報処理安全確保支援士試験の過去問(H27年SC秋午後Ⅱ問1)に、標的型攻撃のシナリオとその対策が掲載されています。IPAが発表する「「高度標的型攻撃」対策に向けたシステム設計ガイド」と考え方は同じです。

対策として、認証プロキシの導入の記載があります。この点も、上記の設計ガイドにある内容です。IPAの考え方を理解しておくと、試験で有利になることでしょう。

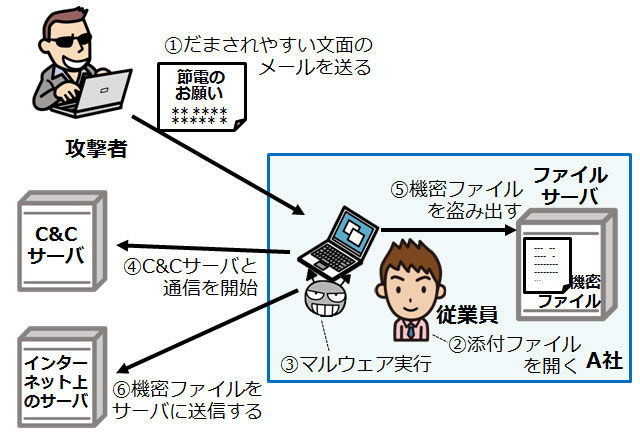

| 標的型攻撃のシナリオとその対策(H27年SC秋午後Ⅱ問1より) |

|---|

| 情報セキュリティ管理部が想定した,マルウェアによる情報漏えいのシナリオは次のとおりである。 (1)計画立案段階 ・攻撃者が,A社従業員のメールアドレス,職場関連の情報を収集する。 (2)攻撃準備段階 ・攻撃者が,収集した情報を差出人やメール件名に使って,従業員がだまされやすい文面のメールを作成する。 ・攻撃者が,C&C(Command and Control)サーバを準備する。 (3)初期潜入段階 ・攻撃者が,メールを従業員に送信する。(→①) ・メールの添付ファイル又は本文中のURLを従業員に開かせる(→②)ことによって,マルウェアを実行させる。(→③) (4)基盤構築段階 ・マルウェアが,C&CサーバのIPアドレスを用いて,C&Cサーバとの通信を開始する。(→④) (5)目的遂行段階 ・マルウェアが,ファイアサーバ又はグループウェアサーバから機密情報を含んだファイル(以下,機密ファイルという)を盗み出す。(→⑤) ・マルウェアが,盗み出した機密ファイルをC&Cサーバから指示されたインターネット上のサーバに送信する。(→⑥) 情報セキュリティ管理部は,マルウェアによってファイルサーバとグループウェアサーバ上の機密ファイルが,インターネット上のサーバに送信されることを防ぐために,情報漏えいのシナリオを踏まえた次の対策を新しいOAシステムの要件とした。 (1)マルウェア感染対策(初期潜入段階に対する対策) 要件1.PC及び各サーバにおいてウイルス対策ソフトを利用する。 要件2.ウイルスフィルタリングサーバによって,受信メールの添付ファイル及びWebサイトからダウンロードしたファイルに対するウイルススキャンを行う。 (2)マルウェア感染後の情報漏えい対策(基盤構築段階及び目的遂行段階に対する対策) 要件3.認証プロキシサーバを新設し,利用者IDとパスワードによる利用者認証及びアクセスログの取得を行う。インターネット上のWebサイトへのアクセスは,必ず認証プロキシサーバを経由させる。 要件4.基盤構築段階及び目的遂行段階で利用される通信を禁止する。 |

別の情報処理安全確保支援士の過去問(R1秋SC午後2問2)をみてみよう。こちらも、先ほどの問題と基本的な内容は同じである。

↓

↓

↓

↓

↓

解答例

d:ドキュメント

e:バックドア

f:攻撃者の指示

7.標的型攻撃は巧みである

(1)巧みな攻撃

IPAの文献に、「標的型攻撃メールの傾向と事例分析」というのがある。

(旧リンク)http://www.ipa.go.jp/files/000036584.pdf

https://warp.da.ndl.go.jp/info:ndljp/pid/12308150/www.ipa.go.jp/files/000036584.pdf

攻撃者がいかに巧みであるかがとてもよく分かる。

日常のメールとほぼ同じ内容で来たら、つい添付ファイルも開いてしまうだろう。

ドメイン詐称など、きちんと対策すれば防げるものもある。

でも、上司からのメールが届き、「今日は休日だから家からフリーメールで送っています」とあれば、信頼してしまうのではないか。

ポイントは、このように、不正な攻撃として標的型メールがやってくるのを防ぐのは、対策の一つにすぎないことだ。むしろ、これを100%防ぐのは無理であろう。

それより、PCのウイルス対策をきちんとしたり、きちんアクセス管理をしたところに機密情報を保管したり、内部から外部への不正通信をさせないようにFWやProxyのWebフィルタで守ることなどが、求められる対策であろう。

(2)Facebookの友達申請は本当に友達?

Facebookの友達申請。友達の数を競い合うという面も持ち合わせているので、毎日のように友達申請がやってきます。でも、これって本当の友達なんでしょうか?

IPAでは、この点に関しての注意喚起をしています。

(旧リンク)http://www.ipa.go.jp/security/txt/2013/11outline.html

会社の幹部などの有名人であれば、顔写真も生まれた年も出身校も経歴もすべて公開されている場合があります。それだけの情報があれば、簡単にその人になりかわってFacebookのアカウントを作成できます。 そして、本人になりすましてやり取りすれば、いろいろな情報を搾取できます。

怖い怖い。

これの企業版が、標的型攻撃です。知り合いに成りすましてメールを送り付け、ウイルスが添付されたファイルを実行させるのです。標的型攻撃の被害はかなり拡大しています。

きちんとした対策が求められているでしょう。