- 1.UTM(Unified Threat Management)とは

- 2.IDS,IPSとは? ~なぜファイアウォールではだめなのか

- 3.IPSが無くても各サーバで対策すればいいですよね?

- 4.IDS,IPSの設置場所

- 5.IDSの種類(NIDSとHIDS)

- 6.不正侵入の検知方法と防御方法

- 7.フォールスポジティブ(誤検知)やフォールスネガティブ(見逃し)

1.UTM(Unified Threat Management)とは

直訳すると「統合された(Unified)脅威(Threat)管理(Management)」という意味。

Firewall機器やIDS/IPS機器,SPAM対策機器、アンチウイルス対策機器などを個別に導入することは運用面でも費用面でも敷居が高い。そこで,それらの機能を1つの筐体に統合(Unified)した製品がUTM。

特に中小企業にとっては,魅力的な製品になっている。

UTMってすごい!

一台で何でもやってしまうんですから。

では、SPAM対策機とかURLフィルタの装置はいらないですね。

そうでもない。ファミリーレストランとラーメン専門店ではラーメンの質が違うのと同じで、専門製品にはかなわない。たとえば、SPAM対策機であれば、UTMはドメイン認証をしなかったり、パケットの中身解析をしないなど、機能はかなり落ちる。

だから、UTMを出しているメーカでも、SPAM対策機は別途売っていることもあるよ。

UTMが持つ機能は,過去問(H20年SU午後Ⅰ問1)で出題されているので紹介する。

| 機能の名称 | 機能の概要 |

|---|---|

| FW機能 | アクセス制御ルールに基づいて,パケットの中継及び破棄を行う。 |

| VPN機能 | 暗号技術を用いて,仮想的なプライベートネットワークを実現する。 |

| 侵入防止機能 | シグネチャとのパターンマッチングに基づいて,不正アクセスを遮断する。 |

| バッファオーバフロー攻撃遮断機能 | 入力パケット全体を検査し,バッファオーバフローに結びつくアクセスを遮断する。 |

(H20年SU午後Ⅰ問1より引用)

これ以外に,アンチスパム機能や,URLフィルタリング機能を持つものがある。

この問には設問があるので、紹介する。

| 過去問(H20年SU午後Ⅰ問1) |

|---|

| 設問2 UTMの機能について,(1),(2)に答えよ。 (1)侵入防御機能の効果を維持するために,UTM導入後の日常運用として実行すべき事項を, 25字以内で述べよ。 (2) 既知の攻撃であっても、Web受注アプリへの攻撃を、このUTMだけで検知することはできない理由を,25字以内で述べよ。 |

↓

↓

↓

↓

↓

設問2(1)の解答は、「シグネチャファイルを常に最新版に更新すること」。導入したら終わりではなく、日常運用業務が必要で、ネットワーク管理者には負担となる。

設問2(2)の解答は、「入力された文字列が暗号化されているから」。SSLによって暗号化されているWebサーバとの通信はデータをチェックすることができないからだ。

2.IDS,IPSとは? ~なぜファイアウォールではだめなのか

(1)IDS,IPSとは

最近の情報処理安全確保支援士試験では出題が少なくなったテーマです。

IDS(Intrusion Detection System)は、言葉の通り、「侵入(Intrusion)」を「検知(Detection)」する「システム(System)です。

また、IPS(Intrusion Prevention System)も同じく言葉の通りで、「侵入(Intrusion)」を「防御(Prevention)」する「システム(System)です。

両者の違いは、検知(Detection)だけでなのか、検知したものを防御(Prevention)するかです。

ただ、実際の製品としては、防御までできるIPS製品がほとんどです。製品例としては、McAfee社のNSPやIBM社のIBM Security Network IPS(旧Proventia)、HP社のTippingPointなどがあります。

どちらも、従来のFWでは防げない高度な攻撃を検知、防御します。

※最近のネットワークスペシャリスト試験では、あまり問われていません。

(2)なぜファイアウォールでは防げないのか

ファイアウォールで、外部からの攻撃は防げますよね。

それでもIPSは必要なのでしょうか?

良く分かっていないので、教えてください。

きちんとしたセキュリティ対策のためには必要だ。

それは、ファイアウォールでは防げない攻撃があるからだ。

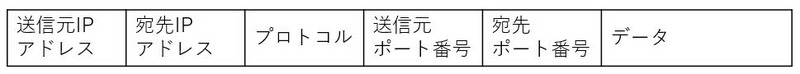

ファイアーウォールは,IPアドレス,プロトコル,ポート番号などのヘッダのみを確認し,データの中身を確認しない。

つまり、通常のWebアクセス(80や443)による通信であれば、すべて許可してしまう。そうなると、クロスサイトスクリプティングやバッファオーバフローなどの攻撃を防ぐことができない。

一方,IDSやIPSはデータの中身もチェックすることができる。

次の過去問を見てみよう。これをじっくり考えると、ファイアウォールでは防げない攻撃が分かる。

| 過去問(H23AP秋) |

|---|

| 問41 パケットフィルタリング型ファイアウォールのフィルタリングルールを用いて、本来必要なサービスに影響を及ぼすことなく妨げるものはどれか。 ア 外部に公開していないサービスへのアクセス イ サーバで動作するソフトウェアのセキュリティの脆弱性を突く攻撃 ウ 電子メールに添付されたファイルに含まれるマクロウィルスの侵入 エ 電子メール爆弾などのDos攻撃 |

↓

↓

↓

↓

同時に、ファイアウォールでなければ、何を導入すれば防げるかも同時に考えよう。

正解はアである。フィルタリングルールだけでは、イ~エの攻撃が防げない、そこで、IPSであたり、WAFの仕組みが必要になる。イはWAFやホスト型IPSが必要、ウはUTMによるウイルスチェックが必要であろう。エはIPSが必要。

3.IPSが無くても各サーバで対策すればいいですよね?

FWでは防げない攻撃があることは分かりました。

でも、IDSやIPSが無くても、サーバをきちんと要塞化すればいいのでは?

それはそう。本当にその通りだ。その観点でいうと、FWも不要だ。

しかし、FWの利点は、セキュリティ管理の一元化ができることだ。

一方、IDS/IPSに関して、以下の情報処理安全確保支援士試験の過去問を見てみよう。

| 過去問(H19SV春午後1問2) |

|---|

| L氏 :IDS又はIPSを導入する必要性について,説明してください。 J主任:③FWのフィルタリングルールの設定だけでは,Webサーバに対するバッファオーバフロー攻撃などを防御できません。こうした攻撃への対策として,IDS又はIPSの導入や,サーバにセキュリティパッチを適用することが考えられます。しかし,御社では,セキュリティパッチ適用時のサーバの動作確認や,適用前のデータのバックアップ採取を行う必要があり,すぐにセキュリティパッチを適用することはできません。そこで,IDS又はIPSの導入をお勧めした次第です。 設問3 (3)本文中の下線③について,FWのパケットフィルタリングルールだけでは攻撃を防御できない理由を,30字以内で述べよ。 |

↓

↓

↓

↓

↓

設問については、それほど難しくない。試験センターの解答例は以下だ。

「パケットのヘッダ情報だけで攻撃か否かを判断しているから」

「ペイロードの内容を見ていないから」

ここで着目してほしいのは、問題文にあるIDSやIPSの必要性である。

サーバのセキュリティパッチは毎月出る。しかし、セキュリティパッチを適用すると、システムが従来とは違う動きをしたり、アプリケーションが動かなくなるなどの危険が少なからずある。多くの企業では、パッチを自動更新しない設定にしている。そうすると、セキュリティホールが残ったままになるわけだから、IDS/IPSを設定しておくべきだ。

4.IDS,IPSの設置場所

(1)IPSの場合

IPSの場合、パケットを防御(Prevention)するために、通信経路上(インライン)に設置することが一般的です。たとえば、防御したいWebサーバの前に設置します。

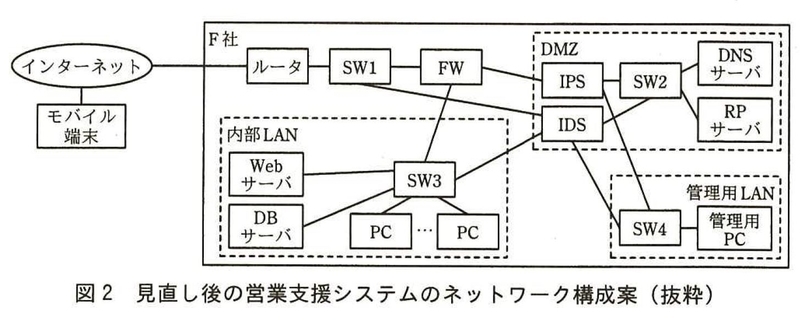

過去問(H27秋NW午後Ⅰ問3)をみてみましょう。以下のように、DMZに公開さられたサーバと、FWの間の通信経路上にIPSが設置されています。

(2)IDSの場合

一方、IDSは検知するだけの仕組みなので、インラインに設置する必要はありません。パケットが届くネットワーク上にいれば、どこに設置してもいいでしょう。ただ、一般的には、防御したい装置の近くに設置します。よって、上記の図でも、DMZの近くに設置しています。

また、過去問(H27秋NW午後Ⅰ問3)では、設置構成に関する記載があるので、内容を確認しておきましょう。

| 設置構成に関する記載内容(H27秋NW午後Ⅰ問3) |

|---|

| IDSは,監視対象のネットワークにあるSWの[ イ:ミラー ]ポートに接続し,IDS側のネットワークポートを[ ウ:プロミスキャス ]モードにすることで,IDS 以外を宛先とする通信も取り込むことができる。また,IDS側のネットワークポートに[ エ:IP ]アドレスを割り当てなければ,IDS自体がOSI基本参照モデルの第3 層レベルの攻撃を受けることを回避できる。 |

以下の問題を解いてみよう。

| 過去問(H23春AP午後問9) |

|---|

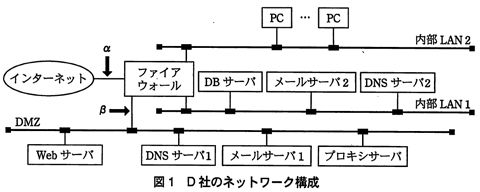

試験運用を開始してすぐに,IDSから管理者あてに警告メールが大量に送られるようになった。警告メールが多いと,管理者が重要な警告を見落とすおそれがあることから,D社ではIDSの導入効果を維持したまま警告メールの件数を少なくするために,①IDSの設置位置を図1のβの位置に変更した。 設問3 IDSから管理者あてに送られる警告メールの大量発生後に,D社が実施した対策について,答えよ。 (1)本文中の下線①の対策について,警告メールが減少する理由を35字以内で述べよ。 |

↓

↓

↓

↓

↓

なるほど。分かりました。

この場合は、ファイアウォールで通信を絞ったあとにIDSを導入していますね。

ファイアウォールでは、Webサーバ(80)やメール(25)などの公開サービス以外の通信をブロックします。もしαにIDSを設置すると、すべての攻撃が来ますから、莫大なログになります。

試験センターの解答例「監視対象がファイアウォールを通過したパケットに限定されるから」

とはいえ、FWへの攻撃を防ぐという意味では、αに置くことも選択肢の一つであることは理解しよう。

最近の場合は、FWに簡易なIPS機能があるから、その可能性は低いかもしれないが。

5.IDSの種類(NIDSとHIDS)

IDSの種類には,ネットワーク上の通信を監視するネットワーク型IDS(NIDS:Network-Based IDS)とコンピュータ上での異常を監視するホスト型IDS(HIDS:Host-Based IDS)がある。

過去問では以下のように,NIDSとHIDSの内容が問われる。

| 過去問(H18NW午前問48) |

|---|

| 問48 NIDSの目的はどれか。 |

↓

↓

↓

↓

↓

解答:管理下のネットワーク内への不正侵入の試みを記録し,管理者に通知する。

もうひとつ。

| 過去問(H18SM午前問45) |

|---|

| 問45 IDS(Intrusion Detection System)の特徴のうち,適切なものはどれか。 |

↓

↓

↓

↓

↓

解答:ホスト型IDSでは,シグネチャとのパターンマッチングを失敗させるためのパケットが挿入された攻撃でも検知できる。

最近では、ここで紹介した言葉はそれほど登場しないが、情報処理安全確保支援士の過去問(R2SC午後1問3)では、N-IPS(Network-Based IPS)という言葉が登場した。「あれ?聞いたことない言葉だな」とオロオロしないために、フルスペルを含めて知っておくといいだろう。

6.不正侵入の検知方法と防御方法

(1)防御方法

IPSやIDSの中で、特にIPSの防御方法ではあるが、以下の2つのモードがある。

❶検知モード

検知してログを取得したりアラートを送信する。通信はブロックせずに許可する

❷遮断モード

通信をブロックする。多くの場合はログを取得する。

※時間があれば、FortiGateの場合の設定画面をお見せします。余談ですが、FortiGateの場合、上記2つ以外に「隔離」という方法があり、攻撃を検知した通信の送信元IPアドレスを一定時間ブロックする。

(2)検知方法

検知方法であるが、情報処理安全確保支援士試験の過去問(R2SC午後1問3)の言葉を一部参考にすると、以下の2つがある。

❶ホワイトリスト、ブラックリスト判定

リストに登録した送信元IPアドレスで判断する。

❷脅威通信判定

通信の内容を解析する。この解析にはシグネチャ型とアノマリ型がある。

その方法に関しては,過去問(H19SV午後Ⅰ問2)に詳しく記載がある。

| 検知方法 シグネチャ型とアノマリ型の記載(H19SV午後Ⅰ問2より引用) |

|---|

| 検知方法には,シグネチャ型とアノマリ型があり,シグネチャ型は,既知の攻撃パターンに基づく攻撃とマッチングすることによって攻撃を検知し,例えば,サーバの既知の脆弱性を突いた攻撃を防ぐことができます。一方,アノマリ型は,RFCのプロトコル仕様などと比較して異常なパケットや,トラフィックを分析して統計的に異常なパケットを攻撃として検知します。 |

アノマリ(anomaly)という言葉は「異常な」という意味で,normal(正常)の反対として考えてもらうと覚えやすいだろう。

番犬で言うと、

シグネチャ型は,「悪い人の顔」を「サングラス」「マスク」など覚えさせて,その人を見たらほえます。

アノマリ型は,「普通の人よりキョロキョロする」「顔の露出が少ない」などの,統計的に異常な人を見たらほえるのですね。

■過去問(H22年NW午後Ⅰ問3)を見てみよう

| 過去問(H22年NW午後Ⅰ問3) |

|---|

| 現在の構成では, FWで通過が許可されているパケットを使った不正侵入は防御できないので,より高度な機能をもった侵入検知システム(以下, IDSという)が必要です。IDSには,監視対象のネットワークに設置するネットワーク型IDSと,監視対象のWebサーバなどにインストールする[ ア ]型IDSの2種類があります。また,侵入検知の仕組みとして,不正なパケットに関する一定のルールやパターンを使う[ イ ]型と,平常時のしきい値を超えるアクセスがあった場合に不正と見なすアノマリ型(異常検知型)の2種類があります。アノマリ型の場合,しきい値を高く設定したときだけでなく,①しきい値の設定が低すぎたときにも弊害が発生するので,注意が必要です。 設問1 空欄 ア、イに当てはまる字句を答えよ。 設問2 本文中の下線①について,発生する弊害を,40字以内で具体的に述べよ。 |

↓

↓

↓

↓

↓

【解答例】

・設問1

[ ア ]:ホスト 、[ イ ]:シグネチャ

・設問2

しきい値とは境目となる値のことです。アクセス数がこの値を超えると不正アクセスとみなします。反対に,この値に達しなければ不正アクセスとしてみなされません。

しきい値を高く設定すると,大量の不正アクセスがあっても不正アクセスを検出することができません。しきい値が高すぎて,しきい値に達しないからです。

逆に,しきい値が低すぎると,通常のアクセスであっても不正アクセスとして誤検出する恐れがあります。しきい値が低いため,通常のアクセスであってもしきい値に達してしまうからです。

解答:不正な通信だけでなく適正な通信も異常として検知されてしまう。

7.フォールスポジティブ(誤検知)やフォールスネガティブ(見逃し)

IDSやIPSにはフォールスポジティブ(誤検知)やフォールスネガティブ(見逃し)というエラーがある。

(1)フォールスポジティブ

正常な通信を誤って異常と検知してしまうこと

(2)フォールスネガティブ

異常な通信を検知できずに見逃してしまうこと

なかなか覚えられなくて…。逆に覚えたりしてしまいます。

覚えるのではなく,理解するようにしよう。

誤検知は,取り越し苦労ではあるが,侵入されていなかったので,前向きに考えてポジティブといえる。一方,見逃しは,侵入されたということなので,否定的にネガティブと言わざるを得ない。病気でいうと,「ガンです」と告知されて,「すいません,間違えていました」と言われるのは,ポジティブに考えられる。一方,「健康です」と言われ,実は「ガンであと少しの命でした」というのはネガティブに考えざるを得ない。