1.無線LANのセキュリティ対策

ここでは、補足的な解説をする。

無線LANのセキュリティ対策は2つの面を考慮する。一つは認証で、もう一つは暗号化である。

無線LANはセキュリティ対策をしっかりする必要がある。認証をしっかりやらないと、ただ乗りされる”無銭LAN”になってしまう。

[参考]

通常の光のような可視光線通信では、光が当たっていないところには電波が届かないので、セキュリティが分かりやすい。アクセスさせたいところにだけ可視光を当てればよい。

一方、電波は目に見えないので、屋外のどこまで電波がもれているか分かりにくいし、屋外に漏れないような調整も難しい。

そうはいっても、無線LANのAPの設定にて、電波の出力を制限し、無線LANを利用するエリアのみに電波が届くようにすることはやったほうがよい。

※以下のサイトを随分と参考にしました。

(旧リンク)http://www.ipa.go.jp/security/vuln/documents/DNS_security.pdf

2.認証

(1)認証の全体像

MACアドレス認証は、無線LANの技術というよりは、ネットワークとしての認証である。以下は、無線LANの認証技術に関して、実際の設定を意識して分類する。

認証技術は以下の3つで考えるとよいだろう。

1)オープンキー

2)事前共有鍵 ※1)とやっていることは同じ

3)EAP

なんかピンときません。WEPとか、WPAとかじゃないのですか?

無線LANの場合、暗号と認証を含めた技術で整理されることが多い。だから少し混乱したと思う。上記は認証に限った部分だ。

では、上記の認証に対応する無線LANのセキュリティ方式を書いてみる。暗号と認証の仕組みが組み合わさってできていると考えてほしい

❶WEP

・暗号化 WEP(RC4)

・認証 オープンキー

❷WPA-PSK

・暗号化 TKIP(RC4)

・認証 事前共有鍵

❸WPA、WPA2

・暗号化 TKIP、AES

・認証 EAP(PEAPやEAP-TLS)

理解を深めるために、ご自身のパソコンの画面で、実際の設定を見てみるといいだろう。

以下は、情報処理安全確保支援士の試験ではほとんど問われない(特にWeb認証は問われない)が、MACアドレス認証に関しては理解しておこう。

■参考1■ Web認証

最近では、Web認証ができる機器が増えている。IEEE802.1XのPEAPと同じくID/パスワードによる認証であるが、パソコン側に特別な設定が要らないのがポイントである。ただ、これは無線LANに限った仕組みではなく、通信の暗号化などは別手段で行う必要がある。試験で問われることは無いかと思う。

■参考2■ SSID

SSID(Service Set IDentifier)はセキュリティ対策の仕組みではないが、隠ぺいするほうがよい。SSIDはESS-IDと同義で考えて良い。過去問にてESS-IDを「最大32文字の英数字で表わされるネットワーク識別子であり、接続するアクセスポイントの選択に用いられる(H18NW午前 問38)」と説明している。繰り返しになるが、単なる識別子であって、セキュリティを保つものではない。認証技術でもない。

■参考3■ MACアドレス認証

MACアドレスフィルタリングはMACアドレスによる認証であるが、セキュリティ対策としては不十分である。なぜなら、MACアドレスは暗号化されておらず、また偽装も可能だからである。また、各アクセスポイント(AP)に、利用するPCの全MACアドレスを登録する必要があり、運用面の負担が大きい。

とはいえ、MACアドレス認証は結構使われている。泥棒は入りやすい家に侵入するのと同じで、偽造可能とはいえ多少でもセキュリティ対策がされていれば、面倒という理由で侵入されにくくなる。また、認証サーバにMACアドレスを一覧登録し、認証サーバにて認証させることも可能。これであれば、APへの煩雑な登録がない。

過去問(H20SV午後Ⅱ問2)には、以下の記述がある。

| 利用者認証の面から言うと,知識のある人ならMACアドレスは偽装することができるから十分な対策とはいえない。さらに,各校のAPに利用者のノートPCのMACアドレスをすべて登録する必要があるから,管理上の手間もかかる。 |

以下の情報処理安全確保支援士の過去問(R1秋SC午後2問2)にチャレンジしよう。

| 過去問(R1秋SC午後2問2) |

|---|

| 課題2 APは,接続を許可する機器をMACアドレス認証によって制限している。パスワードやディジタル証明書を利用した認証は行っていない。 APの近くから,攻撃者が【 g 】することで【 h 】を入手し,この値を使用することで容易にAPに接続できてしまう。 設問3 本文中の【 g 】,【 h 】に入れる適切な字句を,それぞれ10字以内で答えよ。 |

↓

↓

↓

↓

↓

解答例

g:電波を傍受

h:MACアドレス

(2)PSK(pre-shared key:事前共有鍵)

PSKに関して、少し補足する。これは暗号化に使う鍵ではなく、認証のためのものです。暗号化の鍵はRC4やAESの仕組みによって、別途作られる。

情報処理安全確保支援士の過去問(H23春SC午後Ⅱ問2)には、以下の記載がある。

| K社配送センタで利用していたWPA-PSKの8文字の事前共有鍵が辞書攻撃によって復元できたことを伝えた。その上で,辞書攻撃への防御のために, WPA-PSKの事前共有鍵では少なくとも21文字程度の文字列を使うことが推奨されていることを説明した。 |

(3)EAP(Extensible Authentication Protocol)

| EAP(Extensible Authentication Protocol) を直訳すると、「拡張された認証プロトコル」である。では何を拡張したか。 |

↓

↓

↓

↓

↓

何を拡張したかというとPPPです。

PPPはPAPやCHAPを使った簡単な認証しかできません。EAPはこれを拡張したことで、証明書を使った高度な認証などが可能になりました。

EAPの認証方式の比較について、過去問(H20春SV午後Ⅱ問2)で整理されているので引用します。

------- ここから(H20春SV午後Ⅱ問2より引用) -------

表2 EAPの代表的な認証方式の比較

| 認証方式 | クライアント認証 | サーバ認証 | セッション鍵の自動生成 | ノートPCのOSでの対応 |

|---|---|---|---|---|

| EAP-MD5 | 利用者ID/ パスワード |

なし | なし | 現在は実装なし |

| EAP-TLS | ディジタル証明書 | あり | あり | 標準対応 |

| EAP-TTLS | 利用者ID/ パスワード |

あり | あり | 追加ソフトが必要 |

| PEAP | 利用者ID/ パスワード |

あり | あり | 標準対応 |

------- ここまで(H20春SV午後Ⅱ問2より引用) -------

MD5やTTLSはほとんど利用されていません。

種類がたくさんあるが、情報処理安全確保支援士の試験対策として覚えるべきはPEAPとEAP-TLSであり、特にEAP-TLSが大事だ。

❶PEAP

・サーバの認証はサーバ証明書、クライアントの認証はID/パスワード

❷EAP-TLS

・サーバの認証はPEAPと同じだが、クライアントの認証はクライアント証明書が必要で、クライアント毎に証明書が必要。

PEAPよりも、証明書で認証するEAP-TLSの方が、セキュリティが高いということですね?

いや、一概にそうともいえない。PEAPはユーザ認証で、EAP-TLSは端末認証である。つまり、クライアント証明書が入った端末であれば、誰でも利用できる。なので、端末が盗まれたら、利用されてしまう。

ただ、端末は一人一台で、そこにパスワードがかかっていることが、現在の企業パソコンの現状であろう。そうであればユーザ認証もできているであろうから、EAP-TLSはもっともセキュリティが高いといえる。

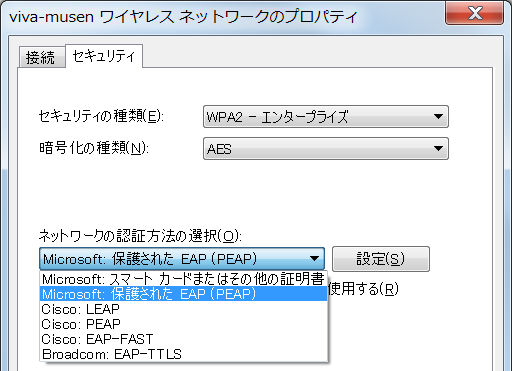

参考として、IEEE802.1X認証の設定の一部を紹介する。

PEAPの場合は、PEAPと書かれたものを選択する。

EAP-TLSは、[スマート カードまたはその他の証明書] を選択する。

(4)IEEE 802.1X

| 過去問(H23SC春PM2問2設問4(1)) |

|---|

| 無線LANのアクセス制御の方式自体についても、EAP-TLSやPEAPによる相互認証が可能な、IEEE〔 h 〕によるアクセス制御に変更することを提言した。 |

↓

↓

↓

↓

↓

これは最近よく耳にする言葉なので、間違えずに正解していただきたいです。正解は、802.1Xであり、Xは大文字である。小文字にしても正解になると思いますが、自信がないときは、大文字と小文字のどちらでも読めるようにしてもよいかも。(正式見解ではありません。冗談です。)

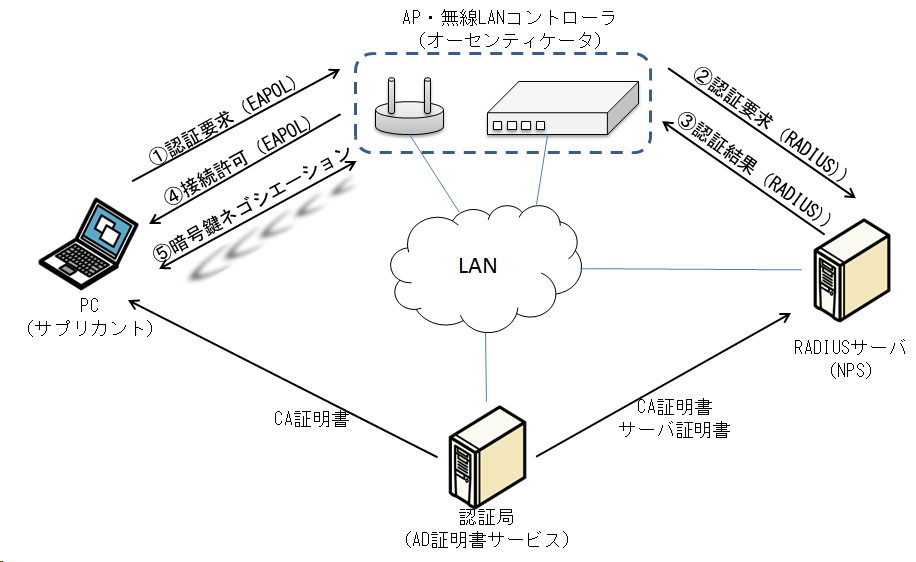

(5)PEAP

PEAPとは、Protected Extensible Authentication Protocolの略である。「保護された、拡張認証プロトコル」である。暗号化して保護した状態で、認証情報をやり取りする。

特徴

・クライアント側に必要なのは、CA証明書のみ。クライアント証明書は不要

→(証明書配布管理の手間が少ない)

・ユーザ名とパスワードで認証する。

必要なものは、

・AP・無線LANコントローラ

・RADIUSサーバ

・認証局

である。WindowsServerで構築する場合、ADでユーザを管理し、認証局・RADIUSサーバでもADのユーザ情報を利用している。

図は簡略化している。①~④のシーケンスは実際にはもう少し複雑である。

①~④では、RADIUSサーバのサーバ証明書をサプリカントに送り、サプリカントではCA証明書の公開鍵を使ってRADIUSサーバの真正性も確認している。つまり、ユーザは「このAPに安心してつないでよいのか?悪意のあるAPではないか?」を確認することができるのだ。

ポイントは、APやWLC(オーセンティケータ)は、EAPOLとRADIUSの相互変換を行っているだけで、内容の判断は行っていない点である。したがって、オーセンティケータは認証のためのユーザデータベースは持っていないし、証明書も必要ない。

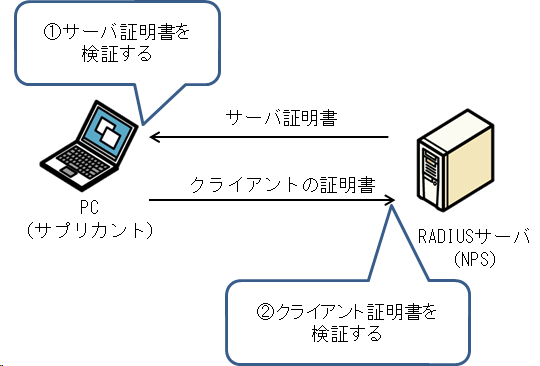

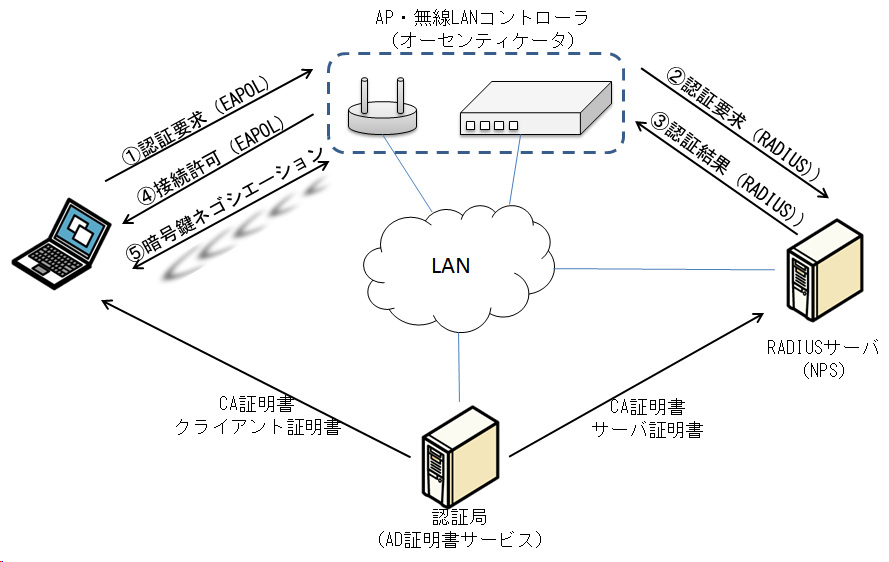

(6)EAP-TLS

EAP-TLSとは、Extensible Authentication Protocol - Transport Layer Securityの略である。

特徴

・サーバ側・クライアントが双方に証明書が必要である。

→クライアントへの配布管理の手間がかかる

・セキュリティは高い。クライアントの証明書で認証するから。

必要なものは、

・AP・無線LANコントローラ

・RADIUSサーバ

・認証局

である。(PEAPと同じ)

WindowsServerで構築する場合、ADでユーザを管理し、認証局・RADIUSサーバでもADのユーザ情報を利用している。

図は簡略化している。①~④のシーケンスは実際にはもう少し複雑である。

①~④ では、RADIUSサーバのサーバ証明書と署名をサプリカントに送り、サプリカントではCA証明書の公開鍵を使ってRADIUSサーバの真正性を確認している。サプリカントがRADIUSサーバに送った証明書と署名を、RADIUSサーバでも確認している。

ポイントは、APやWLC(オーセンティケータ)は、EAPOLとRADIUSの相互変換を行っているだけで、内容の判断は行っていない点である。したがって、オーセンティケータは認証のためのユーザデータベースは持っていないし、証明書も必要ない。(PEAPと同じ)

3.無線LANの暗号化技術

(1)暗号に関する全体像

暗号化規格という言葉はあいまいな言葉で、明確な定義ではないのでさらりと流してください。例えば、WEPとWPAを同列で比較すべきかというと、そうではありません。

| 暗号化規格 | 暗号化アルゴリズム |

|---|---|

| WEP | RC4 |

| WPA | RC4であるが、鍵交換方式にTKIPを利用する。 |

| IEEE802.11i(WPA2) | AES |

過去問(H29秋NW午後Ⅱ問2)では、以下のように整理がされています。

表3 無線LANのデータ暗号化方式

| 方式 | 説明 |

|---|---|

| WEP(Wired Equivalent Privacy) | RC4と呼ばれる暗号化アルゴリズムを使用した[ d:共通 ]鍵暗号方式 |

| WPA(Wi-Fi Protected Access) | 暗号化アルゴリズムはWEPと同じRC4を使用するが,暗号化プロトコルにTKIP (Temporal Key Integrity Protocol)を使用して暗号強度を高めた方式 |

| WPA2(Wi-Fi Protected Access 2) | 暗号化アルゴリズムはAESに対応し,暗号化プロトコルにCCMP(Counter-mode with CBC-MAC Protocol)を使用した,WPAよりも堅牢なIEEE[ e:802.11i ]準拠の方式 |

IEEE802.11iとWPA2とはどう違うのですか?

内容は、ほぼおなじと考えてください。IEEE802.11iはIEEEが標準化したもので、WPA2は、無線LANの業界団体であるWi-Fiアライアンスが策定したものです。過去問(H25秋NW午後Ⅱ)では、「IEEEのセキュリティ上の問題点を解決するために, IEEE802.11iが規格化された。IEEE 802.11iを基に策定されたWPA2 (Wi-Fi Protected Access 2)」と記載されています。

さて、3つの内容に関して補足します。

WEPは脆弱性があることが昔から有名であり、解読ツールを使うと簡単に暗号が解けてしまう。

また、WPAのTKIPにも脆弱性があり、解読される可能性がある。WEPに比べると格段によいのは事実であるが。やはり、WEPやWPAのTKIPを使用せず、WPA2(AES)による暗号を行うのがよいでしょう。

暗号化アルゴリズムってなんですか?

シーザー暗号のような、暗号化の技術そのもの。一方、TKIPに関しては、過去問では、「暗号化プロトコル」という表現を使っている。暗号化技術だけではなく、鍵交換などの仕組みも付加したものだ。

| (H23春SC午後Ⅱ問2より) |

|---|

| 暗号化プロトコルにはTKIPを利用しており,グループ鍵の更新間隔は3,600秒だった。 |

暗号化技術としてWPAもあると思います。

こちらも、言葉の問題かもしれない。過去問では、WPAを「通信規格」と表現している。WPAは、暗号化の仕組み(TKIP)と、認証の仕組み(IEEE802.1X)と、改ざん防止(MIC)の仕組みを含めた通信規格と呼ぶべきだと考えている。少なくとも、暗号化だけの技術ではない。

| (H23春SC午後Ⅱ問2より) |

|---|

| 通信規格にはWPAにPSKを利用していた(以下,この通信規格と認証方式を併せてWPA-PSKという)。 |

(2)WEP(Wired Equivalent Privacy)

| 過去問(H17NW午前問43) |

|---|

| 「無線LANにおいて、40ビット又は104ビットの値を暗号化かぎとしてあらかじめ設定して、通信フレームに対し暗号化する方式」は何か。 |

↓

↓

↓

↓

↓

これは比較的簡単だったかもしれません。

別の過去問(H25SC秋午前2問4)では、「利用者が設定する秘密鍵と,製品で生成するIV (Initialization Vector)とを連結した数字を基に,データをフレームごとにRC4で暗号化する(不正解選択肢)」とある。

40ビットという、今では短すぎる鍵長がヒントでしょう。

でも、104ビットは結構長いのではないですか?

そもそも銀行のパスワードなんてたったの4桁ですから。

いや、これは2進数の104ビットだから、それほど長いとは言えない。

ASCIIの場合、1文字が8ビットであるから、104ビットは104÷8=13文字である。

この問題の正解は「WEP」です。WEPは解読が比較的簡単であり、セキュリティ対策としてはWPAまたはWPA2を利用すべきです。WEPは暗号化のアルゴリズムそのものに問題があります。なので、鍵長を単純に長くしても意味がありません。

違う例でいうと、昔のシーザー暗号。a→eというように、3文字ずらすのを、5文字ずらそうが、10文字ずらそうが、それを何回も繰り返そうが、解読は簡単です。このやり方の致命的な問題は、同じ単語は同じ単語に変換されるということです。例えば、みつばちのbeeを変換すると、fiiのようになるので、法則さえ見つけれは復号はたやすいでしょう。

別の過去問(H29秋NW午後Ⅱ問2)を見てみましょう。

| 〔暗号化方式と認証方式の検討〕(H29秋NW午後Ⅱ問2より) |

|---|

| 無線LANのデータ暗号化方式についてJ君が検討した結果を,次に示す。 (1)WEPでは, 1バイト単位の[ f:ストリーム ]暗号であるRC4を使用して,パケットの暗号化が行われる。WEPは,一つのAPと複数の無線LAN端末間でWEPキーを共有し, WEPキーとIV (Initialization Vector)を基に,暗号鍵であるキーストリ一ムを生成する。WEPは,[ g:同一 ]のWEPキーが使用され続けることに加え,暗号化アルゴリズムも複雑ではないことから,短時間での暗号解読が可能になっているので採用しない。 |

WEPは、WEPキーとIVから暗号鍵が作成されます。

IVって何ですか?

深く知る必要はないのですが、乱数の一つと考えてください。WEPキーは手動で人間が設定するものですから、めったに変更されることはありません。IVという乱数を付与することで、毎回、暗号鍵を異なるものにして、解読されにくくするのです。

とはいえ、IVはたった24ビットですし、WEPの仕組みが単純なので、すぐに解読されることには変わりません。

(3)WPA/WPA2

| 過去問(H22SC秋午前Ⅱ問14) |

|---|

| 「IEEE802.1Xの規格に沿って機器認証を行い、動的に更新される暗号化鍵を用いて暗号化通信を実現できる」無線LANの仕組みは何か。 |

↓

↓

↓

↓

↓

問題の部分的な抜粋であるため、分かりにくかったかもしれません。

WPA(Wi-Fi Protected Access)、WPA2は、Wi-Fi Allianceが策定した無線LANのセキュリティ基準である。WPA(WPA2)は暗号化のみの規格ではなく、認証までも含めている。認証にはIEEE802.1X認証を利用する。正解はWPA2である。

違う過去問(H25SC秋午前2問4)では、無線LANにおけるWPA2の特徴として、「暗号化アルゴリズムにAESを採用したCCMP (Counter-mode with CBC-MAC Protocol)を使用する」とある。

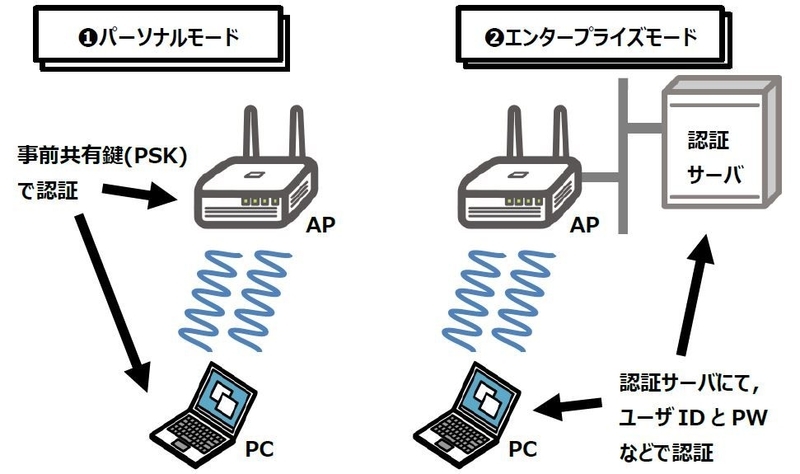

(4)WPA/WPA2のパーソナルモードとエンタープライズモード

WPA(WPA2)では、パーソナルモードとエンタープライズモードの2つがあります。

パーソナルモードでは、PSKで認証します。つまり、認証サーバは不要。

エンタープライズモードでは、認証サーバを使って個別に認証をします。過去問(H31春SC午前2問13)では、WPA2-Enterpriseに関して,「IEEE802.1Xの規格に沿った利用者認証及び動的に配布される暗号化鍵を用いた暗号化通信を実装するための方式」とある。

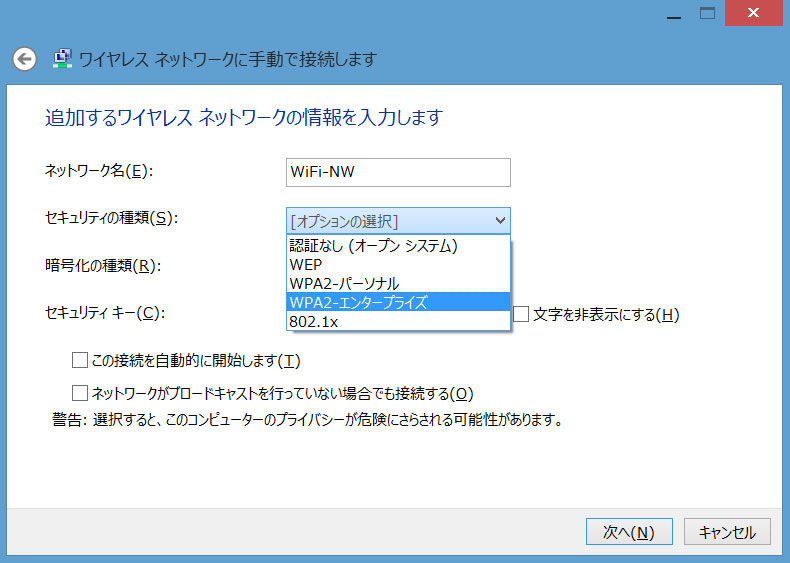

参考ですが、以下がWindows8.1で新規に無線LANの設定をするときの画面です。

セキュリティの種類として、「WPA2-パーソナル」と「WPA2-エンタープライズ」が選べます。

みなさんも設定画面を是非みてください。

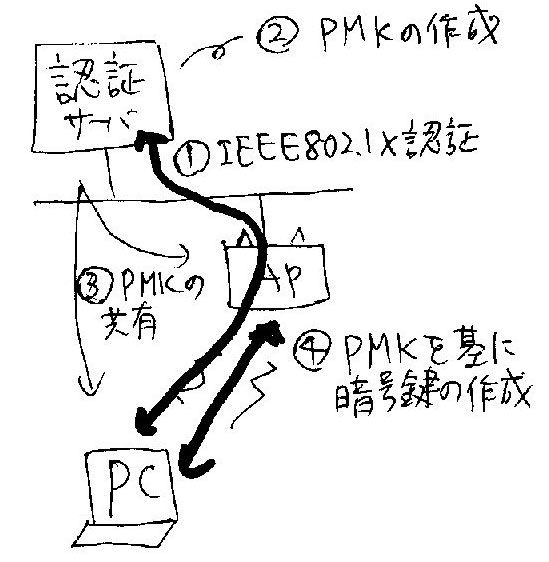

(5)PMK

PMK(Pairwise Master Key)は、無線LANにおいて作成される鍵の一つで、暗号鍵の基になります。

まずは過去問(H29秋NW午後Ⅱ問2)を見てみましょう。

| 過去問(H29秋NW午後Ⅱ問2より) |

|---|

| (2)WPAでは,TKIPによって暗号鍵を生成する。TKIPでは,暗号鍵の基になる一時鍵(Temporal Key)が動的に生成される。エンタープライズモードの場合,一時鍵は,IEEE 802.1Xの認証成功後に[ h:認証サーバ ]で動的に生成されてクライアントに配布されるPMK(Pairwise Master Key)を基に,無線LAN端末及び[ h:認証サーバ ]の両者で生成される。 |

Pairwise Master Key (PMK)とは,暗号鍵の基になるもので,IEEE802.1Xの認証後(下図①)に、認証サーバ(※空欄hの解答)が生成(下図②)し,無線LANのPCとAPに共有されます(下図③)。このPMKを基に,PCとAP間で暗号鍵の生成を行います(下図④)。

PMKはPCごとに違うものが作成されるのですか?

はい、そうです。

PSKによる認証をするパーソンナルモードでは、PMKは全てのPCやAPで共通のです。

一方、エンタープライズモードでは、この処理はPCおよび接続するAP単位で実施されます。

ですから、PCが変わればPMKが変わります。

また、PCが移動して接続するAPが切り替わった場合(ハンドオーバ)でも、この処理をやり直しされ、PMKが再作成されます。

これによる通信断が発生するため、WPA2では「事前認証」と「認証キーの保持(Pairwise Master Key キャッシュ)」という改良をしています。詳しく別途書いたはず。

(6)TKIP

TKIP(Temporal Key Integrity Protocol)は、WEPの脆弱性を解消するためにWEPから4つの部分を改良した後継規格です。改良点を覚える必要はありませんが、通信の途中で暗号鍵を変更している点は大きな変更点です。

とはいえ、基本的にはWEPを応用しているだけなので、根本的な解決にはなっておらず、脆弱性が認められています。TKIPはWPAで利用され、WPA2では強度な暗号規格であるAESを使っています。TKIPを暗号化規格と表現されていることが多いが、AESと同次元のものではない。TKIPは暗号化アルゴリズムとしてRC4を利用しており、TKIPは暗号と鍵交換の仕組みと考えた方がよいかもしれない。ただ、あまり深く考えない方がよいでしょう。TKIP=動的WEPとしている書き物もある。TKIPと動的WEPの違いは、802.1x認証などの仕組みと連動してもしなくてもキーが変わるのがTKIPだが、動的WEPはそうではない。

過去問(H29秋NW午後Ⅱ問2)では、TKIPに関して、以下の記載があります。

| TKIPに関する記載(H29秋NW午後Ⅱ問2より) |

|---|

| TKIPでは,暗号鍵の基になる一時鍵(Temporal Key)が動的に生成される。エンタープライズモードの場合,一時鍵は,IEEE 802.1Xの認証成功後に[ h:認証サーバ ]で動的に生成されてクライアントに配布されるPMK(Pairwise Master Key)を基に,無線LAN端末及び[ h ]の両者で生成される。TKIPでは,フェーズ1で,一時鍵,IV及び無線LAN端末の[ i:MACアドレス ]の三つを混合してキーストリーム1を生成する。フェ一ズ2で,キーストリーム1にIVの拡張された部分を混合して,暗号鍵であるキーストリーム2を生成する。キーストリーム1とキーストリーム2は,通信途中に変更される。2段階の鍵混合,キーストリームの変更によって,WEPよりも高い安全性を実現しているが,脆弱性が報告されているので採用しない。 |

ここにありますように、TKIPでは、①一時鍵,②IV、③無線LAN端末のMACアドレスの三つを混合して暗号キーを生成します。

(7)WPA3

WPA3は2018年6月に発表された規格です。WPA2ではPSKを使いましたが、WPA3では事前共有鍵をより安全にやりとりするSAE(Simultaneous Authentication of Equals)という技術に改良されているので、WPA3-SAEと表現されます。

過去問(R1秋FE午前37)をみましょう。

| 過去問(R1秋FE午前37) |

|---|

| 問37 WPA3はどれか。 ア HTTP通信の暗号化規格 イ TCP/IP通信の暗号化規格 ウ Webサーバで使用するディジタル証明書の規格 エ 無線LANのセキュリティ規格 |

↓

↓

↓

↓

↓

正解はエ

以下は余談です。

WPA/WPA2パーソナルモードの場合は、専用のツールを使って一工夫すると、暗号を解読して他人の通信を盗聴できてしまうという弱点(脆弱性と言います)があります。この原因は、皆が共通のパスフレーズであるPSKを使ってPMKが生成されるからです。

WPA3では、この点は改善されています。パスフレーズであるPSKそのものではなく、SAEで処理されたハッシュ値でPMKを生成します。よって、PSKが分かっても、PMKは分からず、通信を傍受しても簡単に復号がは出来ません。

(8)CCMP

無線LANのWPA2では、CCMP(Counter-mode with CBC-MAC Protocol)という暗号化アルゴリズムが登場します。

ここでは、CCMPについて解説します。

まず、過去問(H25秋NW午前Ⅱ)を見てみましょう。

| 過去問(H25秋NW午前Ⅱ) |

|---|

| 問19 無線LANにおけるWPA2の特徴はどれか。 ア AHとESPの機能によって認証と暗号化を実現する。 イ 暗号化アルゴリズムにAESを採用したCCMP (Counter-mode with CBC-MAC Protocol)を使用する。 ウ 端末とアクセスポイントの間で通信を行う際に, SSL Handshake Protocol を使用して,お互いが正当な相手かどうかを認証する。 エ 利用者が設定する秘密鍵と,製品で生成するIV (Initialization Vector)とを連結した数字を基に,データをフレームごとにRC4で暗号化する。 |

↓

↓

↓

↓

↓

正解はイです。

ちょっ,ちょっと待ってください。

WPA2の暗号アルゴリズムは、AESなんですか?CCMPなんですか?どっちですか?

正解は、「AESをベースにしたCCMP(H29秋NW午後Ⅱ問2より)」です。

つまり、正確にはAESではなくCCMPなのです。AESを無線LAN用にいくつもの仕組みを追加したものがCCMPです。無線LANの暗号化プロトコルがCCMPで、CCMPでは暗号化アルゴリズムとしてAESを使っていると考えてもいいでしょう。(ちょっとややこしいかな?)

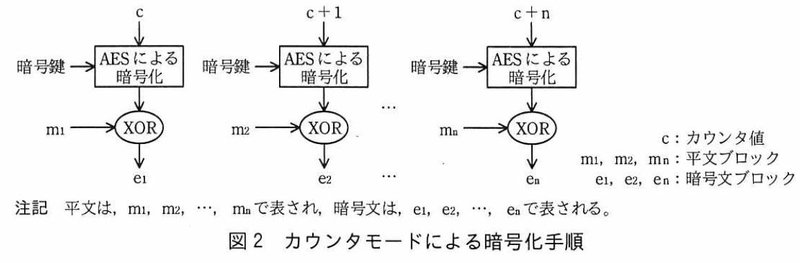

では、CCMPは具体的にどんな仕組みでしょうか。

CCMPのフルスペルを見ましょう。「Counter-mode with CBC-MAC Protocol」です。

まず、Counter-modeですが、過去問では以下の解説があります。

| Counter-mode解説 |

|---|

AESはブロック暗号なので,暗号化するメッセージを一定サイズのブロック単位に分割して処理する必要がある。メッセージをブロック単位に分割すると,最後のメッセージがブロックサイズに満たない場合もあるので, CCMPではカウンタモードが採用されている。カウンタモードでは,暗号化するメッセージをダイレクトに暗号化するのではなく,ブロックサイズと同じバイト数のカウンタ値を暗号化して,暗号化したカウンタ値と暗号化するメッセージとをXOR(排他的論理和)して暗号文を生成する。カウンタモードによる暗号化手順を図2に示す。 |

後日、続きを書きます。

(9)その他の技術

❶Wi-Fi CERTIFIED Enhanced Open

公共の場など、パスワードなどを入れるのがあまり適さないような環境にて、認証無しで端末とAPとの間の無線通信を暗号化する仕組み

過去問(R3SC午前2問17)をみてみよう。

| 過去問(R3SC午前2問17) |

|---|

| 問17 RFC8110に基づいたものであり,公衆無線LANなどでパスフレーズなどでの認証なしに,端末とアクセスポイントとの間の無線通信を暗号化するものはどれか。 ア Enhanced Open ウ WebAuth イ FIDO2 エ WPA3 |

↓

↓

↓

↓

↓

ア

3.無線LANのセキュリティを過去問で整理しよう

情報処理安全確保支援士試験の過去問(H24SC秋午後Ⅱ問2)に、無線LANのセキュリティ対策が丁寧に説明されているので紹介する。

| 過去問(H24SC秋午後Ⅱ問2) |

|---|

| 〔無線LAN導入の検討〕 次は、c君が無線LAN導入の検討結果をU部長に報告したときの会話である。 U部長:無線LANを導入する上で,盗聴・不正利用を防止する対策が必要になるが,それは当社の無線LAN上を流れる情報の特性や無線LANの利用可能エリアを考えると,どのようにすべきだろうか。 C君 :まず,盗聴を防ぐためには①通信を暗号化する必要があります。そのための規格としてはWPA2を利用します。 U部長:では,不正利用を防ぐにはどのようにすべきだろうか。 C君 :無線LANを利用するノートPCの認証が必要だと考えています。その方式には,無線LAN用のアクセスポイント(以下, APという)とノートPCとの間で事前共有鍵を設定しておく方式と,動的に鍵を交換する[ a ]という方式があります。事前共有鍵を各従業員が設定する場合,②鍵を知る者の退職時などに必要なことがあります。一方,[ a ]を利用する場合は,認証サーバが必要ですが,ディレクトリサーバに認証サーバの機能をもたせることもできます。 U部長:それなら,[ a ]を採用することにしよう。 C君 :それから,より強固な認証を行うために,[ a ]の中でもクライアント証明書を用いるEAP-TLSを採用すべきです。 U部長:なるほど。ではEAP-TLSを採用しよう。クライアント証明書はどのように配布するのかな。 C君 :クライアント証明書は,全て情報システム部がノートPCにインストールするのがよいと思います。 U部長とC君は,不正利用を防止する対策について更に検討を行った。次は. u部長とC君の会話である。 C君 :無線LANの不正利用対策としては,他にも③ノートPCのネットワークインタフェースがもつMACアドレスによるフィルタリングや,APが定期的に送信している[ b ]を停止する④SSIDのステルス化,[ c ]応答の禁止がありますが,これらの対策も実施してはどうでしょうか。 U部長:確かにそういう対策があるね。でも,それらの対策は,もし実施するとしても限定的な効果しかないことを踏まえておくべきだと思うよ。 設問1 〔無線LAN導入の検討〕について,(1)~(3)に答えよ。 (1)本文中の[ a ]~[ c ]に入れる適切な字句を解答群の中から選び,記号で答えよ。 解答群 ア 802.11i イ 802.1X ウ ALL エ ANYプローブ オ PSK カ SHA-1 キ SHA-2 ク WPS ケ ビーコン (3)本文中の下線②について,C君が必要なこととしている内容を10字以内で答えよ。 設問2 無線LAN環境におけるセキュリティ対策について,(1),(2)に答えよ。 (1)本文中の下線③及び下線④の対策は,必ずしも効果が得られない。その理由を,それぞれ20字以内で述べよ。 |

↓

↓

↓

↓

↓

この問題文にあるように、面倒であるが、クライアント証明書のインストールはこうすべきである。つまり、「クライアント証明書は,全て情報システム部がノートPCにインストールするのがよいと思います。」がいい。利用者に勝手にさせると、別の端末にインストールしたりする可能性があるし、その証明書を落としてしまうと、不正な第三者が使う可能性もある。

最近はWebで申請して、ダウンロードする場合、自分のPCにしか入れられないうになっていて、その仕組みがいいかもと思う。

ただ、この設問4(2)にあるように、来客者用に証明書を発行することは困難である。なので、来客者は別の運用(たとえばPSK)がいいだろう。

では、設問の答えを以下に書く

設問1 (1)a イ(802.1X)

b ケ(ビーコン)

c エ(ANYプローブ)

(3)事前共有鍵の変更

設問2 (1)③MACアドレスは偽装可能だから

④SSIDは傍受可能だから

4.その他

■攻撃者の無線LANアクセスポイントへの自動接続

攻撃者は、自らが設置した不正なアクセスポイントに接続させて、中間者攻撃などを仕掛けます。その結果、情報を盗聴したり盗み取ります。では、どのように不正なAPに接続させるのでしょうか。

情報処理安全確保支援士試験の過去問(H28SC春午後1問3)をベースに簡易な問題にしました。

| 問題(H28SC春午後1問3) |

|---|

| 設問2(2) 攻撃者が無線APの設定をどのように細工すると、公衆無線LANの利用者のスマートフォンを自動的に攻撃者のAPに接続させることができてしまうか。無線APの設定上の細工を45字以内で具体的に述べよ。 |

↓

↓

↓

↓

↓

無線LANの設定は、一度設定をするとその情報がPCに保存されます。

その仕組みを利用します。正規のAPかどうかは、SSID、暗号化方式、事前共有鍵の3つでしか判断しません。

【解答例】

SSID、暗号化方式と事前共有鍵に、公衆無線LANで使用されているものを設定する。