1.ウイルスとマルウェア

(1)ウイルスとは

ウイルスとは何でしょう。正確な定義を「コンピュータウイルス対策基準(http://www.meti.go.jp/policy/netsecurity/CvirusCMG.htm)」から引用します。

| 引用「コンピュータウイルス対策基準」 |

|---|

| (1)コンピュータウイルス(以下「ウイルス」とする。) 第三者のプログラムやデータべースに対して意図的に何らかの被害を及ぼすように作られたプログラムであり、 次の機能を一つ以上有するもの。 (1)自己伝染機能 自らの機能によって他のプログラムに自らをコピーし又はシステム機能を利用して自らを他のシステムにコピーすることにより、 他のシステムに伝染する機能 (2)潜伏機能 発病するための特定時刻、一定時間、処理回数等の条件を記憶させて、発病するまで症状を出さない機能 (3)発病機能 プログラム、データ等のファイルの破壊を行ったり、設計者の意図しない動作をする等の機能 |

ワームやトロイの木馬なども、広義にはウイルスである。

ウイルスの仕組みも多様化してきており、これらの線引きが難しくなってきた。

ちなみに、

○ ウイルス

× ウィルス (ィが小文字)

| 参考:亜種 |

|---|

| 亜種は元のマルウェアを改変したものと考えてください。目的に応じて変更する場合もあれば、ウイルス対策ソフトでのパターンマッチングをすり抜けさせる目的で亜種が作られることもあります。 |

(2)マルウェアとは

最近では、IPAでは、「マルウェア(悪意あるソフトウェア)」という言葉を使っている。マルウェアはMalicious(悪意のある)Softwareの省略形である。

マルウェアの説明として、IPAの資料には「コンピュータウイルス、スパイウェア、ボットなどの不正プログラムを総称してマルウェアと呼ぶ」とある。

((旧リンク)出典:http://www.ipa.go.jp/files/000015329.ppt)

2.マルウェアの種類

(1)ワーム

| 過去問(H19春初級シスアド午前47) |

|---|

| 「ネットワーク経由でコンピュータ間を自己複製しながら移動し増殖する」ものは何か |

↓

↓

↓

↓

↓

ワームとは、虫という意味だ。

今回の正解はワーム。ワームには非常に簡単なスクリプトも含まれる。

もう一問

| 過去問(H21秋IP) |

|---|

| 問58 インターネットなどのネットワークを介して,自分自身の複製を電子メールに添付して勝手に送信したり,ネットワーク上のほかのコンピュータに自分自身をコピーしたりして,自己増殖するプログラムはどれか。 ア クッキー イ スパイウェア ウ トロイの木馬 エ ワーム |

↓

↓

↓

↓

↓

これも

正解はエのワーム。

(2)トロイの木馬

トロイの木馬とは、ギリシャ神話に登場する。

トロイア戦争において、木馬の中に兵士が入る。外から見るとただの木馬であり、悪いものはない。ただ、しばらくの潜伏期間を経て、中にいた兵士が出てきて戦争に勝利する。

これと同じように、この場合のトロイの木馬も、一見するとただのファイルであり、悪いものとは気が付かない。それが、実は不正なプログラムだったというのが、特徴。

今回の問題も、プログラムを送ってインストールさせるということは、受け取った人にとっては、普通のプログラムにみえたと判断できる。過去問では、「データの破壊、改ざんなどの不正な機能をプログラムの一部に組み込んだものを送ってインストールさせ、実行させるもの(H20秋FE午前問64参照)」とある。

ウイルスとワームを区別する意味はそれほどないと思いますが、

どういう理由で分けているのでしょうか?

ワームは虫なので、虫一人でも生きていける。ところが病気のウイルスの場合、肺などの臓器など何か住むところがないと生きていけない。これが根本的な定義の違いだと考えている。

なので、ウイルス(狭義)は、Excel などのファイルに感染するもので、ワームはそれ自体がexeファイルなどの一つのファイルになっている。

厳密ではないが、表にしてみた。

| ウイルス | ワーム | トロイの木馬 | |

|---|---|---|---|

| 自己伝染機能 | ★ | ◎ | × |

| 潜伏機能 | ★ | ◎ | |

| 発病機能 | ★ |

★は、どれか一つ以上の機能を持つという意味。

(3)ボット

❶ボットとは

(botnet)のボット(bot)の語源はロボット(Robbot)。ロボットは人間の司令に従順に従うように、ボットに感染したコンピュータ(ゾンビコンピュータ)の集まり(Robbot Network = botnet)は、司令を受けて一斉にDDoS攻撃などを行う。

過去問(H23春IP問76)では、ボットの説明として、「多数のコンピュータに感染し,遠隔操作で攻撃者から指令を受けるとDDoS攻撃などを一斉に行う不正プログラムに付けられた呼び名」と述べられています。

テレビでボットネットの特集をやってた。かなり重大な問題を引き起こすようだ。

ボットはロボットから来ている。ロボットは人間の司令に従順に従うように、ボットに感染したコンピュータの集まり(ボットネット)は、司令を受けて一斉にDDoS攻撃などを行う。

情報処理安全確保支援士試験の過去問では以下の記述がある。

| 記述(H20SV午前1問1) |

|---|

| ボットを放置しておくと、ほかのPCへの感染活動やDoS攻撃を行うボットネットに加担し続けることになり、他者に迷惑をかけてしまいます。 |

大量の広告メールを送る際に利用されたりする。また、クリック報酬型のサイトにクリックをしかけることができる。ボットネットは時間単位で販売されているそうだ。

ボットそのものはウィルスと同じ。ウィルスではお金を儲けることは難しいが、ボットネットを作れば裏企業に販売することが可能になる。

❷C&Cサーバ

H28秋SG午前問12では、「ボットネットにおけるc&cサーバの役割」として、「侵入して乗っ取ったコンピュータに対して,他のコンピュータへの攻撃などの不正な操作をするよう,外部から命令を出したり応答を受け取ったりする。」とあります。

❸対策

基本的には、OSのパッチやウイルスソフトのパターンファイルを最新化するベーシックな対策が必要である。

また、CCC(サイバークリーンセンター)のツールを実行することで、ボットに感染しているかの確認とボットの駆除が行える(現在は閉鎖)。

最近では、メールやインターネット経由の感染以外にも、USBなどの外部メディアによる感染が増えている。USBメモリのウイルスチェックを行うとともに、不明な外部メディアを接続しないことや、外部メディアの自動実行を禁止する。

※ボットの対策に関しては、以下のサイトを随分と参考にしました。

(旧リンク)http://www.ipa.go.jp/security/vuln/documents/DNS_security.pdf

❹ボットネットとIRC(Internet Relay Chat)

IRC(Internet Relay Chat)であるが、フルスペルを見て、なんとなくイメージがわくかもしれない。

インターネットでリレー式にチャット(会話)をする仕組みだ。

IRC通信自体は悪いものではないが、ボットでは、不正な通信を有効に機能させるためにIRCを利用して司令塔であるC&C(Command&Control)サーバと通信をする。

従来はTCPポート6667を使ったIRC通信が多かったが、最近ではhttp(80)を使い、FWをすり抜けて通信することが多い。

情報処理安全確保支援士試験の過去問を見てみよう。

| 過去問(H20SV午前1問1) |

|---|

| Y主任:いいえ。ボットを放置しておくと,ほかのPCへの感染活動や[ d ]攻撃を行うボットネットに加担し続けることになり,他者に迷惑をかけてしまいます。社内LAN上のポットを早急に追跡しなければなりません。 X君:それでは,ボットが外部から指令を受けるときの通信に注目して追跡することにします。ボットが利用する通信プロトコルは何でしょうか。 Y主任:多くの場合,Internet Relay Chat(IRC)を使って通信が行われているようです。大抵のIRC通信は,TCPポート6667を使っています。 (中略) Y主任:ボットには,指令を含む通信の発見を逃れるために,通信を暗号化するものや通信ポートを変えるものもあります。後者については,③社内LANからインターネットに向けた通信ポートの制限をFWに適用できれば,指令を含む通信を遮断できるのですが,適用できない場合があります。 X君:ところで,当社のすべてのPCにはウイルス対策ソフトがインストールされています。指令を含む通信を発見できないのは,既に駆除されているからではないでしょうか。 Y主任:それはありません。当社のウイルス対策ソフトの稼働状態とウイルス検知状況はシステム管理部門によって管理されています。現時点で,すべてのウイルス対策ソフトは定期的にパターンファイルが更新された状態で稼働しているということが分かっていますが,ボットを検知したという報告はありません。 X君:それではなぜ,ウイルス対策ソフトで発見できないのでしょうか。 Y主任:最近のボットには,自身の発見を逃れるために迷惑メールの送信頻度を抑える機能や,④パターンマッチング方式のウイルス対策ソフトによる検知を難しくする仕組みをもつものがあります。 設問1 (2)本文中の[ d ]に入れる適切な字句を答えよ。 設問3 ボットに感染したPCによる被害の抑止と追跡について,(1)~(3)に答えよ。 (1)本文中の下線③について,Y主任が,FWに適用できない場合があるとしている理由を,50字以内で述べよ。 (2)本文中の下線④について,ウイルス対策ソフトによる検知を難しくする仕組みを,20字以内で述べよ。 |

↓

↓

↓

↓

↓

設問1 d DDoS

設問3

(1)一般業務で利用するHTTPプロトコルなどの通信ポートを使って指令を受け取ることもできるから

(2)頻繁に自身のコードを更新する。

(4)ゼロデイ攻撃(zero-day attack)

セキュリティ製品の脆弱性が発見されてから,修正パッチが出される間のわずかな時間(zero-day:0日)に攻撃をする。これがゼロデイ攻撃だ。

過去問ではゼロデイ攻撃を「開発元が製品の脆弱性に関するパッチを提供する前に,その脆弱性を悪用する攻撃(H20SU午後Ⅰ問2より引用)」「セキュリティパッチが提供される前にパッチが対象とする脆弱性を攻撃する(H27秋AP問42)」としている。

セキュリティメーカには,セキュリティホールを見つけてもすぐには公開しない場合がある。セキュリティの不備を公にすることはゼロデイ攻撃を受けてしまうからだ。

確かに。

セキュリティホールを公開することは,

「自分の家の鍵が壊れています。修理に1週間かかりますからそれまでは泥棒さん入らないでよ」というのと同じですもんね」

ゼロデイ攻撃の対策は難しい。IDPの中には「未知の攻撃を防ぐ」ことを売りにしている企業もあるが,どこまで対処できるかは疑問だ。

基本的な対策だが,不要なポートを閉じることや不要なサービスを立ち上げないなどの対策が重要。

また,パッチやウイルスソフトのパターンファイルを最新にすることで,セキュリティホールを最小限に保つことも重要。玄関のカギが壊れていても,貴重品が金庫にしっかり管理されていれば被害は少ないのと同じである。

(5)ランサムウェア

過去問(H25年IP問62)ではランサムウェアに関して、「感染すると勝手にファイルやデータの暗号化などを行って,正常にデータにアクセスできないようにし,元に戻すための代金を利用者に要求するソフトウェア」と述べています。

以降は、試験に出た情報というよりは、これだけにぎわしているので、参考として知っておくといいのではないか。以下も参照ください。

https://www.jpcert.or.jp/magazine/security/nomore-ransom.html

##1.ランサムウェアについて

脅す方法は大きく2つ

・復号したければお金を払え

・情報を公開されたくなかったらお金を払え →最近はこちらも多い

##2.ランサムウェアの侵入経路

どこから入っているのか。経路は以下が考えられる。

1)LAN内のPCが起因

・メールの添付ファイル

・Web閲覧(メールのリンクをクリックしたり、怪しいサイトに接続)

2)外部からの攻撃

・公開サーバへの攻撃

・保守用回線やリモートアクセス環境なから侵入

※方法は、脆弱性を突く場合もあれば、アカウント情報を入手するなどして侵入する方法

※それ以外には、USBメモリなども可能性はあるが、一旦は考慮外

##3.ランサムウェア対策

基本的な対策がとても重要。たとえば、自動車業界であれば、以下のようなガイドラインがあり、これらをきちんと実施する。

自動車産業サイバーセキュリティガイドライン | JAMA - 一般社団法人日本自動車工業会

この中で、全ての内容に関して、全システムに全力でやるというよりは、情報の優先度をつけて、BCPの観点からも影響が大きいものに注力してやるのがいいだろう。(業務にも影響がでないように、運用できる範囲で対策しないと、逆効果になる)

1)LAN内のPCが起因 に関して

・ウイルス対策ソフトなどももちろん重要。ただ、振る舞い検知の効果は限定的であろう。

・UTMでのセキュリティ。AVやIPSなど。C2Cサーバへの通信を防ぐ。

FortiGateの対策は以下

標的型攻撃対策 - FortiGateの設計/設定ガイド

・ネットワーク対策なども重要。ネットワーク分離、FWでのアクセスリストなど。これらは、被害を防ぐというより、被害を局所化すること。たとえば、病院のNWであれば、カルテがあるネットワークをインターネットにつながるPCのセグメントとは切り離す。または、Webアプリケーションの場合は3層アーキテクトの概念で、APとDBをNW的に分離する。インターネットに接続して、それでもマルウェア感染を完璧に防ぐことは非常に厳しい。絶対に守るデータがあるエリアとそうでないエリアを分け、守るべきエリアに特化してセキュリティ対策を強化するのが効果的。

2)外部からの攻撃 に関して

・VPN機器の脆弱性を突かれることが多い。→脆弱性情報をキャッチして、更新するのが大事だたが、限界がある。ゼロデイもあるし。なので、侵入されないようにすることと、侵入されても被害が大きくならないようにする。ネットワークに侵入しても、ビルで言うとオフィスビルに入っただけ。部屋の入退室対策やロッカーに施錠をしているかが大事。

・サーバごとの要塞化、不要なポートを閉じているかなど。

・管理者権限の管理。ベンダに丸ごと渡していないか。ログなどを採取しているか

・リモート接続に関しては、認証を強化することも大事だろう。(効果は限定的だが)

・運用面での対処として、保守作業用VPNであれば、送信元IPアドレスを限定したり、保守で利用するときだけVPNを許可するなど。面倒だが、そういった丁寧な対策が重要。

3)その他

・バックアップ・・・すごく重要

・セキュリティ診断もやるべきであろう。外部からのペネトレーションテストもそうであるが、むしろ、設計書をもとに、上記に記載したような対策ができているか、机上での確認が大事。

##4.感染した場合の復旧方法

1)バックアップからの復旧

2)暗号を解読する →専門業者

3)手作業で復旧

4)身代金支払い

5)その他

この中の、4)に関しては、犯罪者にお金を払うという観点から、絶対に支払うべきではない、という意見が強い。だが、海外では特に医療系に関しては、命を守る観点から支払っている場合もある。日本は対象外ではあるが、海外の場合はランサムウェアの費用が保険の対象となる場合もあり、支払うことも少なくない。

###ノーウェアランサム

暗号化をせずに身代金(ランサム)だけを要求する攻撃。取得した情報を公開すると脅す。

(6)その他

❶ポリモーフィック型ウイルス

情報処理安全確保支援士試験の過去問(H26春SC午前2問7)では、ポリモーフィック型ウイルスの説明として,「感染するごとにウイルスのコードを異なる鍵で暗号化し,ウイルス自身を変化させて同一のパターンで検知されないようにする」と述べられている。言葉だけ、覚えておきましょう!

Polymorphicとは、「多型性」という意味を持つ。多くのウイルス対策ソフトはパターンマッチングをベースにしている。そこで、作成するごとにマルウェアを少しずつ変えて(もちろんツールで自動的に実施)、検知されないようにする。

❷スパイウェア

過去問では、スパイウェアの一例として以下のように述べられている。

| スパイウェアの一例(H18秋SU午後1問4) |

|---|

| 無償で提供される有用なソフトウェア一式に含まれていて,利用者に気付かれないように,利用者のインターネット利用状況などをスパイウェア開発元に送付する。 |

ウイルスと同様に、パソコンに潜んで悪さをするプログラムである。悪さという意味ではウイルスと同じだが、スパイウェアはスパイ活動つまりパソコンの中にある情報を盗み取ることが主目的である。

過去問(H27春IP)を解いてみましょう。

| 過去問(H27春IP) |

|---|

| 問66 スパイウェアが目的としている動作の説明として,最も適切なものはどれか。 ア OSやソフトウェアの動作を不安定にする。 イ ファイルシステム上から勝手にファイルを削除する。 ウ ブラウザをハイジャックして特定の動作を強制する。 エ 利用者に気付かれないように個人情報などを収集する。 |

↓

↓

↓

↓

↓

正解はエです。

❸アドウェア(Adware)

アドはadvertisement(広告)を意味します。アドウェアに関して、IPAの資料((旧リンク)https://www.ipa.go.jp/security/antivirus/spyware5kajyou.html)に解説があります。

| アドウェア(Adware) |

|---|

| 広告を強制的に表示する機能を持つソフトウェア。 利用者の画面に広告を表示する代わりに、利用者が無料で利用できる。 なかには、利用者のコンピュータの環境や Web ブラウザのアクセス履歴などの情報を外部に通知するものがあり、これがスパイウェアのはじまりと言われている。 |

では、過去問(H24年秋IP)を解いてみましょう

| 過去問(H24年秋IP) |

|---|

| 問68 アドウェアに関する記述として,適切なものはどれか。 ア PCの画面上に広告を表示させる。 イ ネットワークで接続されたコンピュータ間を,自己複製しながら移動する。 ウ ネットワークを介して,他人のPCを自由に操ったり,パスワードなど重要な情報を盗んだりする。 エ ワープロソフトや表計算ソフトのデータファイルに感染する。 |

↓

↓

↓

↓

↓

正解はアです。

(7)実際のマルウェア

❶Mirai

この名前の由来は、日本語の「未来」だと想定される。

多くのIoTデバイスがMiraiに感染した。そして、感染すると今度は他のIPアドレスに対して感染を広げる。IoT機器が工場出荷時のID/PW(または単純なもの)を使っていて、脆弱性が存在すると、感染してしまう。ようは、辞書攻撃でログインしているのだ。

また、Miraiを使って大規模なDDoS攻撃が実施された。

情報処理安全確保支援士試験の過去問(H30秋SC午前2問11)では、マルウェアMiraiに関して、「ランダムなIPアドレスを生成してtelnetポートにログインを試行し,工場出荷時の弱いパスワードを使っているIoT機器などに感染を広げるとともに,C&Cサーバからの指令に従って標的に対してDDoS攻撃を行う。」とある。

3.マルウェア対策について

(1)Windows Updateとウイルス対策だけで、セキュリティ対策は十分か

対策ってUpdate ウイルスソフトしかしてませんが

それでいいんですか?

完璧とはいえないが、最低限というか、基本はそれだね。Winny などで情報漏えいした人は、ほとんどがウイルスソフトを入れていなかったとのこと。

※参考 patch(パッチ)とは「あて布」のこと。破れた布にあて布をしてふさぐことから、こう呼ばれている。

まったくの参考情報で、情報セキュリティスペシャリスト試験には関係ない情報である。

Microsoftは、EMET(Enhanced Mitigation Experience Toolkit)というのを無償提供している。これにより、セキュリティの脆弱性が緩和されるということである。使っている人はあまり多くないだろうが、ご参考まで

(2)ゲートウェイとエンドポイントのアンチウイルス

アンチウイルスソフトの導入場所には大きく2つある。

一つはパソコンですよね。

もう一つは、UTMであったり、Proxyであったり、SPAM対策機器であったり、いろいろありますね。

そう。前者のパソコンに入れるものをエンドポイントとよばれ、ウイルス対策の基本である。後者は通信経路上にウイルス対策ソフト(装置)を導入する方式で、ゲートウェイ型と整理されるだろう。

ここで問題である。

| 問題 |

|---|

| エンドポイントのウイルス対策ソフトと、ゲートウェイのウイルス対策ソフトの製造元を別にしておくとよい理由は何か |

↓

↓

↓

↓

↓

理由は、「パターンファイル更新のベンダによるばらつきや、特定ベンダのパターンファイル更新不備に起因するセキュリティ上のリスクを低減できる(H20SU午後Ⅱ問1より引用・一部修正)」からである。

■UTMなどのゲートウェイのウイルスチェックがあれば端末へのウイルス対策は不要か?

UTMやゲートウェイでのウイルス対策はおまけと考えた方がいいです。

パケットを眺めているだけなので、エンドポイント製品(端末にインストールするタイプ)と違って、精度が格段に落ちます。

また、SSLで暗号化されたらチェックできません。

以下の資料をみてもらってもわかるように、企業においても、エンドポイントの導入率は9割近くで、ゲートウェイタイプは3割弱しかありません。みなさん、よくわかっているのですね。

itpro.nikkeibp.co.jp

(3)プロキシサーバによるマルウェアの通信の拒否

プロキシサーバに関しては、以下に整理しています。

nw.seeeko.com

さて、情報処理安全確保支援士試験の過去問(H25秋SC午後Ⅱ問1)では、マルウェアが外部のC&Cサーバと不正な通信をしていることが述べられている。しかも、プロキシサーバのURLフィルタリングをすり抜けてしまっているのだ。

そんなとき、対策は全くないのか。完璧な対策ではなく、あくまでも一例でしかないが、この問題文に対策が書かれてある。

この問題文の[対策の検討]には、「マルウェアからC&CサーバへのHTTP通信をプロキシで止める対策が有効だと考えています」と述べられている。この具体的な内容が設問で問われていて、解答例は「プロキシで利用者認証を有効にする」である。プロキシサーバにて認証設定をすれば、認証情報を知らないマルウェアから、外部への不正通信を防ぐことができる。

IPAの「高度標的型攻撃」対策に向けたシステム設計ガイド」((旧リンク)http://www.ipa.go.jp/files/000042039.pdf)にデータがあるので紹介する。

※トレンドマイクロ社のデータを活用しているようだ。

P44のデータを見ると、約52%が直接通信、27%がプロキシを利用、21%が認証プロキシを突破するとある。

21%も突破するという見方もあるが、認証プロキシを入れれば8割の不正なC&C通信がブロックできるので、対策としては価値があると考えられる。

以下、情報処理安全確保支援士試験の過去問を解いてみましょう。

| 過去問 |

|---|

| ②プロキシ認証に対応したマルウェアも多いとの調査報告を踏まえ,効果が完全ではないことを認識しながらも,プロキシ2のプロキシ認証機能を有効にした。 設問4 (1)本文中の下線②について,マルウェアは,どのようにして,認証を成功させるか。50字以内で具体的に述べよ。 |

↓

↓

↓

↓

↓

試験センターの解答例は「Webブラウザからプロキシサーバへの通信を盗聴して認証情報を取得し、プロキシサーバに送信する」です。

(4)ハニーポット

ハニーポット(honey pot)とは、はちみつ(honey)が入った瓶(pot)という意味です。これを「おとり」として、攻撃者の行動を観察します。過去問(H18NW午前問51)ではハニーポットに関して,「セキュリティ上,脆弱性のあるホストやシステムをあえて公開し,受けた攻撃の内容を観察するためのもの」と述べられています。

(5)参考

❶ウイルスの被害を防ぐためのチェックツール

■virustotal

ファイルにウイルスが無いかをチェックしてくれるサイトがある。たしか、Google社が買収し、今はGoogleのサービスだと思う。

https://www.virustotal.com/ja/

これにより、50以上のウイルス会社によるチェックが行われる。

具体的には、このサイトに検体をUPすると、それが各ウイルス対策メーカに送られ、その結果をvirustotalが受け取って結果を返しているようだ。Virustotalが自ら検査をしているわけではない様子。

一方、同じようなサービスの攻撃者用のサイトもある。

以下だ。目的は違って、攻撃者が作成したファイルが、ウイルスチェックにひっかからないかを確認するものだ。

http://www.virtest.com/

費用であるが、1日30ドルとかそれくらいだと思う。攻撃者にとっては安いものかもしれない。

■アグス(aguse)

サイトの安全性のチェックをしてくれる日本のサイト。怪しいサイトをチェックするというか、ワンクッションおいてくれる。[

http://www.aguse.jp/](http://www.aguse.jp/)

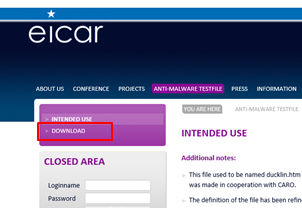

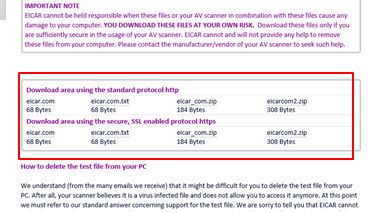

❷Eicarによるテストウイルス

ウイルスソフトが正常に動作するかなどをチェックするためのテストウイルスがある。セキュリティのSEにとっては便利なツールだ。 eicarで検索すると出てくる。

現在は以下のサイトから取得できる。

http://www.eicar.org/86-0-Intended-use.html

ダウンロードから

圧縮やHTTPS暗号など、いろいろある。

4.ウイルス検知手法

ウイルス対策の仕組みはメーカによって異なり、考え方も明確に定義されていないが、おおむね以下だと考えている。

(1)パターンマッチング

シグネチャによるパターンマッチング法だ。情報処理安全確保支援士試験の過去問では、「あらかじめ特徴的なコードをパターンとして登録したウイルス定義ファイルを用いて、ウイルス検査対象と比較し、同じパターンがあれば検出する(H21春SC午前2問8不正解選択肢)」「既知ウイルスのシグネチャコードと比較して、ウイルスを検出する(H23秋FE午前43)」と述べられている。しかし、これだとパターンが少しちがっただけでも検知できない。

また、定義ファイルを都度更新することも重要です。

■IPAの資料

(旧リンク)http://www.ipa.go.jp/security/fy15/reports/uvd/documents/uvd_report.pdf

この資料が参考になるだろう。以下にその仕組みの解説を引用する

| パターンマッチング法 |

|---|

| 文献中の用語でいう「パターンデータ」「ウイルスパターン」「パターンファイル」「ウイルス定義ファイル」等を用いて、何らかの特徴的なコードをパターンとしてウイルス検査対象と比較することで検出する場合をこの手法に分類する。また、特徴的なコードの定義には、ファイル名、メール送受信者の名前やアドレス、送信経路情報、メールメッセージの表題、テキスト文章、バイナリ情報等も含めて考え、それらの登録情報(パターン)と検査対象の情報との比較による検出についても同手法によるものとする。 |

(2)ヒューリスティック分析

ファイルの中で、ウイルスの特徴的な動作をしそうな部分を抜きだし、その部分におかしな動きをするものがないかを確認する。

いわゆる動的解析ですね

いや、抜き出した部分をシグネチャベースでチェックするので、静的と言われることが多い。(このあたりは価値観というか、メーカの見解にもよってわかれる)。そして、機能としてはパターンマッチングの機能の一部と考えられることもある。

■IPAの資料

(旧リンク)http://www.ipa.go.jp/security/fy15/reports/uvd/documents/uvd_report.pdf

この資料が参考になるだろう。以下にその仕組みの解説を引用する。

| ヒューリスティック法 |

|---|

| ウイルスのとるであろう動作を事前に登録しておき、検査対象コードに含まれる一連の動作と比較して検出する場合をこの手法に分類する。「動作の特徴コード」を検出に用いているかどうかが分類の大きな尺度となる。 |

ヒューリスティック法は静的解析に分類される。

上記の文献には「この検査も、検査対象プログラムを実行せず、ウイルスらしい行動を起こすかどうかをプログラムコードの静的な解析によって判断する」と述べらている。

(3)振る舞い検知(ビヘイビア法)

動的な検知方法である。検体の動きを見るのだ。異常な通信量やリソースを食っていないかなどを判断する。動的ヒューリスティックと呼ばれることもある。

ただ、誤検知が多いことも事実だ。よって、多くの人は、この機能をOFFにしているのではないかと思う。

| 過去問(H21SC秋午前Ⅱ問8) |

|---|

| 「ウイルスの感染や発病によって生じるデータ書き込み動作の異常や通信量の異常増加などの変化を監視して、感染を検出する」方法を何というか。 |

↓

↓

↓

↓

↓

過去問では、この問題は、「ウイルスの検出方法であるビヘイビア法の説明」として出題されている。

ビヘイビア法は振る舞い検知と考えていい。上記の問題にあるように、パターンマッチングではなく、動きを見るのだ。上記以外には、異常なプロセスが立ち上がっていないかなども見ると思う。

※振る舞い検知を動的ヒューリスティックという場合もある。

■IPAの資料

(旧リンク)http://www.ipa.go.jp/security/fy15/reports/uvd/documents/uvd_report.pdf

この資料が参考になるだろう。以下にその仕組みの解説を引用する

| ビヘイビア法 |

|---|

| ウイルスの実際の感染・発病動作を監視して検出する場合をこの手法に分類する。感染・発病動作として「書込み動作」「複製動作」「破壊動作」等の動作そのものの異常を検知する場合だけでなく、感染・発病動作によって起こる環境の様々な変化を検知することによる場合もこの手法に分類する。例えば、「例外ポート通信・不完パケット・通信量の異常増加・エラー量の異常増加」「送信時データと受信時データの量的変化・質的変化」等がそれにあたる。 |

■H26秋NW午前Ⅱ

| 過去問(H26秋NW午前Ⅱ) |

|---|

| 問20 ウイルス検知手法の一つであるビヘイビア法を説明したものはどれか。 ア ウイルスの特徴的なコード列が検査対象プログラム内に存在するかどうかを調べて,もし存在していればウイルスとして検知する。 イ 各ファイルに,チェックサム値などウイルスではないことを保証する情報を付加しておき,もし保証する情報が検査対象ファイルに付加されていないか無効ならば,ウイルスとして検知する。 ウ 検査対象ファイルのハッジュ値と,安全な場所に保管してあるその対象の原本のハッジュ値を比較して,もし異なっていればウイルスとして検知する。 エ 検査対象プログラムを動作させてその挙動を観察し,もしウイルスによく見られる行動を起こせばウイルスとして検知する。 |

↓

↓

↓

↓

↓

ア:パターンマッチング法

イ:チェックサム法

ウ:コンペア法

エ:ビヘイビア法

正解:エ

以下のIPAの資料も参考になる。

(旧リンク)http://www.ipa.go.jp/security/fy15/reports/uvd/documents/uvd_report.pdf

(4)チェックサム方式

※この言葉は覚えなくていいでしょう。

| 過去問(H23秋FE午前43不正解選択肢) |

|---|

| 「ファイルのチェックサムと照合して、ウイルスを検出する」方法を何というか。 |

私はメジャーなウイルス対策ソフトを使ってますが、どの方式を採用しているのでしょうか?気になるところです。

↓

↓

↓

↓

↓

さて、この問題の正解は「チェックサム方式」です。

(5)逆アセンブル

こちらも情報処理安全確保支援士試験の過去問ですが、覚えなくていいと思います。

| 過去問(H23SC春午前2) |

|---|

| 問10 ウイルスの調査手法に関する記述のうち、適切なものはどれか。 ア 逆アセンブルは、バイナリコードの新種ウイルスの動作を説明するのに有効な手法である。 イ パターンマッチングではウイルスを検知する方式は、暗号化された文書中のマクロウイルスの動作を解明するのに有効な手法である。 ウ ファイルのハッシュ値を基にウイルスを検知する方式は、ウイルスのハッシュ値からどのウイルスの亜種かを特定するのに確実な手法である。 エ 不正な動作からウイルスを検知する方式は、ウイルス名を特定するのに確実な手法である。 |

難しいですね。

↓

↓

↓

↓

↓

正解はア

(4)参考:静的解析と動的解析

上記「パターンマッチング」と「ヒューリスティック分析」が静的解析、「振る舞い検知(ビヘイビア法)」が動的解析になる。

上記のIPAの資料を参考に、検出のタイミングを整理すると

・検出のタイミングは「ウイルス実行前」で、静的解析である。

・検出のタイミングは「ウイルス実行中」で動的解析である。

(5)参考:ウイルス対策ソフトはどれをつかえばいい?

ウイルス大作の製品は非常にたくさんあります。大手ですと、Symantec(個人向けはNorton)、McAfee(今はIntel Security)、国産のTrend Microの3大メーカが有名です。それ以外には、KasperskyやESET、企業向け専用のSophos(英)があります。Kasperskyは創業者の名前です。スキーとつくことからピンと来た人もいるだろうが、そう、ロシア人。

無料版も数多くあり、Avast!やMSのWSE(Windows Security Essential)があります。

さて、検知率はどうなんでしょうか?

各社に違いはあるのでしょうか?

各社とも、自分が一番という宣伝をする場合が多い。

第三者の評価もある。たくさんあるが、その一例は以下。評価者によって結果が違うので、何が正しいのか良く分からないと思うことでしょう。

(旧リンク)http://dennistechnologylabs.com/reports/s/a-m/2013/DTL_2013_Q4_Home.1.pdf

これを見る限りでは、KaspeskyやSymantec(Norton)が優秀であり、無料版のWindows Security Essentialはやはり無料版だなーという印象を持ちます。

ただ、検知率が全てではなく、誤検知率、サポート体制、価格、地域特性(日本に強い)など、総合的に判断する必要があると思います。

「検知率」の高さをPRするところもあり、たしかに、大事な要素です。ただ、検知率が高くなると、「誤検知率」も上がる場合があります。正常なファイルなのに誤検知されては、業務に支障が出ますから、このあたりは見極めが大事です。

では、アンチウイルス製品はどうやって選べばいいのでしょうか。

私は、使い慣れているものや、実績のあるものが無難だと考えております。価格だけで飛びいても、「使いにくい」「処理が重い」などの不満があり、設定をOFFにしてしまいかねません。

企業では、ウイルスを見つけて終わりではなく、そのウイルスによる影響や被害判断する必要があるからです。ですから、サポートがしっかりしていることも重要だと思います。

5.高度な検知方法

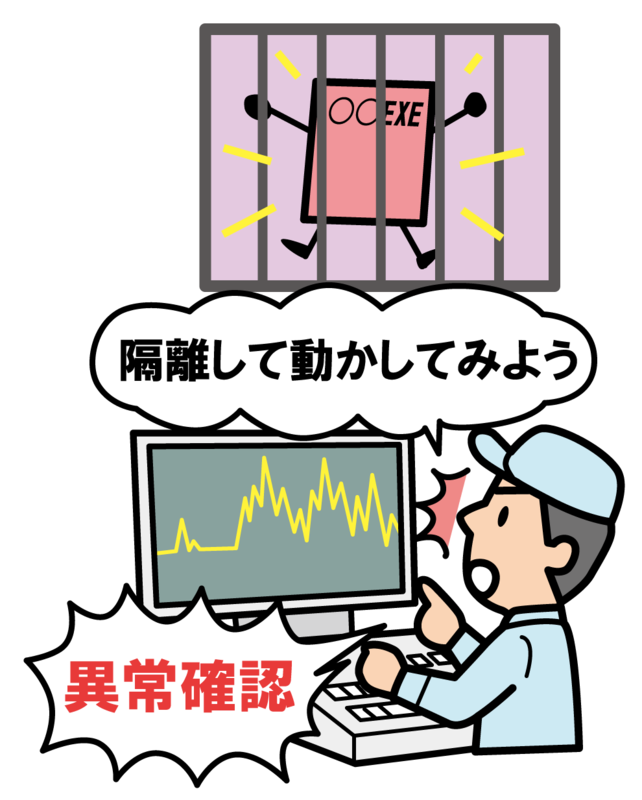

(1)サンドボックス

未知マルウェア対策の記事でも書きましたが、情報処理安全確保支援士試験の過去問(H28SC春午後Ⅱ問2)では、未知マルウェアの入口対策として、「Web閲覧やメールで入ってきたファイルをサンドボックスで実行し,振る舞いを調べることによってマルウェアを検知する対策」という記述があります。

サンドボックスとは、砂場という意味です。砂場という囲まれた中でマルウェアを動作させ、そこで、不審な振る舞いをしないのかをチェックします。製品としては、FireEye社のものや、TrendMicro社のDeepDiscovery、ForiGate社のFortiSandboxなどがあります。

じゃあ、振る舞い検知とはどう違うのですか?

たしかに、既存のウイルス対策製品であるSymantecやTrendMicroのエンドポイント製品にも、振る舞い検知機能はあります。

サンドボックスは、振る舞い検知などを行う点では同じですが、隔離されたサンドボックス環境を作るのがポイントです。ですから、基本的にはゲートウェイ製品にて実現されます。

ゲートウェイ製品には、WindowsXP、Windows7、Windows8、Linuxなどの異なるOSやブラウザを持つサンドボックスが複数用意され、マルウェアをその中で検査をします。

過去問では、サンドボックスの仕組みに関して、「プログラムの影響がシステム全体に及ばないように,プログラムが実行できる機能やアクセスできるリソースを制限して動作させる。(H29春SC午前Ⅱ問16)」「不正な動作の可能性があるプログラムを特別な領域で動作させることによって,他の領域に悪影響が及ぶのを防ぐ。(H28秋AP午前問44)」と述べられています。

▼サンドボックスのイメージ図

(2)未知マルウェアの対策の過去問

未知マルウェアの対策というのは簡単ではありません。ここでは、対策の一例を情報処理安全確保支援士試験の過去問(H28SC春午後Ⅱ問2)を紹介します。

| 過去問(H28SC春午後Ⅱ問2) |

|---|

| Cさん:未知マルウェア対策として,図7の案を考えました。未知のマルウェアを全て検知するのは無理です。そのため,未知のマルウェアヘの感染を前提とした対策も必要です。 ------- 図7 未知マルウェア対策案(抜粋)ここから ------- 【未知のマルウェアの検知を目的とした対策】 ・入口対策:Web閲覧やメールで入ってきたファイルをサンドボックスで実行し,振る舞いを調べることによってマルウェアを検知する対策など ・出口対策:レピュテーションやアノマリ検知によって,C&C通信を発見する対策など 【未知のマルウェアヘの感染を前提とした対策】 ・マルウェアに感染しても情報が漏えいしない対策(データの暗号化など) ・マルウェアに感染しても感染前の状態に戻せる対策(フートイメージからの復元など) ------- 図7 未知マルウェア対策案(抜粋)ここまで ------- D部長:我が社のモバイルPCではハードディスクの暗号化を行っていますが,マルウェア感染時の情報漏えいを防げますか。 Cさん:残念ながら, ③マルウェア感染による情報漏えい対策としては役に立ちません。そうした情報漏えいを防ぐためにはDRMのような仕組みが必要になり,取引先にも影響があります。 D部長:なるほど。ブートイメージからの復元というのはどのようなものですか。 Cさん:ブートイメージとはOSの起動に必要なファイルや標準ソフトなどをひとまとめにしたものです。これを読取り専用領域に保存し,起動時に読み込ませることで,動作環境を復元します。実装方法として,モバイルPC上に読取り専用領域を作成する方法と,図8のように,仮想端末上でゲストOSを動かす,画面転送型の仮想デスクトップ環境(以下,VDIという)の二つがあります。 設問5 (1)本文中の下線③について,役に立たない理由を40字以内で述べよ。 (2)モバイルPC上に読取り専用領域を作成する対策の場合、再起動時に一部のセキュリティ対策が初期化されるデメリットがある。その具体例を二つ,それぞれ25字以内で述べよ。 |

ここにあるように、マルウェアを検知するには、入口対策としてサンドボックス、出口対策としてURLフィルタリングなどによるC&Cサーバへの通信制御などがあります。

また、そもそも、マルウェアに感染する前提の対策も述べられています。つまり、マルウェアに感染しても情報漏えいが起きないようにするのです。

設問を解いてみましょう。

↓

↓

↓

↓

↓

設問5(1)ハードディスクを暗号化すると、PCの紛失や盗難によって、不正な第三者に情報を見られることを防げます。しかし、OSを起動してログインしたユーザは、ファイルを見ることができます。これはマルウェアも同じです。試験センターの解答例は以下ですが、透過的というキーワードは書けなくてもいいでしょう。

【解答例】マルウェアからハードディスク内の情報が透過的に見えてしまうから

(2)解答例は

【解答例】

・AMのマルウェア定義ファイルが初期状態に戻る

※問題文の前半にて、AMがマルウェア対策ソフトであると定義されている

・セキュリティパッチが適用前の状態に戻る

(3)EDR

EDRとは、Endpoint(ネットワークの末端にあるのでPCと考えてください)でのDetection(検知)とResponse(対応)です。従来のウイルス対策ソフトに比べて検知機能を強化し、また、不正なPCのマルウェアを駆除するなどの対応まで行う仕組みです。

情報処理安全確保支援士試験の過去問(R1秋SC午後1問2)では、「EDR(Endpoint Detection and Response)」に関して「PC上のプロセスの起動・終了, ネットワーク通信,ファイル操作,実行ファイルのパスなどを記録し,検索できる。」とあります。 実際にどこまでできるかは非常に怪しいのですが、最近はやっているファイルレスのウイルスなどは、従来のウイルス対策ソフトでは検知できず、EDRが必要と言われています。

(4)ダークネット

ダークネットとは、インターネット上で到達可能かつ未使用のIPアドレス空間のことです。ダークネットに到着するパケットを受動的に観測することで、インターネット上で発生している不正な活動の傾向把握もできます。研究目的で、マルウェアの活動傾向などを把握するための観測用センサが配備されることもあります。

私が知っているダークネットって、違法な薬や銃などを販売する闇サイトと思っていました。

そうだね。ちょっと混在してしまっているね。

それらもダークネットと言う場合もあり、ダークウェブと言う場合もある。こちらは、通常ではアクセスできず、VPNやTorなどの技術も使い、専用のツールが無いとアクセスできないようだ。興味本位でも接続してしまうのは危険だと思います。また、ハッキングフォーラム、アンダーグラウンドフォーラム、ディープウェブなどとの言葉もある。厳密な定義は異なるので、以下の「Dark WebとDeep Webの違い」の記事も参考にしてほしい。以下の記事によると、ディープウェブはダークウェブを包含し、「Deep Webは検索エンジンに引っかからないWebページのこと」とある。

ただ、このあたりの用語は情報処理安全確保支援士の試験には登場しないので、厳密な理解は不要だ。

ダークネットっていうどこかにそういう空間があるわけではないですよね?

その通り。国内外の未使用の30万IPアドレスを指す。

もちろん、日本にも未使用(=空いている)IPアドレスがあり、ルーティングされて、日本の入口までやってくる。端末は無いので、最終的には届かない。

そんな、日本に届くパケットを、主にNICT(+協力してくれる機関)が、パケットをミラーリングして観測する。もちろん、サーバが無いので、通信は成立しない。SYNだけしか届かないので、どんな攻撃かはわからない。そこで、NICTなどでは、偽造してACKなどを返すこともで、攻撃パケットも見ることができる。

攻撃元の送信元IPアドレスにアクセスしてみると、乗っ取られたWebカメラやルータなど、IoT機器が多いようだ。

IPAの文献には以下の記述がある。

(旧リンク)http://www.ipa.go.jp/security/fy20/reports/tech1-tg/2_07.html

| ダークネット |

|---|

| ダークネットとは、インターネット上で到達可能かつ未使用のIPアドレス空間のことを指す。未使用のIPアドレスに対しパケットが送信されることは、通常のインターネット利用の範囲においては稀なはずであるが、実際にダークネットを観測してみると相当数のパケットが到着することが分かる。これらのパケットには ・ リモートエクスプロイト型マルウェアが次の感染対象を探査するためのスキャン ・ マルウェアが感染対象の脆弱性を攻撃するためのエクスプロイトコード ・ 送信元IPアドレスが詐称されたDDoS攻撃を被っているサーバからの応答であるバックススキャッタ などが含まれ、インターネット上での何らかの不正な活動に起因している。そのため、ダークネットに到着するパケットを受動的に観測することで、インターネット上で発生している不正な活動の傾向把握が可能になる。ダークネット観測の最大の利点は、パケットを正・不正で区別する処理を必要とせず、全てのパケットを不正なものと見なして分析することが出来る点にある。また、パケットの送信元に対して能動的に適切な応答をすると、さらに詳細な攻撃情報やマルウェアの検体を捕獲することも可能である。 |

情報処理安全確保支援士試験の過去問(H27春SC午前Ⅱ問11)をみてみよう

| 過去問(H27春SC午前Ⅱ問11) |

|---|

| 問11 マルウェアの活動傾向などを把握するための観測用センサが配備されるダークネットはどれか。 ア インターネット上で到達可能,かつ,未使用のIPアドレス空間 イ 組織に割り当てられているIPアドレスのうち,コンピュータで使用されているIPアドレス空間 ウ 通信事業者が他の通信事業者などに貸し出す光ファイバ設備 エ マルウェアに狙われた制御システムのネットワーク |

↓

↓

↓

↓

↓

正解は、アである。

■参考

NICT(ニクトではなく、エヌアイシーティー)が研究しているダークネットの分析システムがnicterニクター(Network Incident analysis Center for Tactical Emergency Response)です。

サイバー空間で発生する様々な情報セキュリティ上の脅威を迅速に観測・分析し、有効な対策を導出するための複合的なシステムです。

https://www.nict.go.jp/publication/NICT-News/1205/06.html

本物のサイトはこちら

https://www.nicter.jp/