- 1.規格およびガイドラインの全体像

- 2.規格の変化の流れ

- 3.ISO/IEC13335 GIMITS

- 4.PCI DSS

- 5.サイバーセキュリティ経営ガイドライン

- 6.サイバー・フィジカル・セキュリティ対策フレームワーク

- 7.コンプライアンスと倫理

- 8.NIST SP800

- 9.CC(ISO/IEC 15408)

- 10.ISMAP 管理基準

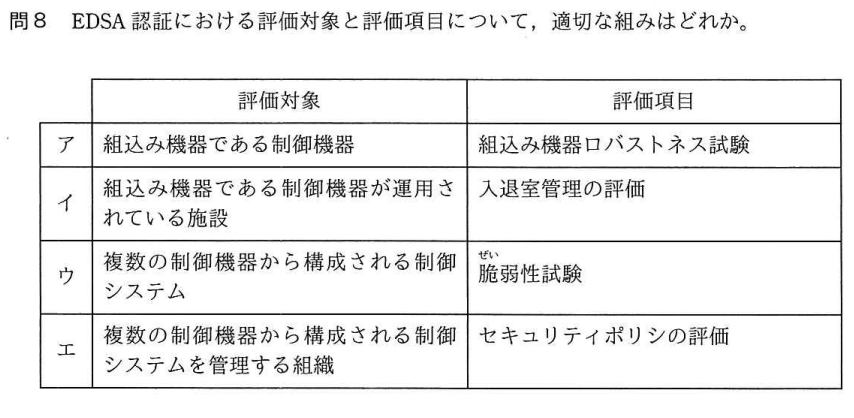

- 11.EDSA認証

- 11.CIS Benchmarks

- 12.OWASP ASVS

- 13.【その他】ガイドラインなど

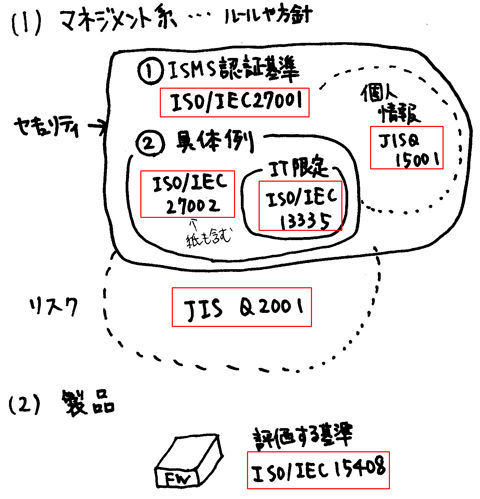

1.規格およびガイドラインの全体像

以下に整理してみた。

細かいところで正しくない可能性もあり、イメージとして考えていただきたい。

複数の混在する規格を厳密に区別するのは難しい・・・。

2.規格の変化の流れ

覚える必要はないだろうが、参考までに紹介しておく。

(1)マネジメント系(ISMS)

英国のBS7799

↓

国際標準のISO/IEC17799・・セキュリティ管理のガイドライン

↓

日本はJIS X5080、ISMS(ISO/IEC27001、27002)

(2)製品のセキュリティ

アメリカなどのCC(Common Criteria) ※Criteria 規範

↓

国際標準のISO/IEC15408

↓

日本はJIS X5070

情報セキュリティ白書2011(独立行政法人 情報処理推進機構)には、「CC評価認証制度の課題として、日本ではデジタル複合機以外の分野での活用が進んでいないことが挙げられる。」と述べられている。

3.ISO/IEC13335 GIMITS

GIMITS(Guidelines for the Management of IT Security)と言われ、JIS Q 27002と同様に、セキュリティ管理のガイドラインである。GIMITSでは、ITセキュリティに限定しているため紙などのセキュリティには触れていない点がJIS Q 27002と異なる。

関連用語としてTCSECやCCがある。

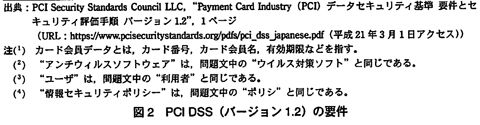

4.PCI DSS

PCI DSSとは、クレジットカード業界のセキュリティ基準のことです。

PCI DSSに関しては、詳しく解説された情報処理安全確保支援士試験の過去問(H21SC春午後2問2)があるので、引用します。言葉の定義に関しては、以下の冒頭を読んでもらえばわかることでしょう。

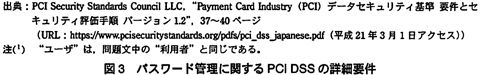

| 過去問(H21SC春午後2問2) |

|---|

| Fさん:先日の話ですが,国際クレジットカードブランド5社が共同で設立したPCISSC (Payment Card Industry Security Standards Council, LLC)という国際協議会が, PCIデータセキュリティ基準(Payment Card Industry Data SecurityStandard,以下, PCI DSS という)という業界基準を設けています。この基準を参考にして対応を考えてはどうでしょうか。 Fさんは図2に示すPCIDSS(バージョン1.2)の要件をG部長に提示した。 ------- 図2 PCIDSS(バージョン1.2)の要件 ここから ------- 安全なネットワークの構築と維持 要件1 :カード会員データ(')を保護するために,ファイアウォールをインストールして構成を維持すること 要件2 :システムパスワードおよび他のセキュリティパラメータにベンダ提供のデフォルト値を使用しないこと カード会員データの保護 要件3 :保存されたカード会員データを保護すること 要件4 :オープンな公共ネットワーク経由でカード会員デー夕を伝送する場合・暗号化すること 脆弱性管理プログラムの整備 要件5 :アンチウィルスソフトウェア(')またはプログラムを使用し,定期的に更新すること 要件6 :安全性の高いシステムとアプリケーションを開発し,保守すること 強固なアクセス制御手法の導入 要件7 :カード会員データへのアクセスを,業務上必要な範囲内に制限すること 要件8 :コンピュータにアクセスできる各ユーザ(=>)に一意のIDを割り当てる。 要件9 :カード会員データへの物理アクセスを制限する。 ネットワークの定期的な監視およびテスト 要件10 :ネットワークリソースおよびカード会員データへのすべてのアクセスを追跡および監視する。 要件11 :セキュリティシステムおよびプロセスを定期的にテストする。 情報セキュリティポリシー(4)の整備 要件12 :従業員および派遣社員向けの情報セキュリティポリシーを整備する。  ------- 図2 PCIDSS(バージョン1.2)の要件 ここまで ------- G部長:全部で12個の要件があるのか。観察事項に対応する要件は要件6, 8辺りかな。これらの要件が更に細かく分かれているわけだね。 Fさん:そうです。例えば,観察事項として指摘されたパスワード管理に関しては,要件8の中に,図3に示すような詳細要件が定められています。 ------- 図3 パスワード管理に関するPCI DSSの詳細要件 ここから ------- 要件8:コンピュータにアクセスできる各ユーザ(')に一意のIDを割り当てる。 (省略) 8.5 すべてのシステムコンポーネントで. 以下のように,消費者以外のユーザおよび管理者に対して適切なユーザ認証とパスワード管理を確実に行う。 8.5.1 ユーザID.資格情報,およびその他の識別子オブジェクトの追加,削除,変更を管理する。 8.5.2 パスワードのリセットを実行する前にユーザIDを確認する。 8.5.3 初期パスワードをユーザごとに一意の値に設定し,初回使用後に直ちに変更する。 (省略) 8.5.9 少なくとも90日ごとにユーザパスワードを変更する。 8.5.10 パスワードに7文字以上が含まれることを要求する。 8.5.11 数字と英文字の両方を含むパスワードを使用する。 8.5.12 ユーザが新しいパスワードを送信する際,最後に使用した4つのパスワードと同じものを使用できないようにする。 (省略)  ------- 図3 パスワード管理に関するPCI DSSの詳細要件 ここまで ------- G部長:クレジットカード加盟店では,今後このレベルの管理が求められるということか。当社の現状からみるとかなり厳しい要件もあるが,クレジットカード決済を利用していくのであれば実施する方がいいのだろうね。 |

5.サイバーセキュリティ経営ガイドライン

経済産業省とIPAがまとめた資料で、以下のサイトには「サイバー攻撃から企業を守る観点で、経営者が認識する必要のある「3原則」、及び経営者が情報セキュリティ対策を実施する上での責任者となる担当幹部(CISO等)に指示すべき「重要10項目」をまとめています。」とあります。

(旧リンク)http://www.meti.go.jp/press/2015/12/20151228002/20151228002.html

過去問(平成29年春期午前問39)では、「経済産業省とIPAが策定した"サイバーセキュリティ経営ガイドライン(Ver1.1)”の説明」として、「企業がIT活用を推進していく中で,サイバー攻撃から企業を守る観点で経営者が認識すべき3原則と,情報セキュリティ対策を実施する上での責任者となる担当幹部に,経営者が指示すべき事項をまとめたもの」とあります。

| 過去問(H29春SG午前) |

|---|

| 問2 経済産業省とIPAが策定しだサイバーセキュリティ経営ガイドライン(Ver 1.1)”が,自社のセキュリティ対策に加えて,実施状況を確認すべきとしている対策はどれか。 ア 自社が提供する商品及びサービスの個人利用者が行うセキュリティ対策 イ 自社に出資している株主が行うセキュリティ対策 ウ 自社のサプライチェーンのビジネスパートナが行うセキュリティ対策 エ 自社の事業所近隣の地域社会が行うセキュリティ対策 |

↓

↓

↓

↓

↓

正解はウです。

| 過去問(H29秋SG午前) |

|---|

| 問1 経済産業省とIPAが策定しだサイバーセキュリティ経営ガイドライン(Ver 1.1)”に従った経営者の対応はどれか。 ア 緊急時における最高情報セキュリティ責任者(CISO)の独断専行を防ぐために,経営者レベルの権限をもたない者をCISOに任命する。 イ サイバー攻撃が模倣されることを防ぐために,自社に対して行われた攻撃についての情報を外部に一切提供しないよう命じる。 ウ サイバーセキュリティ人材を確保するために,適切な処遇の維持,改善や適切な予算の確保を指示する。 エ ビジネスパートナとの契約に当たり,ビジネスパートナに対して自社が監査を実施することやビジネスパートナのサイバーセキュリティ対策状況を自社が把握することを禁止する。 |

↓

↓

↓

↓

↓

正解はウ

| 過去問(H30SC秋午前Ⅱ) |

|---|

| 問6 経済産業省とIPAが策定しだサイバーセキュリティ経営ガイドライン (Ver2.0)"の説明はどれか。 ア 企業がIT活用を推進していく中で,サイバー攻撃から企業を守る観点で経営者が認識すべき3原則と,情報セキュリティ対策を実施する上での責任者となる担 当幹部に,経営者が指示すべき事項をまとめたもの イ 経営者が情報セキュリティについて方針を示し,マネジメントシステムの要求事項を満たすルールを定め,組織が保有する情報資産をCIAの観点から維持管理 し,それらを継続的に見直すためのプロセス及び管理策を体系的に規定したもの ウ 事業体のITに関する経営者の活動を,大きくITガバナンス(統制)とITマネジメント(管理)に分割し,具体的な目標と工程として37のプロセスを定義したもの エ 世界的規模で生じているサイバーセキュリティ上の脅威の深刻化に関して,企業の経営者を支援する施策を総合的かつ効果的に推進するための国の責務を定めたもの |

↓

↓

↓

↓

↓

正解はア

6.サイバー・フィジカル・セキュリティ対策フレームワーク

経済産業省のページに「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」の概要が記載されている。

www.meti.go.jp

| 「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」の概要 |

|---|

| 経済産業省では、サイバー空間とフィジカル空間を高度に融合させることにより実現される「Society5.0」、様々なつながりによって新たな付加価値を創出する「Connected Industries」における新たなサプライチェーン(バリュークリエイションプロセス)全体のサイバーセキュリティ確保を目的として、産業に求められるセキュリティ対策の全体像を整理した「サイバー・フィジカル・セキュリティ対策フレームワーク」を策定しました。 (経済産業省より引用) |

情報処理安全確保支援士試験の過去問(R2SC午前2問7)では、「経済産業省が“サイバー・フィジカル・セキュリティ対策フレームワーク(Version 1.0)”を策定した主な目的の一つ」として、「新たな産業社会において付加価値を創造する活動が直面するリスクを適切に捉えるためのモデルを構築し,求められるセキュリティ対策の全体像を整理すること」とある。

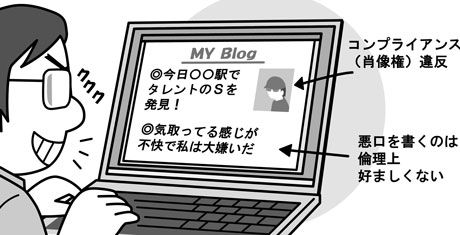

7.コンプライアンスと倫理

コンプライアンス(法令遵守)は、法律やルールを守ることです。過去問(H27AP秋午前問74)では、「企業経営における,コンプライアンス強化の説明」として、「企業存続の危機につながりかねない,経営者や従業員による不法な行為の発生を抑制する。」と述べられています。

また、法律では制限されていないことでも、モラルや倫理の観点から守るべきことがあります。たとえば、情報倫理として、SNS等で他人の悪口を書かないことがあります。技術者倫理としては、技術士の有資格者向けの「技術士倫理綱領」に、「業務上知り得た秘密を、正当な理由がなく他に漏らしたり、転用したりしない」などがあります。

8.NIST SP800

NIST SP800は、米国国立標準技術研究所(NIST)が発行するセキュリティ文書です。

英語の文書なのですが、IPAでは以下に概要を整理してくれています。

https://www.ipa.go.jp/security/publications/nist/index.html

NIST SP800ですが、SCの午後試験でも何度か登場します。正確に理解する必要はありませんが、どんなものか、概要は知っておきましょう。

NISTとは米国国立標準技術研究所のことで,科学技術分野における研究を行う米国政府の研究機関です。SP800シリーズ(※)は,コンピュータセキュリティ関連のレポートです。米国政府のセキュリティの基準ともなるべき文書ですから、政府に納品するベンダはこの基準を守る必要があります。世界に影響力が高い文書です。

※SPは、Special Publicationsなので、特別な刊行物というような意味です。

https://www.ipa.go.jp/security/publications/nist/nist_publications.html#r2

9.CC(ISO/IEC 15408)

(1)CC(ISO/IEC 15408)とは

IPAのサイト(https://www.ipa.go.jp/security/jisec/about_cc.html)では、「CC (ISO/IEC 15408) とは」として、「CC (Common Criteria) とは、情報技術セキュリティの観点から、情報技術に関連した製品及びシステムが適切に設計され、その設計が正しく実装されていることを評価するための国際標準規格です。」と述べられています。

過去問(H20NW 午前問題 問53参照)でも、ISO/IEC 15408に関して、「情報技術セキュリティの評価基準であり、情報技術の製品及びシステムのセキュリティ特性を評価する基盤として用いるためにCCと称した基準」と述べられています。

(2)CCの歴史と目的

米国のTCSEC(Trusted Computer System Evaluation Criteria)やヨーロッパのITSECなど、各地域で独自の基準を統合したのがCC(Common criteria)です。1999年にISO/IEC 15408として国際標準化されました。

また、情報セキュリティ白書2011(独立行政法人 情報処理推進機構)には、「欧米等の軍事組織がコンピュータ等のIT製品を調達しようとする際にセキュリティ要件や評価基準が国ごとに異なるため、評価が困難であった。そのため、IT製品等のセキュリティ評価基準を統一し、評価結果を相互に承認しようという考えのもと、コモンクライテリアとして策定され、国際標準ISO/IEC 15408 として規格化された。」と述べられています。

つまり、共通(common)の基準(criteria)でCC(Common Criteria) なのです。

では、過去問を解いてみましょう。

| 過去問 (平成17年SM午前) |

|---|

| 問53 米国で運用されたTCSECや欧州政府調達用のITSECを統合して,標準化が進められたCC(Common Criteria)の内容はどれか。 ア 情報技術に関するセキュリティの評価基準 イ 情報セキュリティ基礎技術の標準 ウ セキュリティ管理のプロトコルの標準 エ 通信サービスに関するセキュリティ機能の標準 |

↓

↓

↓

↓

↓

これは簡単ですね。正解はアです。 参考ですが、ISO/IEC 15408は、「Evaluation Criteria for IT Security」とも呼ばれます。これを直訳すると、ITに関するセキュリティ(Security)の評価(evaluation)基準(criteria)という意味です。

(3)ISMSとCCの違い

セキュリティの規格といえば、ISMSもありますよね。

たしかこちらも国際基準だったと思います。

ISMS(ISO/IEC 27001)がセキュリティのマネジメント(管理)面での制度であるのに対し、ISO/IEC 15408はセキュリティの製品やシステムに対する基準であることが、両者の根幹の違いです。

では、以下の問題を解いてみましょう。

| 過去問(H18SV午前問題問53) |

|---|

| 問53 ISO/IEC15408の評価対象になるものはどれか。 ア 暗号アルゴリズムの品質 イ 認証局業務の運用受託サービスの管理手順 ウ パケットフィルタリング機能をもつファイアウォール用ソフトウェア エ 表示装置からの電磁波放射による情報漏えいの防止方法 |

↓

↓

↓

↓

↓

正解は、ウです。

この基準は、FirewallやOS、データベースなどのセキュリティ製品が適切に設計されているかどうかの基準です。

もう一問、情報処理安全確保支援士試験の過去問(H22SC春午後Ⅰ問2)を見てみましょう。

| 過去問(H22SC春午後Ⅰ問2) |

|---|

| 以下に当てはまる字句を答えよ。 PCには、[ ]に基づいて評価及び認証されたTPM(Trusted Platform Module)バージョン1.2対応製品が搭載されていることが分かった。 |

↓

↓

↓

↓

↓

正解は、CC(ISO/IEC15408)です。

(4)参考(優先度が低いので、参考まで)

・評価基準であるCCを使ってどう評価するかは、共通評価方法 (CEM:Common Methodology for Information Technology Security Evaluation)としてまとめられています。

・ISO/IEC 15408のキーワードとして、PPとST、EALがある。PP(Protection Profile) は、セキュリティ要求仕様書で、製品カテゴリごとのセキュリティ要件が記載される。これに対しST(Security Target)は特定製品ごとの設計書である。また、評価保証レベル(EAL:Evaluation Assurance Level)は7段階あり、EAL7の審査が最も厳しい。

過去問(H19年春SV午前)を解いてみましょう。

| 過去問 |

|---|

| 問53 JIS X 5070 (lSO/IEC 15408)の評価保証レベルEAL4に相当するものはどれか。 ア ガイダンス文書の検査や機能仕様書とインタフェース仕様書によって,セキュリテイ機能を確認するレベル イ 開発者によって実施されたテスト範囲の検査や開発環境で改ざんが起きないことを確認するレベル ウ 概要設計書の検査や開発者が行ったテスト結果及び脆弱性評価を対象に確認するレべル エ 詳細設計書と一部のソースコードや製造図面など,実装を確認するレベル |

↓

↓

↓

↓

↓

正解はエですが、解けなくていいでしょう。

・ISO/IEC 15408内容は以下の3つで構成されている。

Part 1:概要と一般モデル(Introduction and general model)

Part 2:セキュリティ機能要件(Security functional components)

Part 3:セキュリティ保証要件(Security assurance components)

詳しくは以下を参照してください。

http://www.ipa.go.jp/security/jisec/about_cc.html

10.ISMAP 管理基準

ISMAPはイスマップと呼びます。

ISMAP 管理基準(https://www.soumu.go.jp/main_content/000819995.pdf)をもとに、概要を以下に整理します。

政府情報システムのためのセキュリティ評価制度に用いられるISMAP 管理基準は、クラウドサービス事業者がISMAPクラウドサービスリスト若しくは ISMAP-LIU クラウドサービスリストへの登録申請を行う上で実施すべきセキュリティ対策の一覧、及びその活用方法を示すことを目的とています。

この制度においては、情報セキュリティ監査の仕組みを活用した枠組みを活用しており、「クラウド情報セキュリティ管理基準」を基礎としつつ、「政府機関等の情報セキュリティ対策のための統一基準群)及び「SP800-53 rev.4」を参照して作成されています。

11.EDSA認証

EDSA(Embedded Device Security Assurance)とは、組み込み装置(Embedded Device)のセキュリティに関する認証制度である。

EDSA認証における評価項目は、以下の3つである。

❶CRT:通信に関する堅牢性試験 →ロバストネス試験

❷FSA:セキュリティ機能の実装評価

❸SDSA:ソフトウェア開発の各フェーズにおけるセキュリティ評価

(旧リンク)https://www.ipa.go.jp/security/event/2013/ist-expo/documents/preso07.pdf

情報処理安全確保支援士試験の過去問(H30秋SC午前2問8)をみてみましょう。

| 過去問(H30秋SC午前2問8) |

|---|

|

↓

↓

↓

↓

↓

正解はアです。

11.CIS Benchmarks

米国のCIS(Center For Internet Security)が策定したシステムの設計のベンチマークである。

これ系のガイドラインって、

たくさんありすぎて違いがわかりません。

一般的なガイドラインは「通信を暗号化する」「パスワードを複雑にする」などの、製品やOSに依存しない汎用的な内容が書かれてある。

このベンチマークでは、ネットワーク機器ごとであったりOSやアプリケーションごとに、詳細なパラメータが定められている。

たとえばLinuxに関しても莫大な情報があり、その中でSSHを例に挙げると、rootログインを無効にすることや、ログレベル、最大認証回数をいくつにすべきか、など、非常に細かく解説されている。

12.OWASP ASVS

OWASP(Open Web Application Security Project)は、そのフルスペルにあるように、Webアプリケーションのセキュリティ対策を考えるコミュニティである。Webアプリケーションの脆弱性診断をするOWASP ZAPは皆さんも聞いたことがあるかもしれない。

OWASP ASVS(OWASP Application Security Verification Standard:OWASP アプリケーションセキュリティ検証標準) のVerificationは「検証」という意味である。セキュリティ設計が適切かどうかを、この文章をもとに検証することに利用する。

13.【その他】ガイドラインなど

試験に出るというわけではなく、一般的な知識としての情報です。

医療情報システムの安全管理に関するガイドライン 第5.1版(令和3年1月)

https://www.mhlw.go.jp/stf/shingi/0000516275.html

病院でのランサムウェアの被害がいくつかあったことから、VPNの脆弱性およびバックアップ対策についても反映されているようです。