1.認証LANとIEEE 802.1X

(1)認証LANとは?

過去問(H20春SV午後2問2)に詳しい問題文があるので見てみよう。

| 認証LANとは(H20春SV午後2問2) |

|---|

| P課長:利用者認証には,IEEE 802.1Xという規格を採用するのがよさそうだ。これと暗号化方式の強化を組み合わせることでセキュリティの強化を図ることができるだろう。 Qさん:そういえば,私か駅やファストフード店でときどき使う公衆無線LANのAPでもIEEE 802.1Xを利用していたと思います。IEEE 802.1Xでは,利用者の認証はどのように行うのですか。 P課長:IEEE 802.1Xでは,利用者の認証情報はAPではなく認証サーバと呼ばれる別のサーバに格納されており,APはこの認証サーバにアクセスの可否を問い合わせる。そのプロトコルとしては[ e ]を利用する実装が多いようだ。 Qさん:以前はダイヤルアップのアクセスサーバなどでよく使われていたプロトコルですね。各校に認証サーバを設置して共通IDシステムと連携させれば,各校の間で共通に無線LANが利用できるわけですね。 |

ちなみに、eにはRADIUSが入る。

ということは、認証LAN=IEEE 802.1Xと考えてよいですか?

いや、そうではない。

認証LANとは、その言葉の通り、あくまでも「LAN」の「認証」だ。認証さえすればいいので、WEB認証やMACアドレス認証でもいい。

(2)IEEE 802.1Xとは

IEEE 802.1Xとは、認証方式の一つですよね?

ちょっと違う。

過去問では「IEEE802.1X認証方式は, IETF(Internet Engineering Task Force)が規定したEAP(Extensible Authentication Protocol)という,認証や暗号鍵配送用のフレームワークを利用している(H21NW午後2問1より引用)」との記述があり、「IEEE802.1X認証」は、認証方式と考えられる。

加えて、同じ問題には「IEEE 802.1Xは,スイッチのポートベースのアクセス制御を実現する技術である(H21NW午後2問1より引用)」と述べられているように,IEEE 802.1X(Port-Based Network Access Control)規格では,(ポート単位の)アクセスコントロールを指し,認証機能を指すものではない。

実際には,「IEEE 802.1X認証」と「認証」という言葉を付加して,認証の仕組み(や暗号化の仕組み)を加えた仕組みを意味することが一般的だ。

IEEE 802.1XのXは大文字ですか?

それとも小文字ですか?

試験では、小文字を見る気がします。

正しくは大文字。数学のxのように、色々な文字が入ると勘違いされないように大文字になっている。ただ、情報処理安全確保支援士などの情報処理技術者試験では、小文字を使っていることが多い気がする。

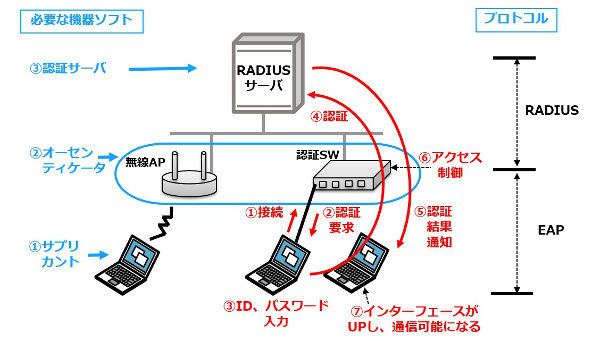

(3)IEEE 802.1X認証に必要な3つ

| IEEE 802.1X認証を実現するのに必要なものは何か。3つ答えよ |

正解は、以下の3つである。

❶サプリカント(クライアントPCにインストールされるソフト)

サプリカント(supplicant)とは「お願いする者」という意味で、IEEE802.1Xにおいて認証要求をお願いするソフトウェアである。

❷オーセンティケータ(認証Switch、無線APなど)

オーセンティケータ(authenticator)とは、「認証する者」という意味である

❸認証サーバ

では、これらの3つがどのように動作しているか、H19NW午後1-2「図3 検疫ネットワークを使ったPCの認証手続き」をもとに確認しよう。

以下はH25NW午後Ⅱ問2より

OpenFlowとの混合問題なので、余分なものも入っていますが、基本的にはこれです。

(4)IEEE 802.1X認証の動作の流れ

次の図をもとに、IEEE 802.1X認証の流れを解説します。

①ネットワークケーブルを接続する。またはパソコンの電源を入れる。

②スイッチからの認証要求が来る。IEEE802.1X認証が有効になっているので、サプリカントがID入力画面を起動する。最近のほとんどのサプリカントでは、EAPOL-Startの機能を持っており、端末側から認証の開始要求をすることがほとんどです。

③IDとパスワードを入れる

④認証SWは、認証サーバにIDとパスワードが正しいかを確認する。

⑤認証が成功し、認証が許可される。

⑥スイッチはUNAUTHORIZED→AUTHORIZEDにすることで、通信可能になる。

⑦インターフェースがUPし、認証が許可される。

(おまけ) DHCPであれば、IFがUPしたので、IPの取得が始まる。

▼IEEE 802.1X認証の動作

ここまでは分かります。でも、認証が成功するまでは、スイッチのインターフェースがDOWNしているんですよね。

この状態であれば、そもそも認証の接続要求フレームも通らないのでは?

そうですね。EAPOLの開始時には特別なアドレスのフレーム(MACアドレスが01-80-C2-00-00-03)です。(以下)

このフレームが来たら、認証用のフレームと判断し、特別に処理をします。

たまに、古いスイッチでは、この特別なフレームが処理できず、廃棄してしまいます。

◆◆参考:実際の設定

実際の設定を考えるとと、理解が深まります。

1)Switchの設定(オーセンティケータ)

・dot1xを有効:dot1x system-auth-control

・各IFにて有効にする:dot1x port-control auto

・Radiusサーバの設定 IP:host 192.168.1.20 認証キー:abc

2)Radius(認証サーバ)

・IPアドレスの設定:192.168.1.20

・ユーザ情報:ID、パスワードの設定

・スイッチのIPアドレス、認証キーの設定(Switch側と合わせ、abc)

・認証方式の設定

3)パソコン(サプリカント)

サプリカントの設定(Windows標準でもよい)

・802.1x認証を有効にする。

・EAPの種類・・・・EAP-MD5

2.EAP

EAP(Extensible Authentication Protocol)は認証のフレームワークで,主に無線LANや有線LANの認証(IEEE802.1X)で利用します。

(1)EAPとEAPの必要性

| EAP(Extensible Authentication Protocol)がなぜ必要か |

|---|

| EAP(Extensible Authentication Protocol)は拡張可能な認証プロトコルである。これまで、PPPはPAPやCHAPという簡単な認証しかなかった。なぜEAPが必要になったのか。 |

EAPを直訳すると、拡張可能な認証プロトコル。何を拡張したかというとPPPである。

PPPはPAPかCHAPなので、簡単な認証しかできない。

これでは不十分ということで、EAPが登場し、TLSやPEAPなど証明書を使った高度な認証が可能になった。

◆参考

・PAP(Password Authentication Protocol):IDとパスワードを平文で流す

・CHAP(Challenge Handshake Authentication Protocol):メッセージダイジェストを使うので、パスワードが暗号化して流れる。

じゃあ、なぜ、これまでの通信であるPPPでは、

PAPやCHAPという簡単な認証でよかったのでしょうか。

それは、物理的に1対1でつながっているから、セキュリティは低くていいのである。

低くていいというわけではないが、セキュリティのリスクが少ないので、高度なセキュリティ対策は不要ということ。

最近では、イーサネットによる有線LANもそうだし、無線LANのようなオープンなネットワークも増えている。セキュリティに関して高い認証が求められてきているという証拠だ。

(2)EAPの代表的な認証方式

EAPの代表的な認証方式については、情報処理安全確保支援士の過去問を見よう。

| ■情報処理安全確保支援士の過去問(H20春SV午後2問2) IEEE 802.1Xで使われるEAP (Extensible Authentication Protocol)というプロトコルはPPPを拡張したものだから,RADIUSとは親和性が高い。EAPでは,まず端末とAPの間で認証を行い,認証が完了した時点で端末に個別のセッション鍵を配送する。セッション鍵をもっていない未認証の端末は,APを超えてLAN側にパケットを送出することができない仕組みになっている。これに加え,EAPでは各種の認証方式を利用することができる。代表的な認証方式を挙げると,表2のようになる。 表2 EAPの代表的な認証方式の比較  |

少し補足する。

❶EAP-MD5

EAPの枠組みで動作するCHAP。内容はCHAPと同じだが、PPPとEAPはプロトコルが違うため、やり取りが異なる。登場機器も、802.1xを使う場合、サプリカント、オーセンティケータ、認証サーバの3つ。

❷PEAP

サーバ証明書を使い、クライアント側はIDとパスワードを利用する。これも、枠組みであるため、クライアント側の認証にはMS-CHAPv2などから選択できる。主流だ。

❸EAP-TLS

EAP-TLS(EAP-Transport Layer Security)では、SSLの後継であるTLSによって認証を行う。具体的には、クライアント証明書を利用する。

運用面のデメリットがありますが、

EAP-TLSのセキュリティレベルが高いんですよね?

いや、そうではない。

PEAPはユーザ認証で、EAP-TLSは端末認証だ。そこは大きく違うので、一概にどちらがというわけではない。

情報処理安全確保支援士試験の別の過去問を見てみよう。

| 過去問(H21SC秋午後1問4) |

|---|

| 設問5(2) (前略)PEAP方式とEAP-TLS方式を比較した結果、PEAP方式を採用すると判断した根拠を, 50宇以内で述べよ。 |

この問題では、PEAPが適していると判断し、PEAPを採用した。その理由を問われている。

↓

↓

↓

↓

↓

解答例は以下だ。

・PEAP方式はEAP-TLS方式に比べて利用者を特定できる利点があるから

・EAP-TLS方式はクライアント証明書を組み込んだPCを認証するので利用者を特定できないから

(3)EAP-TLSで認証するのは何?

| 過去問(H23SC春午前2) |

|---|

| 問2 IEEE802.1Xで使われるEAP-TLSによって実現される認証はどれか。 ア あらかじめ登録した共通鍵によるサーバ認証と、時刻同期のワンタイムパスワードによる利用者認証 イ チャレンジレスポンスによる利用者認証 ウ ディジタル証明書による認証サーバとクライアントの相互認証 エ 利用者IDとパスワードによる利用者認証 |

↓

↓

↓

↓

↓

選択肢すべてに関して、何を意味しているのかを理解しながら考えるとよいだろう。

正解は、ウである。

EAP-TLSは、

相互認証なんですね

そうです。そこがポイントです。認証サーバがクライアントPCを認証するだけではなく、クライアントPCが不正な認証サーバではないかを確認します。

では、以下の過去問(H29秋NW午後Ⅱ問2)を見ましょう。

| 過去問(H29秋NW午後Ⅱ問2) |

|---|

| 設問4 〔ディジタル証明書の配布方法の検討〕について,(1)~(3)に答えよ。 (1)本文中の下線⑥について,NPCで必要になる情報を二つ挙げ,それぞれ15字以内で答えよ。 ※EAP-TLSを実現する前提です。また、問題文には「ダウンロードサーバは,RADIUSサーバで生成されたクライアント証明書と⑥その他にNPCで必要となる情報をRADIUSサーバからコピーし」とあります。 |

問題文が無いので、分かりにくかったですね。

以下の質問で考えてください。

| EAP-TLSを実現するために、PC側で必要なものは、「クライアント証明書」以外に何か。2つ答えよ。 |

↓

↓

↓

↓

↓

正解は、以下です。

・クライアントの秘密鍵

・CAの自己証明書

前者は、暗号化する際に秘密鍵は必要です。また、後者は、相互認証として認証サーバが正規のものかを確認するために必要です。CAの自己証明書となっていますが、CAのルート証明書と考えてください。

※この問題では、独自に立てたCAなので、自己証明書という表現をしています。

▼相互認証の様子

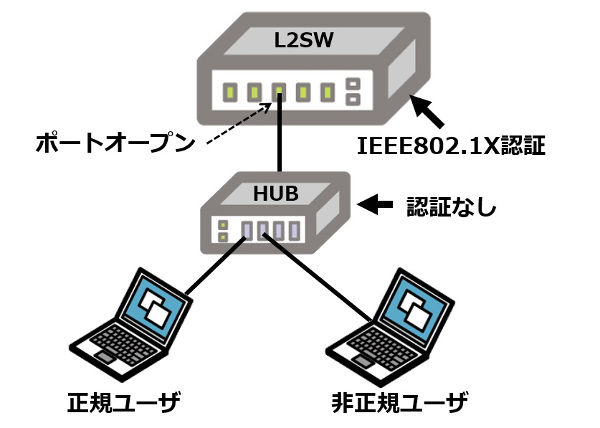

3.認証LANの限界

| 過去問(H20NW午後2問1より) |

|---|

| ◆問題文引用 IEEE802.1Xによる認証を行う方法があり,認証されたTPCだけがS社内のLANと接続できる。しかし,(iv)TPCをリピータハブ経由で認証を行うスイッチに接続してしまうと,セキュリティ上の問題が残ってしまう ◆問題 設問5(2)本文中の下線(iv)で,発生するセキュリティ上の問題は何か。40字以内で述べよ。 |

この問題は、昔から言われているが、最近では対策されている機器が増えてきた。

以下のように、正規ユーザが認証に成功すると、そのポートがオープンする。

それで、他のユーザも接続できてしまうのだ。

↓

↓

↓

↓

↓

試験センターの解答例は、

「認証されたポート経由で、認証されていないTPCの接続が許可されてしまう」