情報処理安全確保支援士の試験では、リスクというものを正しく理解する必要があります。まず、リスクは3つに分解され、それぞれがどんな意味なのかから理解しましょう。

1.リスク、情報資産、脆弱性とは

(1)リスクとは

リスクとは何でしょうか。

リスクと言われても、リスクはリスクです。

危険とか、そういう意味ですよね?

過去問(H17NW午前問51)では、「リスクとは、脅威が情報資産のぜい弱性を利用して、情報資産への損失又は損害を与える可能性のことである」と述べています。

リスクは、次の式で表されます。

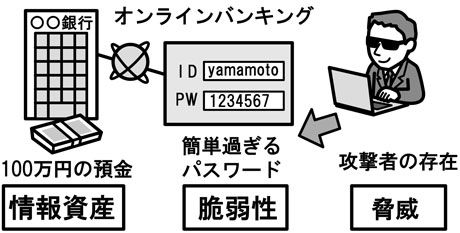

たとえば、銀行のオンラインバンキングで考えます。オンラインバンキングの口座に100万円という大金が入っていれば、これは資産の重要性が高くなります。また、簡単すぎるパスワードという脆弱性があれば、オンラインバンキングを狙う攻撃者という脅威がありますから、リスクが大きくなります。

一方、通常の銀行口座であれば、これらの脆弱性や脅威は少なくなります。インターネット越しに攻撃ができないからです。つまり、リスクは小さくなります。

(2)情報資産

情報は全て資産と言えます。ただ、会社の所在地や電話番号などの情報は、お金をかけてセキュリティ対策をする価値はありません。企業HPなどにて公開しているからです。

ですから、セキュリティマネジメントにおける情報資産とは、「営業秘密」「個人情報」に代表される、企業にとって価値のある「資産」と考えましょう。

また、情報資産には、電子データの情報もあれば、紙ベースの情報もある。情報セキュリティで管理する資産は、両方が含まれている。また、情報資産は、個人情報などの「データ」だけではありません。サーバやネットワーク機器などの物理的資産,ソフトウェア資産,人や保有する資格・技能・経験などの人的資産,特許やノウハウといった無形資産などがあります。

それは、サーバなどにも顧客情報やら設定情報などの機密情報が含まれているからですか?

いや、データを含まなくても、機器そのものが情報資産と考えられる。ネットワーク機器も情報資産である。特に電子データによる情報資産は、これらの機器が存在して初めて情報資産としての価値がでる。また、情報セキュリティのCIAとして「可用性」という考え方があるように、使いたいときに使える状態になるというのも大事な要素なのである。つまり、サーバやネットワークがきちんと守られていてこそ利用できるので、大事な物理的情報資産である。

(3)脆弱性

上記で述べた脅威(DoS攻撃、ウイルスなど)が存在しても、それらの脅威に対抗できるだけの対処をしていればリスクにはならない。たとえば、泥棒に入られないようにするために、何重にも鍵をかけ、警備員やセンサー、監視カメラによって監視する。しかし、裏口には鍵がかかっていなければ、簡単に泥棒に入られてしまう可能性がある。この例でいう「裏口には鍵がかかっていない」ことが脆弱性である。脆弱性にはソフトウェアのバグやセキュリティホールに加え、人的な脆弱性(パスワードを安易なものにすることやウイルスソフトを実行しないなど)も存在する。

詳しくはこのあと述べる。

2.脆弱性とCVE、CWE、CVSS

(1)脆弱性とは

他の試験の過去問では、脆弱性に関して、「情報資産に内在して、リスクを顕在化させる弱点(H22AP春AM問41) 」と述べられています。

ただ、一言で弱点と言っても、いろいろあります。たとえば、分かりやすいのがOSなどのバグでしょう。これらはセキュリティパッチを適用して修正します。または、ファイアウォールにて外部からの通信が許可されるというセキュリティホールも脆弱性と言えます。加えて、人が間違えて情報漏えいをしてしまうという人的な脆弱性もあります。

参考ですが、ソフトウェア等脆弱性関連情報取扱基準では、脆弱性を次のように定義しています。

| 1.脆弱性 |

|---|

| ソフトウエア等において、コンピュータウイルス、コンピュータ不正アクセス等の攻撃によりその機能や性能を損なう原因となり得る安全性上の問題箇所。ウェブアプリケーションにあっては、ウェブサイト運営者がアクセス制御機能により保護すべき情報等に誰もがアクセスできるような、安全性が欠如している状態を含む。 |

(2)脆弱性の指標

脆弱性というのは、このように、やや抽象的な存在です。これではセキュリティ対策として脆弱性の管理が困難です。そんな抽象的な脆弱性を明確に表すものとして、CVE、CWE、CVSSがあります。情報処理安全確保支援士試験では、問題文に細かいところまで出題されています。内容を覚えるというより、まずは言葉の意味を理解しましょう。

最初に結論を言うと、以下になります。

・CVE⇒脆弱性の通番 (私は「CVE番号」と「番号」まで言うようにしているので、通番であることを覚えやすいです)

・CWE⇒脆弱性の種類

・CVSS⇒脆弱性の深刻度(スコア表記) (私は「CVSSスコア」または「CVSS値」と「スコア」まで言うようにしているので、スコアであることを覚えやすいです)

❶CVE

CVE(Common Vulnerabilities and Exposures)とは、野ざらし(exposure)になったCommon(共通の)Vulnerabilities(脆弱性)という意味で、脆弱性の通番です。CVE-西暦年-4桁の通番で表されます。

たとえば、H26年に話題になったOpenSSL の脆弱性は「CVE-2014-0160」が振られています。

(旧リンク)https://www.ipa.go.jp/security/ciadr/vul/20140408-openssl.html

※参考までに、採番は非営利団体のMITRE(マイター)社が実施

CVEに対してある意味脆弱性のスコアであるCVSSが最大値10で表現されます。

情報処理安全確保支援士の過去問(H25SC秋午前2問5)では、「JVN (Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCVE(Common Vulnerabilities and Exposures)識別子の説明はどれか」として、「製品に含まれる脆弱性を識別するための識別子である」を正解としています。

情報処理安全確保支援士の過去問(H28秋SC午後Ⅰ問2)を見てみましょう。

| 過去問(H28秋SC午後Ⅰ問2) |

|---|

| 〔脆弱性及びその悪用〕 ソフトウェアの脆弱性の情報を組織間で一意に特定し共有できる仕組みが運用されている。例えば,脆弱性が報告されると,[ a ]識別子が付番され,日本国内ではJPCERT/CCなどが公表し注意喚起している。ただし,公表前に悪用されるものもあり,[ b ]脆弱性と呼ばれる[ b ]脆弱性は,特定の組織を狙う攻撃,つまり[ c ]型攻撃でしばしば悪用される。 |

↓

↓

↓

↓

↓

さて、空欄に当てはまる言葉ですが、正解は以下です。

a CVE

b ゼロデイ

c 標的

❷CWE

CVEと似た言葉に、CWEがあります。タイプミスではありません。別の言葉です。

IPAでは「共通脆弱性タイプ一覧CWE概説」というページがあります。(https://www.ipa.go.jp/security/vuln/CWE.html)

ここでは、「CWEでは、SQLインジェクション、クロスサイト・スクリプティング、バッファオーバーフローなど、多種多様にわたるソフトウェアの脆弱性を識別するための、脆弱性の種類(脆弱性タイプ)の一覧を体系化して提供しています。」と述べています。

例えば、以下のように脆弱性タイプを整理しています。

CWE-78:OSコマンド・インジェクション

CWE-79:クロスサイト・スクリプティング(XSS)

CWE-89:SQLインジェクション

情報処理安全確保支援士の過去問(H26年春SC午前2)を見てみましょう。

| 過去問(H26年春SC午前2) |

|---|

| 問14 JVN(Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCWE(Common Weakness Enumeration)はどれか。 ア 基本評価基準,現状評価基準,環境評価基準の三つの基準でIT製品の脆弱性を評価する手法 イ 製品を識別するためのプラットフォーム名の一覧 ウ セキュリティに関連する設定項目を識別するための識別子 エ ソフトウェアの脆弱性の種類の一覧 |

↓

↓

↓

↓

↓

ちなみに、アは次に解説するCVSSです。正解はエです。

ここで、JVNについて補足します。JVNはJPCERT/CCとIPAが共同で運用しています。JVNのサイト(http://jvn.jp/nav/jvn.html)では、JVN(Japan Vulnerability Notes)に関して次のように述べています。

| JVN(Japan Vulnerability Notes)に関して |

|---|

| 日本で使用されているソフトウェアなどの脆弱性関連情報とその対策情報を提供し、情報セキュリティ対策に資することを目的とする脆弱性対策情報ポータルサイトです。 |

実際にJVNのサイトをみてみるといいですね。

そうだね。https://jvndb.jvn.jp/index.html にアクセスして、先の「CVE-2014-0160」をみてみよう。JVNは日本が採番し、CVEは米国で採番されるので、番号には違いがあります。ですが、CVEの番号をもとに、CWEや、このあとに解説する深刻度のCVSSなどが記載されています。

❸CVSS

情報処理安全確保支援士試験の過去問(H25SC春午前2問10)では、CVSS(Common Vulnerability Scoring System) に関して、「基本評価基準,現状評価基準,環境評価基準の三つの基準でIT製品のセキュリティ脆弱性の深刻さを評価するもの」と述べられています。

さて、情報処理安全確保支援士試験の過去問(H28春SC午後Ⅱ問1)に、CVSSに関する3つの基準について詳しい解説があります。

ポイントとなるところを赤字にしています。

| CVSSに関する3つの基準について(H28春SC午後Ⅱ問1) |

|---|

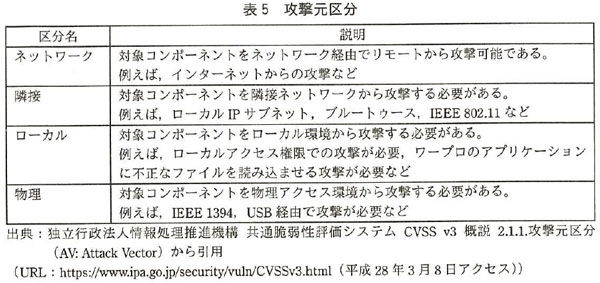

CVSSは,三つの基準で脆弱性を評価する手法である。一つ目は、”基本評価基準”であり,機密性などのセキュリティの特性や,ネットワークから攻撃が可能かといった攻撃元の特性からスコアを算出する。この基準は,時間の経過や環境の違いによるスコアの変化はない。どこから攻撃可能であるかを評価する攻撃元区分を表5に示す。 二つ目は”現状評価基準”であり,攻撃コードの出現有無や対策情報が利用可能であるかどうかを基にした評価基準である。ベンダなどの脆弱性への対策状況に応じ,時間の経過によって変化し,脆弱性を公表する組織が,脆弱性の現状を表すために評価する基準である。 三つ目は”環境評価基準”であリ,ネットワーク環境やセキュリティ対策状況を含め,攻撃元区分の再評価などによって,組織にとっての最終的な脆弱性の深刻度を評価する基準である。 基本評価基準のスコアは脆弱性ごとに定まるが,環境評価基準は脆弱性が存在する情報機器ごとにスコアが異なる。 設問6(1)CVSSについて,ゼロデイ攻撃が可能な脆弱性か否かは,どの評価基準に最も反映されるか。基準名を答えよ。 |

ゼロデイ攻撃は、ベンダなどが脆弱性への対策ができているかに左右されます。よって、「現状評価基準」が正解です。

話が変わりますが、環境評価基準は、

同じ脅威でも、情報機器ごとにスコアが異なるんですね。

そうなんです。その具体例が、この問題にあります。その問題を見てみましょう。

| 問題 |

|---|

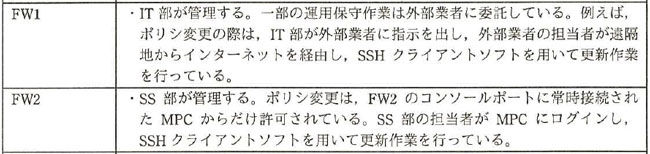

(中略) 例えば,図3のFW1とFW2に関する,ある脆弱性が公表された場合,この脆弱性の基本評価基準のスコアに対して,評価時点の現状評価基準のスコアを算出し,最後に,環境評価基準として,FW1とFW2のそれぞれで最終的な深刻度のスコアを算出する。U課長は実際に,FW1とFW2に存在する,ある脆弱性の深刻度を算出してみた。この脆弱性は,FWのポリシ更新のコマンド発行において,特定のパラメタを組み合わせると管理者権限がなくても不正にポリシを更新できるというものである。環境評価基準において, FW1の攻撃元区分は[ c ]であリ,FW2の攻撃元区分は[ d ]であることから,[ e ]のスコアがより高い値を示した。 設問6(2) 本文中の[ c ]~[ e ]に入れる適切な字句を答えよ。[ c ],[ d ]は表5中の区分名から選び,[ e ]は"FW1"又は"FW2"のどちらかで答えよ。 |

↓

↓

↓

↓

↓

先ほどの表5をもとに、空欄[ c ],[ d ]を考えます。FW1は、「外部事業者の担当者が遠隔地から(中略)更新作業を行っている」とありますから、cの区分名は「ネットワーク」です。

FW2は、「コンソールポートに常時接続されたMPCからだけ許可」とありますから、dの区分名は「ローカル」です。攻撃の難しさを考えると、ネットワーク経由で攻撃が可能なFW1の方が危険です。よって、eにはFW1が入ります。

【解答例】

c ネットワーク d ローカル e FW1

■参考

CVSSに関しては、IPAの資料に詳しい解説と計算方法が記載されている。

https://www.ipa.go.jp/security/vuln/CVSS.html

たとえば、どれくらいの値になるのだろうか。

「GNU bash における任意のコードを実行される脆弱性」のCVSS値は10

http://jvndb.jvn.jp/ja/contents/2014/JVNDB-2014-004431.html

※IPAとNISTでは値が違う可能性があるようです。

(3)脆弱性関連の体験学習ツール

❶脆弱性体験学習ツールAppGoat

情報処理安全確保支援士を運営しているIPAが、脆弱性体験学習ツール AppGoatを開発し、公開されています。

ちょっとやってみましたが、かなり作りこまれていて、本格的です。

Webサーバを立てるなどの手順を踏む必要があり、それほど手軽とは言えませんが、ほとんどがスクリプト化されているので、数分で体験までこぎつけることができます。

脅威および攻撃手法を実際に体験するいい機会です。皆さんもお試し下さい。

http://www.ipa.go.jp/security/vuln/appgoat/index.html

❷XSS-GAME

Googeが公開しているXSSのゲームというか、簡易学習サイトがあります。

https://xss-game.appspot.com/

フォームに何かを入力して、脆弱性を見つけるものです。Hintがあるので、押して行くといいでしょう。

体験するにはちょうどいいと思います。

❸OWASP BWA

学習用の脆弱性があるサイトとして、OWASP BWAがあります。

(旧リンク)https://www.owasp.org/index.php/OWASP_Broken_Web_Applications_Project

BWAとは、Broken(壊れた)WebApplicationです。

使い方などは、ネットに落ちていますので、興味がある方は是非

3.リスクマネジメント

(1)リスクマネジメントとその全体像

過去問(H20NW 午前問題 問51)では、 情報システムのリスクマネジメント全体の説明として「情報システムの機能特性を損なう不安定要因やシステムに内在する脆弱性を識別して,企業活動に生じる損失を防止,軽減するとともに,合理的なコストでの対策を行う。」とある。

また、リスクマネジメントのプロセスは以下の順で実施される。

❶リスク特定:どんなリスクがあるのかを特定する(情報資産とリスクを明らかにする)

❷リスク分析:リスクの発生確率や影響度を分析する。(場合によっては、リスクの算出(リスクを数値化する)ことも含む)

❸リスク評価:リスク分析の結果,リスクが一定値以上のものを対処すべきリスクとして決定する

❹リスク対応:上記3つのリスクアセスメントを経て、「リスク対応」を実施します。

※❶~❸をリスクアセスメントと呼ぶことがある。

※❶と❷を合わせて「リスク分析」と呼ぶこともあり、分け方は様々である。

情報処理安全確保支援士の過去問(H30春SC午後Ⅰ問3)に、以下の記載があります。

| 参考過去問(H30春SC午後Ⅰ問3) |

|---|

| JIS Q 31000:2010 及びJIS Q 31010:2012 では,リスクアセスメントは,[ a:リスク特定 ],リスク分析,[ b:リスク評価 ]の三つのプロセスの順に進めると定義されています。まず,[ a:リスク特定 ]のプロセスですが,ファイルに影響を及ぼす一般的なリスクの一覧を私から提供しますので,これを基に進めるとよいでしょう。 |

(2)リスク分析とは

リスクマネジメントの最初のSETPである「リスク分析」について理解を深める。

リスク分析は、リスク特定も含める場合があり、次のステップで行われます。

・リスク因子の特定(情報資産とリスクを明らかにする)

・リスクの算出(リスクを数値化する)

では、過去問題を解いてみよう。

| 過去問(H19SU午前問題問34) |

|---|

| 問34 情報システムのリスク分析に関する記述のうち、適切なものはどれか。 ア リスクには、投機的リスクと純粋リスクとがある。情報セキュリティのためのリスク分析で対象とするのは、投機的リスクである。 イ リスクの予想損失額は、損害予防のために投入されるコスト、復旧に要するコスト、及びほかの手段で業務を継続するための代替コストの合計で表される。 ウ リスク分析では、現実に発生すれば損失をもたらすリスクが、情報システムのどこに、どのように潜在しているかを識別し、その影響の大きさを測定する。 エ リスクを金額で測定するリスク評価額は、損害が現実のものになった場合の1回当たりの平均予想損失額で表される。 |

↓

↓

↓

↓

↓

ア:純粋リスクは、セキュリティインシデント、災害、事故などの、マイナスな損失しかないリスクです。一方の投機的リスクは、ビジネスにおける海外進出など、マイナスの損失のリスクもあれば、逆に大きくプラスの利益が出る可能性があるリスクです。情報セキュリティのためのリスク分析の対象は、純粋リスクです。

イ:予防のために投入されるコストは含みません。

ウ:正解選択肢です。

エ:発生する確率も考慮します。

■定性的リスク分析と定量的リスク分析

①定性的リスク分析

「特定したリスクの発生確率や影響度を評価してリスクに優先順位を付ける(平成29年春期午前問53不正解選択肢)」ことです。

※参考:JRAM(JIPDEC Risk Analysis Method)

JIPDECが開発した定性的リスク分析手法。JRAM質問表を用いた脆弱性分析を行う。

②定量的リスク分析

「特定したリスクがプロジェクト目標全体に与える影響を数量的に分析する(平成29年春期午前問53)」ことです。

まず、定性的リスク分析を実施し、その後、定性的リスク分析の結果を踏まえ、定量的リスク分析を行います。

■情報処理安全確保支援士の過去問

| 過去問(H29春午前問53) |

|---|

| 問53 PMBOKガイド第5版によれば,定量的リスク分析で実施することはどれか。 ア 特定したリスクがプロジェクト目標全体に与える影響を数量的に分析する。 イ 特定したリスクの発生確率や影響度を評価してリスクに優先順位を付ける。 ウ 特定したリスクへの対応計画を策定する。 エ プロジェクトに影響を与える可能性があるリスクを洗い出す。 |

↓

↓

↓

↓

↓

正解は、アです。

| 過去問(H23秋SM午前Ⅱ) |

|---|

| 問18 定性的リスク分析の活動として,適切なものはどれか。 ア 検討対象以外の全ての不確実な要素をベースライン値に固定した状態で,プロジェクトの個々の不確定要素が,検討対象の目標に与える影響の度合いを調べる。 イ デシジョンツリー図を使用して,選択肢に対する期待金額価値(EMV)を比較する。 ウ リスクに関するインタビューを通じて,各WBS要素に対する三点見積りをする。 エ リスクの発生確率と影響度を評価して,識別したリスクに等級付けをする。 |

↓

↓

↓

↓

↓

正解はエ

| 過去問(H24春PM午前Ⅱ) |

|---|

| 問14 PMBOKのリスクマネジメントでは,定性的リスク分析でリスク対応計画の優先順位を設定し,定量的リスク分析で数値によるリスクの等級付けを行う。定性的リスク分析で使用されるものはどれか。 ア 感度分析 イ 期待金額価値分析 ウ デシジョンツリー分析 エ 発生確率・影響度マトリックス |

↓

↓

↓

↓

↓

正解はエ

もう一問(H19初級シスアド秋午前)、解いてみよう。

| 過去問(H19初級シスアド秋午前) |

|---|

| 問53 セキュリティ状況の把握、リスク分析、セキュリティ対策の計画、セキュリティ対策の実施のプロセスにおいて、リスク分析で得られる結果はどれか。 ア 洗い出した脆弱性 イ 組み込まれたセキュリティコントロール ウ セキュリティ仕様 エ 損失の大きさ |

↓

↓

↓

↓

↓

これは簡単だっただろう。

アの洗い出された脆弱性と迷った方もいるかもしれない。しかし、洗い出すだけは「分析」とはいえません。単なる作業なので。正解はエ。

(3)リスク評価

リスク分析とリスク評価の違いがよくわからないんですよ。

このあたりの言葉の違いがややこしい。

厳密に理解できていなくても、午前問題はマークなので解けるだろう。とはいえ、余裕があればきちんと理解しておくことをお勧めする。

■リスク評価の意味

リスク分析で算出したリスク値が、基準を超えたものを対応すべきリスクとして決定する。これがリスク評価である。

過去問では、リスク評価の説明として「情報セキュリティのリスクマネジメントにおいて,リスクの重大さを決定するために,算定されたリスクを与えられた基準と比較するプロセス」と述べれれています。(平成26年度秋期IP問47)

■リスク評価の意義

リスク分析で分析される情報資産や脅威は膨大な量になる。それぞれに対して対策を検討するのは時間とコストがかかりすぎるため、どのリスクに対応すべきかを判断する。

以下問題を解くと、リスク評価の意義が理解できるのではないか。

| 過去問(H20春FE午前68) |

|---|

| 問69 リスク分析に関する記述のうち,適切なものはどれか。 ア 考えられるすべてのリスクに対処することは時間と費用がかかりすぎるので,損失額と発生確率を予測し,リスクの大きさに従って優先順位を付けるべきである。 イ リスク分析によって評価されたリスクに対し,すべての対策が完了しないうちに,繰り返しリスク分析を実施することは避けるべきである。 ウ リスク分析は,将来の損失を防ぐことが目的であるから,過去の類似プロジェクトで蓄積されたデータを参照することは避けるべきである。 エ リスク分析は,リスクの発生による損失額を知ることが目的であり,その損失額に応じて対策の費用を決定すべきである。 |

↓

↓

↓

↓

↓

ア:正解選択肢です。

イ:不適切です。繰り返しリスク分析をすることも、ときには必要です。

ウ:過去のデータを参照することも大事です。

エ:損失額だけではなく、発生頻度も考慮すべきです。

(4)リスク対応(リスク移転、リスク回避、リスク保有、リスク最適化)

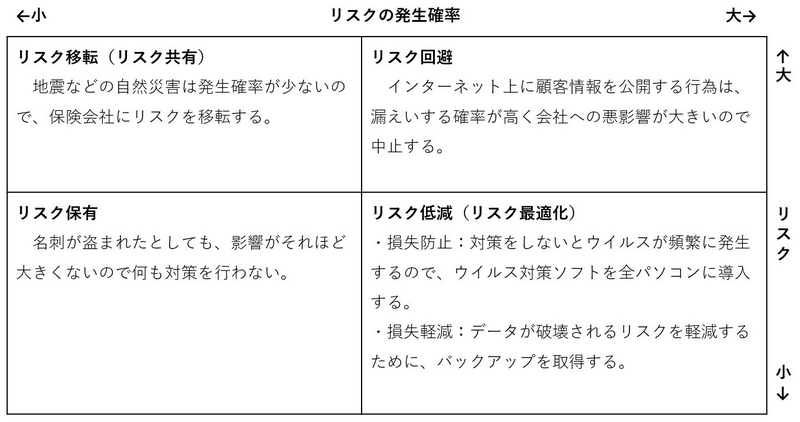

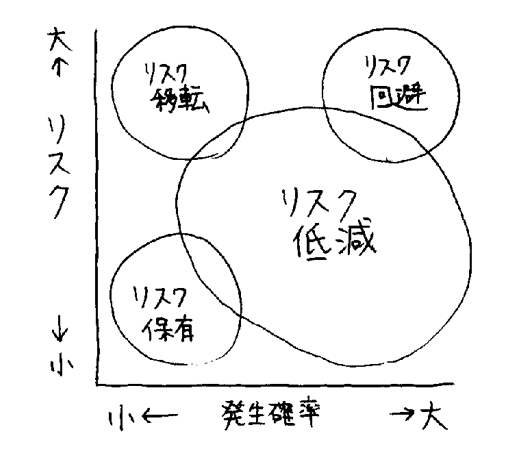

リスクへの対応は、リスクの大きさとリスクの発生確率に応じて、「リスク移転」「リスク回避」「リスク保有」「リスク低減(リスク最適化)」の4つに分類される。以下にマトリックスと一例を紹介する。

※リスク最適化(低減)策には、技術的対策もあれば社内規程などによる対策もある。たとえば、社内規定でルール化して遵守させた上で、社内教育と内部監査で遵守を徹底する。

※リスク移転には、保険による他社への移転もあれば、アウトソーシングによる移転もある。

過去問をもとに整理すると、以下になります。

❶リスク保有

過去問ではリスク保有に関して、「リスクが顕在化しても,その影響が小さいと想定されるので,損害の負担を受容するリスク対応(H21春FE午前問60)」「リスクが小さいことを確認し,問題発生時は損害を負担する(H27春IP問53)」と述べられています。

❷リスク移転(リスク共有)

過去問(H21春FE午前問41)では、リスク移転に関して、「保険に加入するなど資金面での対策を講じること」と述べられています。

※過去問(H25秋FE午前問39)に、「リスク共有(リスク移転)」と表現されていて、リスク移転=リスク共有ということが示されています。

❸リスク低減

過去問(H21春FE午前問41)では、リスク低減に関して、「損失の発生率を低下させること」、その具体例として「外部の者が侵入できないように,入退室をより厳重に管理する(H22春SC午前Ⅱ問6)」と述べられています。

❹リスク回避

過去問では、「リスクの原因を除去すること(H21春FE午前問41)」、その具体例として、「リスクの大きいサービスから撤退した(H27春IP問53)」「データの安易な作成を禁止し,不要なデータを消去する(H22春SC午前Ⅱ問6)と述べられています。

では、情報処理安全確保支援士試験の過去問を解いてみよう。

| 過去問(H22SC春午前Ⅱ問6) |

|---|

| 問6 情報漏えいに関するリスク対応のうち、以下はどれに該当するか。 ア 外部の者が侵入できないように、入退室をより厳重に管理する。 イ 情報資産を外部のデータセンタに預託する。 ウ 情報の重要性と対策費用を勘案し、あえて対策をとらない。 エ データの安易な作成を禁止し、不要なデータを消去する。 |

↓

↓

↓

↓

↓

エはリスク低減と思われるかもしれないが、この問題ではリスク回避が正解になっている。

アとの違いは、「より厳重に」という、今までより強化するとうこと。

エは不要なものを「廃止」し、リスクあるものを無くす。この点が違い。

まあ、微妙なニュアンスなので、リスク低減といっても正解な気はしますが。

アはリスク低減、イはリスク移転、ウはリスク保有、エがリスク回避である。

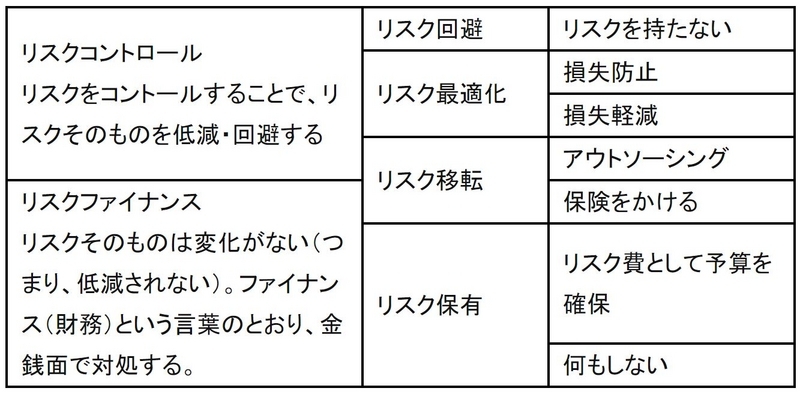

(5)リスクコントロールとリスクファイナンス

リスクコントロールやリスクファイナンスという概念もある。以下に整理する。

ややこしいですねー。

リスク移転は、リスクコントロールとリスクファイナンスの両面があることに注意してほしい。アウトソーシングによって外部にリスク移転するとリスクは低減するからリスクコントロールと言える。しかし、保険かけることでリスク移転をしても、リスクそのものは低減しないからリスクコントロールとは言えない。

過去問では、リスク移転の内容として「保険に加入するなどで他者と損失の負担を分担すること」(H22秋FE午前43)と述べられている。

リスク保有がリスクファイナンスに分類されることに違和感を覚える人が多いかもしれない。しかし、リスク保有とは何も対策を実施しないので、被害が発生した場合にかかる費用を覚悟していることになる。被害時発生時に備えて予算を確保するまでは実施しないかもしれないが、少なくとも修復にかかる人件費や機器等の修理代が発生し、それを金銭で負担するのでリスクファイナンスである。

■リスクファイナンスの問題を一つ

| 過去問(H19SU午前問題問35) |

|---|

| 問35 リスク対策の一つであるリスクファイナンスに該当するものはどれか。 ア システムが被害を受けた場合を想定して保険をかけておく。 イ システム被害につながるリスクの発生を抑える対策に資金を投入する。 ウ システムを復旧するのにかかった費用を金融機関から借り入れる。 エ リスクが顕在化した場合のシステム被害を小さくする対策に資金を投入する。 |

↓

↓

↓

↓

↓

簡単そうですが、すべてお金にかかわる内容になっているので、間違えるかもしれません。

イ~エは、リスク対策として、主にリスク低減を行っています。結果として、その費用がかかっているだけです。

正解はアです。ポイントは、アはリスクが小さくなっていないことです。リスクを低減することはできないが、保険をかけることで、リスクを第三者に転嫁します。

■個人情報漏洩時のおわび費用はいくらぐらい

余談だが、セキュリティインシデントが発生したときにかかる具体的な費用に関して、おわび費用がある。YahooBBは500円。裁判では個別の事案になるので、違う金額になったかと思う。

情報セキュリティ白書2011(独立行政法人 情報処理推進機構)には、「JNSA(Japan Network Security Association:NPO日本ネットワークセキュリティ協会)では個人情報漏えいの賠償額を試算しており、その試算によると、「1人あたり平均想定損害賠償額」を4万9,961円、「1件あたり平均想定賠償額」を2億6,683万円と算出している。」と述べられている。

4.その他

(1)リスクレベル

H29春SG午前問7では、「JIS Q 27000:2014 (情報セキュリテイマネジメントシステムー用語)における“リスクレベル”の定義」として、「結果とその起こりやすさの組合せとして表現される,リスクの大きさ」と述べられています。

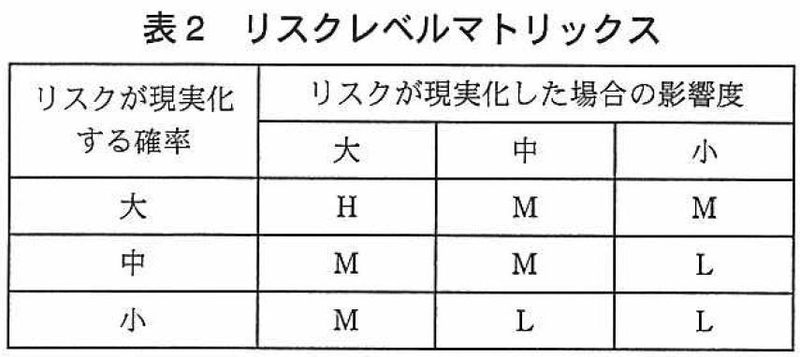

H25春AP午後問3では、リスクレベルに関する記述があるので引用します。

| 引用:リスクレベルに関する記述(H25春AP午後問3) |

|---|

| 〔リスクレベルの決定と行動指針の策定〕 次に,G課長は,E社で制定した表2のリスクレベルマトリックスを用いて,リスクレベルH(高リスク), M (中リスク), L (低リスク)を決定した。 さらに,リスクレベルに応じて採るべき行動指針を,次のように策定した。  ・リスクレベルH:できるだけ早期にリスク対策を実施する。 ・リスクレベルM:妥当な期間内にリスク対策の実行計画を作成し,実行する。 ・リスクレベルL:妥当な期間内にリスク対策が必要か不要かを判断し,対策が必要な場合には,実行計画を作成し,実行する。 |

(2)リスクマネジメントの規格(JIS Q 31000)

JIS Q 31000は、「リスクマネジメントー原則及び指針」ですから、リスクマネジメントのガイドラインと考えればいいでしょう。

このJIS Q 31000ですが、国際標準であるISO 31000に基づいて作成されました。日本にはJIS Q 2001(リスクマネジメントシステム構築の指針)がありましたが、こちらは廃止されてJIS Q 31000に置き換えられています。

また、情報処理安全確保支援士の過去問では、「JIS Q 31000:2010 及びJIS Q 31010:2012 では,リスクアセスメントは,[ a:リスク特定 ],リスク分析,[ b:リスク評価 ]の三つのプロセスの順に進めると定義されています。(H30春SC午後Ⅰ問3より)」

過去問(H27春AP問41)を見てみましょう。

| 過去問(H27春AP問41) |

|---|

| 問41 JIS Q 31000:2010(リスクマネジメントー原則及び指針)における,残留リスクの定義はどれか。 ア 監査手続を実施しても監査人が重要な不備を発見できないリスク イ 業務の性質や本来有する特性から生じるリスク ウ 利益を生む可能性に内在する損失発生の可能性として存在するリスク エ リスク対応後に残るリスク |

↓

↓

↓

↓

↓

正解はエ

[参考]JIS Q 2001

JIS Q 2001 「リスクマネジメントシステム構築の指針」は、2001年に発行されました。阪神淡路大震災がきっかけということもあり、この規格が指すリスクは大震災を含んだ幅広いものを想定しています。

過去問では、「JIS Q 2001:2001に規定されたリスク算定の定量的評価を、組織のセキュリティ対策の優先度を検討するリスク分析に適用したものはどれか。」として、「被害が発生する確率と被害額で評価する。(H21AP秋午前問41)」と述べられています。

(3)リスク所有者

リスク所有者とはなんでしょうか。

情報漏えいをしそうなリスクを持っている、あぶない社員ではありません。リスクに関して責任や権限を持って対処していく人になります。経営層などの権限を持った人が該当します。

過去問(H29秋SG午前問8)では、「JIS Q 27000:2014 (情報セキュリティマネジメントシステムー用語)では,リスクを運用管理することについて,アカウンタビリティ及び権限をもつ人又は主体を何と呼んでいるか。」という問いの正答がリスク所有者です。