1.脆弱性と脆弱性に関する指標

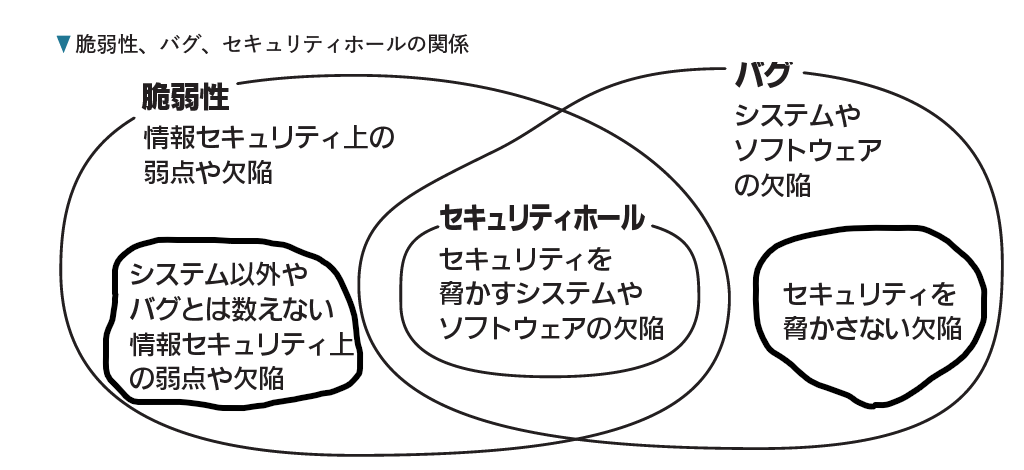

(1)脆弱性とは

他の試験の過去問では、脆弱性に関して、「情報資産に内在して、リスクを顕在化させる弱点(H22AP春AM問41) 」と述べられています。

ただ、一言で弱点と言っても、いろいろあります。たとえば、分かりやすいのがOSなどのバグでしょう。これらはセキュリティパッチを適用して修正します。または、ファイアウォールにて外部からの通信が許可されるというセキュリティホールも脆弱性と言えます。加えて、人が間違えて情報漏えいをしてしまうという人的な脆弱性もあります。

参考ですが、ソフトウェア等脆弱性関連情報取扱基準では、脆弱性を次のように定義しています。

| 1.脆弱性 |

|---|

| ソフトウエア等において、コンピュータウイルス、コンピュータ不正アクセス等の攻撃によりその機能や性能を損なう原因となり得る安全性上の問題箇所。ウェブアプリケーションにあっては、ウェブサイト運営者がアクセス制御機能により保護すべき情報等に誰もがアクセスできるような、安全性が欠如している状態を含む。 |

(2)脆弱性の指標

脆弱性というのは、このように、やや抽象的な存在です。これではセキュリティ対策として脆弱性の管理が困難です。そんな抽象的な脆弱性を明確に表すものとして、CVE、CWE、CVSSがあります。情報処理安全確保支援士試験では、問題文に細かいところまで出題されています。内容を覚えるというより、まずは言葉の意味を理解しましょう。

CVE、CWE、CVSSを理解しましょう。

| 指標 | 意味 |

|---|---|

| CVE(Common Vulnerabilities and Exposures) | CVE-西暦年-4桁の通番で表される脆弱性の通番 ※私は「CVE番号」と「番号」まで言うようにしているので、通番であることを覚えやすいです |

| CWE(Common Weakness Enumeration) | 脆弱性の種類(脆弱性タイプ) |

| CVSS(Common Vulnerability Scoring System) | 脆弱性の深刻度を0.0~10.0の範囲で表現 私は「CVSSスコア」または「CVSS値」と「スコア」まで言うようにしているので、スコアであることを覚えやすいです |

❶CVE

・CVE(Common Vulnerabilities and Exposures)とは、野ざらし(exposure)になったCommon(共通の)Vulnerabilities(脆弱性)という意味で、脆弱性の通番です。CVE-西暦年-4桁の通番で表されます。

・たとえば、H26年に話題になったOpenSSL の脆弱性は「CVE-2014-0160」が振られています。

(旧リンク)https://www.ipa.go.jp/security/ciadr/vul/20140408-openssl.html

※参考までに、採番は非営利団体のMITRE(マイター)社が実施

・CVEに対してある意味脆弱性のスコアであるCVSSが最大値10で表現されます。

・情報処理安全確保支援士の過去問(H25SC秋午前2問5)では、「JVN (Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCVE(Common Vulnerabilities and Exposures)識別子の説明はどれか」として、「製品に含まれる脆弱性を識別するための識別子である」を正解としています。

・情報処理安全確保支援士の過去問(H28秋SC午後Ⅰ問2)を見てみましょう。

| 〔脆弱性及びその悪用〕 ソフトウェアの脆弱性の情報を組織間で一意に特定し共有できる仕組みが運用されている。例えば,脆弱性が報告されると,[ a ]識別子が付番され,日本国内ではJPCERT/CCなどが公表し注意喚起している。ただし,公表前に悪用されるものもあり,[ b ]脆弱性と呼ばれる[ b ]脆弱性は,特定の組織を狙う攻撃,つまり[ c ]型攻撃でしばしば悪用される。 |

↓

↓

↓

↓

↓

さて、空欄に当てはまる言葉ですが、正解は以下です。

a CVE

b ゼロデイ

c 標的

❷CWE

・CVEと似た言葉に、CWEがあります。タイプミスではありません。別の言葉です。

・IPAでは「共通脆弱性タイプ一覧CWE概説」というページがあります。(https://www.ipa.go.jp/security/vuln/CWE.html)

・ここでは、「CWEでは、SQLインジェクション、クロスサイト・スクリプティング、バッファオーバーフローなど、多種多様にわたるソフトウェアの脆弱性を識別するための、脆弱性の種類(脆弱性タイプ)の一覧を体系化して提供しています。」と述べています。

・例えば、以下のように脆弱性タイプを整理しています。

| 番号 | 脆弱性のタイプ |

|---|---|

| CWE-78 | OSコマンド・インジェクション |

| CWE-79 | クロスサイト・スクリプティング(XSS) |

| CWE-89 | SQLインジェクション |

・情報処理安全確保支援士の過去問(H26年春SC午前2)を見てみましょう。

| 問14 JVN(Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCWE(Common Weakness Enumeration)はどれか。 ア 基本評価基準,現状評価基準,環境評価基準の三つの基準でIT製品の脆弱性を評価する手法 イ 製品を識別するためのプラットフォーム名の一覧 ウ セキュリティに関連する設定項目を識別するための識別子 エ ソフトウェアの脆弱性の種類の一覧 |

↓

↓

↓

↓

↓

ア:次に解説するCVSS

イ:CPE(Common Platform Enumeration)ですが、覚える必要はありません。

ウ:CCE(Common Configuration Enumeration)ですが、覚える必要はありません。

エ:正解選択肢です。 CWEです。

・ここで、JVNについて補足します。JVNはJPCERT/CCとIPAが共同で運用しています。JVNのサイト(http://jvn.jp/nav/jvn.html)では、JVN(Japan Vulnerability Notes)に関して次のように述べています。

| 日本で使用されているソフトウェアなどの脆弱性関連情報とその対策情報を提供し、情報セキュリティ対策に資することを目的とする脆弱性対策情報ポータルサイトです。 |

実際にJVNのサイトをみてみるといいですね。

そうだね。https://jvndb.jvn.jp/index.html にアクセスして、先の「CVE-2014-0160」をみてみよう。JVNは日本が採番し、CVEは米国で採番されるので、番号には違いがあります。ですが、CVEの番号をもとに、CWEや、このあとに解説する深刻度のCVSSなどが記載されています。

❸CVSS

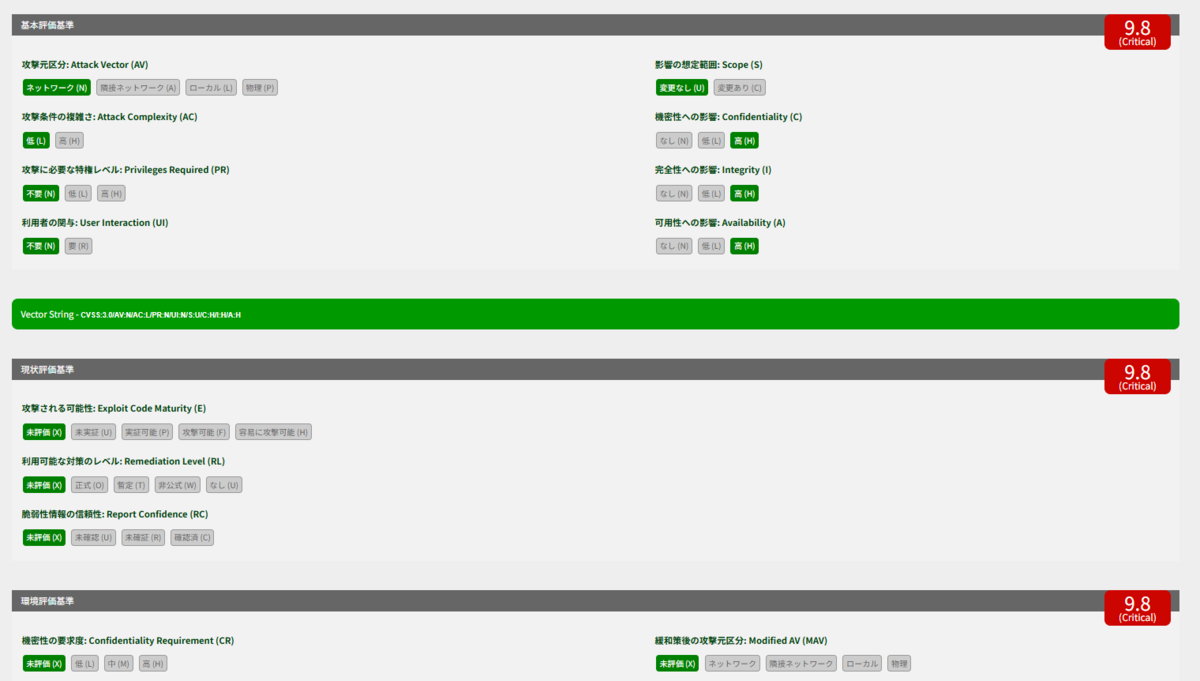

・情報処理安全確保支援士試験の過去問(H25SC春午前2問10)では、CVSS(Common Vulnerability Scoring System) に関して、「基本評価基準,現状評価基準,環境評価基準の三つの基準でIT製品のセキュリティ脆弱性の深刻さを評価するもの」と述べられています。

・CVSSを評価する3つの基準

| 項番 | 基準 | 基準の内容 | 備考 |

|---|---|---|---|

| (1) | 基本評価基準(Base Metrics) | 脆弱性そのものの特性を評価する基準です。 | 時間の経過や利用環境の異なりによって変化しません。 |

| (2) | 現状評価基準(Temporal Metrics) | 脆弱性の現在の深刻度を評価する基準です。 | 脆弱性への対応状況に応じ、時間が経過すると変化します。 |

| (3) | 環境評価基準(Environmental Metrics) | ユーザの利用環境も含め、最終的な脆弱性の深刻度を評価する基準です。 | ユーザ毎に変化します。 |

・以下に、2023年6月14日に出されたIPAからの注意喚起があります。

https://www.ipa.go.jp/security/security-alert/2023/alert20230613.html

・このCVE-2023-27997を、JVNの脆弱性対策情報データベース(https://jvndb.jvn.jp/index.html)で調べてみましょう。

・基本評価基準を見ると、9.8(Critical)です。攻撃元区分が「ネットワーク」なので、インターネットから攻撃される可能性があり、非常に危険と言えます。

・じゃあ、それ以外の基準(現状評価基準、環境評価基準)はどうかというと、実際に見てもらえばわかりますが、「未評価」です。

・情報処理安全確保支援士試験の過去問(H28春SC午後Ⅱ問1)に、CVSSに関する3つの基準について詳しい解説があります。

ポイントとなるところを赤字にしています。

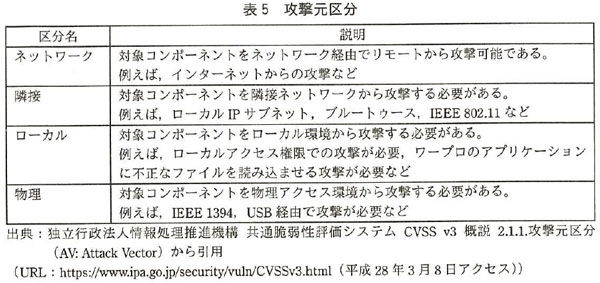

CVSSは,三つの基準で脆弱性を評価する手法である。一つ目は、”基本評価基準”であり,機密性などのセキュリティの特性や,ネットワークから攻撃が可能かといった攻撃元の特性からスコアを算出する。この基準は,時間の経過や環境の違いによるスコアの変化はない。どこから攻撃可能であるかを評価する攻撃元区分を表5に示す。 二つ目は”現状評価基準”であり,攻撃コードの出現有無や対策情報が利用可能であるかどうかを基にした評価基準である。ベンダなどの脆弱性への対策状況に応じ,時間の経過によって変化し,脆弱性を公表する組織が,脆弱性の現状を表すために評価する基準である。 三つ目は”環境評価基準”であリ,ネットワーク環境やセキュリティ対策状況を含め,攻撃元区分の再評価などによって,組織にとっての最終的な脆弱性の深刻度を評価する基準である。 基本評価基準のスコアは脆弱性ごとに定まるが,環境評価基準は脆弱性が存在する情報機器ごとにスコアが異なる。 設問6(1)CVSSについて,ゼロデイ攻撃が可能な脆弱性か否かは,どの評価基準に最も反映されるか。基準名を答えよ。 |

ゼロデイ攻撃は、ベンダなどが脆弱性への対策ができているかに左右されます。よって、「現状評価基準」が正解です。

話が変わりますが、環境評価基準は、

同じ脅威でも、情報機器ごとにスコアが異なるんですね。

そうなんです。その具体例が、この問題にあります。その問題を見てみましょう。

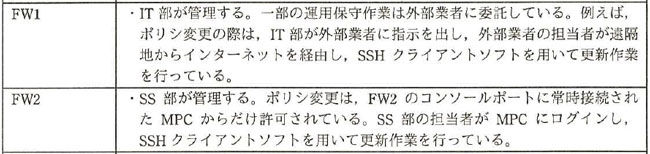

| 問題 |

|---|

(中略) 例えば,図3のFW1とFW2に関する,ある脆弱性が公表された場合,この脆弱性の基本評価基準のスコアに対して,評価時点の現状評価基準のスコアを算出し,最後に,環境評価基準として,FW1とFW2のそれぞれで最終的な深刻度のスコアを算出する。U課長は実際に,FW1とFW2に存在する,ある脆弱性の深刻度を算出してみた。この脆弱性は,FWのポリシ更新のコマンド発行において,特定のパラメタを組み合わせると管理者権限がなくても不正にポリシを更新できるというものである。環境評価基準において, FW1の攻撃元区分は[ c ]であリ,FW2の攻撃元区分は[ d ]であることから,[ e ]のスコアがより高い値を示した。 設問6(2) 本文中の[ c ]~[ e ]に入れる適切な字句を答えよ。[ c ],[ d ]は表5中の区分名から選び,[ e ]は"FW1"又は"FW2"のどちらかで答えよ。 |

↓

↓

↓

↓

↓

先ほどの表5をもとに、空欄[ c ],[ d ]を考えます。FW1は、「外部事業者の担当者が遠隔地から(中略)更新作業を行っている」とありますから、cの区分名は「ネットワーク」です。

FW2は、「コンソールポートに常時接続されたMPCからだけ許可」とありますから、dの区分名は「ローカル」です。攻撃の難しさを考えると、ネットワーク経由で攻撃が可能なFW1の方が危険です。よって、eにはFW1が入ります。

【解答例】

c:ネットワーク

d:ローカル

e:FW1

脆弱性は「弱点」であって、それだけで必ず攻撃に直結するわけではありません。たとえば自動車のドアに1cmの隙間があるとします(これが基本評価基準の基本値です)。この隙間そのものは確かに弱点ですが、それだけでは誰でも簡単に車内に入れるわけではありません。しかし、その隙間を突くための開錠ツールが攻撃者によって開発され、広く出回れば一気に危険度は上がります。つまり現状評価基準の現状値というのは、攻撃ツールの有無や攻撃のしやすさなどによって変わるのです。さらに、もしその車が警備員のいる立体駐車場に停めてあれば、実際の被害はほとんど起きません。つまり、基本値だけでリスクの判断はできないのです。

■CVSS v4.0

・2023年11月に、最新バージョンとしてCVSS v4.0がリリース

・細かい変更点がいくつかあるが、それを理解するのは大変。たとえば、「現状評価基準」が「脅威評価基準」という名に変更

(3)CVSSに変わる新しい指標

・最近ではCVSSではなく、SSVCやVPRなどの指標が使われています。

・なぜなら、CVSSは、単にどれくらい危険な脆弱性かという深刻度しか表しません。なので、すぐに高いスコアになり、CVS7.0以上の脆弱性なんて大量にあります。ですが、実際にその脆弱性に対して攻撃可能かなどは別問題です。攻撃を成立させるエクスプロイトコードが存在するかなどが大事になってきます。

❶VPR

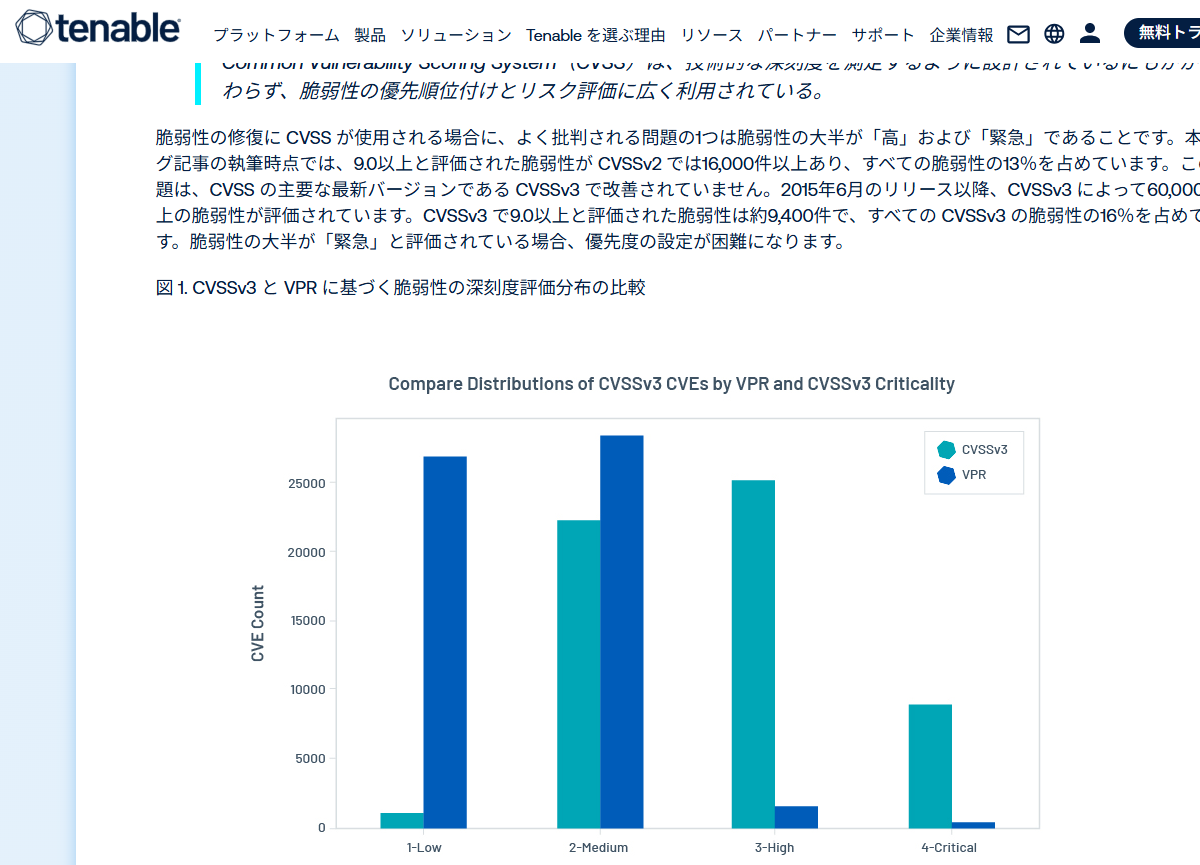

例として、Tenable社のVPR(脆弱性のリスクスコア)とCVSSの比較を紹介します。

| 比較項目 | VPR(Vulnerability Priority Rating) | CVSS(Common Vulnerability Scoring System) |

|---|---|---|

| 作成元 | Tenable独自 | オープン標準(FIRSTという国際団体が管理) |

| 目的 | 「今、本当に優先して対応すべきか」を判断するため | 「脆弱性そのものの危険度」を客観的に評価するため |

| 更新頻度 | 毎日更新(リアルタイム性あり) | 基本は一度決まると固定(CVSSv3など) |

| 反映される情報 | -攻撃が実際に行われているか(リアル攻撃情報) -エクスプロイトコードが存在するか -マルウェアで悪用されているか -脆弱性そのものの内容 |

-脆弱性の技術的な内容だけ (例:認証不要、リモート実行可能、など) |

| スコア範囲 | 0.1~10 | 0.0~10.0 |

| スコアの意味合い | 「ビジネス上の対応優先度」 | 「脆弱性の理論上の重大さ」 |

・スコアに関してはここに説明があります。

・VPRが表示される。機械学習でSNSなどの結果も反映し、本当に危険であるかがわかりやすい。CVEに比べ、VPRだと場合によって、数%程度にまで絞れる

(出典:https://jp.tenable.com/blog/what-is-vpr-and-how-is-it-different-from-cvss)

❷KEV(Known Exploited Vulnerabilities)

・実際にエクスプロイトが観測されたCVE(Common Vulnerabilities and Exposures)をまとめたデータベース

・CVSSスコアに関係なく、「現実に攻撃に使われているか」を重視

・目的は、すでに悪用が確認された脆弱性に対し、迅速な対応を促すため

・管理機関は、CISA(米国国土安全保障省・サイバーセキュリティ局)

❸EPSS

・EPSSはVPRに近いので、似たようなものだと考えてください。

・EPSS(Exploit Prediction Scoring System)はFIRST(Forum of Incident Response and Security Teams)が作ってる脆弱性のスコアです。

・例えばExploit(脆弱性を実証する攻撃コード)の公開状況、過去の攻撃傾向、脆弱性の技術的特徴、攻撃の難易度などの要因を分析し,0から1までのスコアで表します。

・今後30日以内に脆弱性が悪用される度合いを表します。参考情報ですが、例えばEPSS値が0.1(10%)の場合,その脆弱性が30日以内に悪用される確率は10%ということです。※天気予報と同じで、当たるかは別ですが・・・。

・EPSSに、CVSSは反映されていません。

でも、CVSSの現状値なら、現在のリスクを反映しているから、EPSSと同様では?

現状値 (Temporal Metrics) は、ほとんどの場合、公開されていません(先に示した通りです。)評価が難しいので、JVNやNVDなどでは、基本値だけを示すケースがほとんどです。なので、自社で現状値の評価をする必要があるのです。

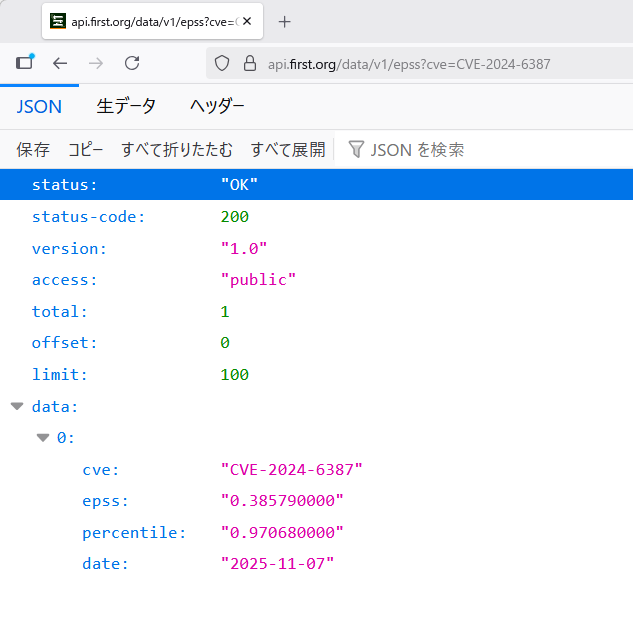

・例えば,脆弱性PB-1(CVE-2024-6387)であれば,ブラウザのアドレスバーに「https://api.first.org/data/v1/epss?cve=CVE-2024-6387」入力します。

結果はJSON形式で表示されます。

これを見ると、2025年11月7日時点のEPSSは約0.386です。ちなみに、2025年10月17日時点のEPSSは約0.365でした。日々変化していることがわかります。

■過去問(R7春SC午後問2)を見てみましょう。

Q1.

| [問題文] Eさん:1次評価では,基本値とExploit Prediction Scoring System (EPSS)値を用います。EPSS値の代わりにCVSSv3の現状値を用いる方法もありますが,⑤現状値とEPSS値を比べると、現状値は手間が掛かり、EPSS値は手間が掛からないとされています。 [設問] 設問5(1)本文中の下線⑤について,現状値は手間が掛かる理由とEPSS値は手間が掛からない理由を,それぞれ40字以内で答えよ。 |

↓

↓

↓

↓

↓

↓

【解答例】

現状値:攻撃コードなどの情報を多くの公開サイトにある情報から判断する必要があるから

EPSS値:FIRSTのサイトで公開されている値をそのまま使えばよいから

Q2.続きをみましょう。

| 【問題文】 J課長:なるほど。では,そのしきい値に設定してみて,対応すべき脆弱性に漏れが出るなどの問題があれば,しきい値を見直すことにしよう。 Eさん:はい。分かりました。 J課長:あとはEPSS値を用いた脆弱性評価について,しきい値の見直し以外にも,[ l ]を継続的に行うことで被害を防ぐ助けになるだろう。 Eさん:分かりました。 J課長:ところで, Webアプリ診断では,見つかった脆弱性のEPSS値が報告されないことが普通だが,どのように評価するのか。 【設問】 設問5(2)本文中の[ l ]に入れる適切な字句を、15字以内で答えよ。 オリジナル問題:最後の一文、なぜEPSS値が報告されないのか? |

↓

↓

↓

↓

↓

↓

【解答例】

・設問5(2):EPSS値の監視

※EPSS値は、FIRST が公開していて、スコアは日次更新される。つまり、急に高くなる可能性がある。

・オリジナル問題:M社が開発したWebアプリケーション(例えば業務アプリケーション)の脆弱性に対し、CVE番号が割り当てられることはありませんし、FIRSTがEPSS値を評価することはありません。

(4)【試験に関係なし】脆弱性関連の体験学習ツール

❶脆弱性体験学習ツールAppGoat

情報処理安全確保支援士を運営しているIPAが、脆弱性体験学習ツール AppGoatを開発し、公開されています。

ちょっとやってみましたが、かなり作りこまれていて、本格的です。

Webサーバを立てるなどの手順を踏む必要があり、それほど手軽とは言えませんが、ほとんどがスクリプト化されているので、数分で体験までこぎつけることができます。

脅威および攻撃手法を実際に体験するいい機会です。皆さんもお試し下さい。

http://www.ipa.go.jp/security/vuln/appgoat/index.html

❷XSS-GAME

Googeが公開しているXSSのゲームというか、簡易学習サイトがあります。

https://xss-game.appspot.com/

フォームに何かを入力して、脆弱性を見つけるものです。Hintがあるので、押して行くといいでしょう。

体験するにはちょうどいいと思います。

❸OWASP BWA

学習用の脆弱性があるサイトとして、OWASP BWAがあります。

(旧リンク)https://www.owasp.org/index.php/OWASP_Broken_Web_Applications_Project

BWAとは、Broken(壊れた)WebApplicationです。

使い方などは、ネットに落ちていますので、興味がある方は是非

2.脆弱性管理

(1)脆弱性管理とは

・CSIRTが実施する業務として、実際の情報漏洩事故の対応をするようなインシデント対応以外に、脆弱性管理という業務がある。

・たとえば、Webサーバに関する重大なセキュリティの脆弱性が発見された場合、攻撃ツールが存在すると不正侵入される恐れがある。よって、システムのバージョンを把握し、脆弱性が無いかを確認し、脆弱性が発見されたらすぐにパッチ適用などの対応を行う必要があるのだ。

(2)脆弱性管理の流れ

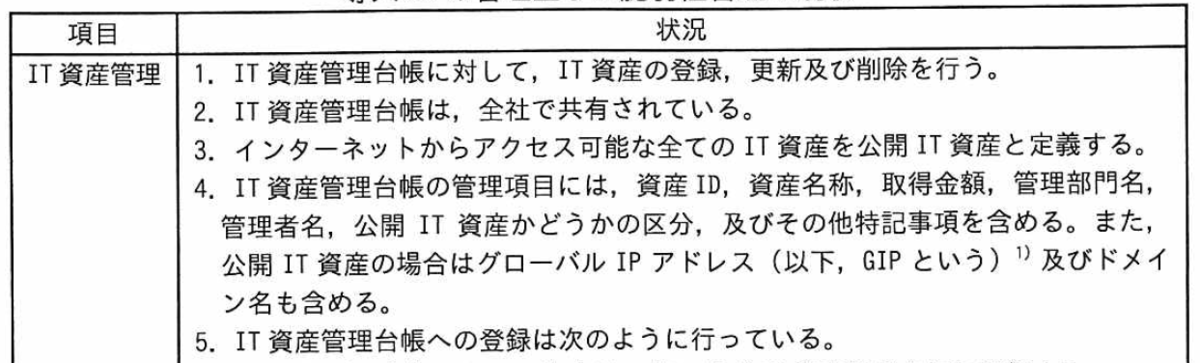

・R7年SC春午後問2の表1には、脆弱性管理の内容が具体的に記載されています。(設問の内容を反映しています)

| 脆弱性管理 | 1.情シ部が IT資産管理台帳にあるソフトウェアについて,重要な脆弱性情報が発表されていないかを継続的に確認する。 2.情シ部が,脆弱性のニュースで話題になった脆弱性情報全てを全部門に連絡している。 3.該当ソフトウェアを保有する管理部門に対策の優先度を連絡し,対策実施を確認する。 |

・上記とも基本的には同じですが、脆弱性管理の流れは以下です。

(❶情報資産の管理)

組織内で保有している情報資産の名称、ホスト名、IPアドレス、ソフトウェアのバージョンを把握

(出典:R7年SC春午後問2の表1) |

❷脆弱性情報の収集

IPAの「重要なセキュリティ情報」、ニュースサイトなどを通じて、脆弱性情報を収集します。必要に応じて、Tnableなどの脆弱性管理ツールを使う場合もあります。

(❷’)脆弱性診断

脆弱性があるかを判断するために、脆弱性診断をする場合があります。R7年春SC問2でも、セキュリティ診断によって脆弱性を発見しました。脆弱性診断(セキュリティ診断)に関しては、こちらを参照ください。

❸深刻度評価

情報資産に対する脆弱性を特定し、その脆弱性のリスク(深刻度)を評価する。たとえば、管理用ポートに対する脆弱性があったとしても、その管理ポートを外部に公開していなければ、自社にとってのリスクは大きく下がります。

❹脆弱性情報の配信

※組織によって有り無しがあります。また、❸の深刻度評価と順番が前後する場合もあります。

・収集した情報を各組織(システム主管)に配信します。

・資産状況を把握していると、その資産に適合した脆弱性を配信できるのですが、正確な把握をしていないと、リスクがあるものは全て流すことになってしまいます。受け取る側も、「適合しない」脆弱性を大量に受け取ることになり、負荷が高くなります。

・場合によっては、配信したものに対して、適合するかや対処したかまでの報告を求める組織もあり、管理負荷が高くなる。

❺措置の実施

パッチをあてたり、WAFで防御したり、そのPCを切り離すなどの対処をします。

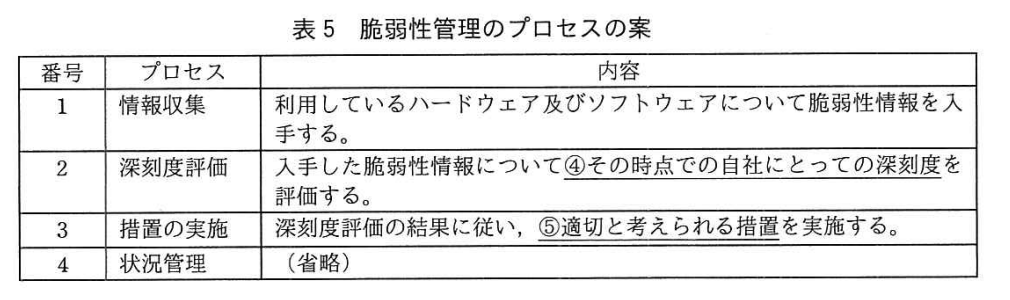

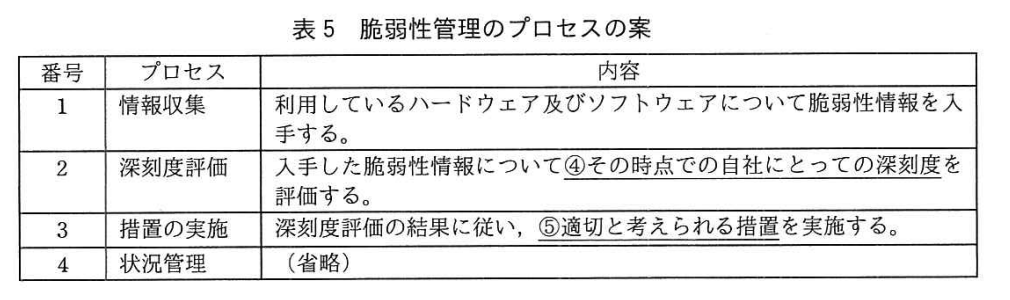

・過去問(R1秋SC午後2問2)では、脆弱性管理のプロセスの案として、以下が示されている。

・情報処理安全確保支援士の過去問(R3春SC午後2問2)で、脆弱性管理の例をみてみよう。

| 脆弱性管理の例(R3春SC午後2問2) |

|---|

| (ア)4日に1回以上の頻度で脆弱性情報を収集する。 (イ)(ア)で収集した脆弱性情報を基に,脆弱性が悪用される可能性を評価する。 (ウ)(イ)で,悪用される可能性が高いと判断した場合は,悪用されたときのN社のシステムヘの影響を評価する。 (エ)(ウ)の評価の結果,対応が必要であると判断した場合は,対応方法,対応の優先度,対応期限を決定する。 |

(3)SBOM(Software Bill of Materials)

・SBOM(Software Bill of Materials:ソフトウェア部品表)は、フルスペルにあるように、システムや製品のソフトウェアの部品を一覧化したリストです。

現在のシステムというのは、オープンソースのソフトウェアも含め、複数のソフトウェアの部品で構成されています。そして、その中の一つの部品に脆弱性があっても、それによってサーバが乗っ取られるなどの重大な被害につながることもあります。

・たとえば、2021年12月にログを出力するためのソフトウェア(Apache Log4jまたはLog4Shell)で重大な脆弱性が見つかりました。ですが、Log4Shellは単なる一つの部品しかありません。ですので、Log4Shellの脆弱性があるのかに気づかず、対策の遅れにもつながりました。ソフトウェアの部品を一覧化したリストがあれば、その脆弱性の存在に気づけたのです。

・SBOMによる管理の重要性が高まっていますが、実際にそれを運用できるかは別の話です。実際の現場では、脆弱性のツールなどを入れないと厳しいでしょう。ただ、情報処理安全確保支援士試験対策としては、SBOMは有効というスタンスであるべき、SBOM利用の利点をしっかりと理解しておきましょう。

・過去問(R7春SC午後問1)を解いてみましょう。

| [設問文] SBOMを利用すると、⑥将来、脆弱性管理がしやすくなります。 [設問] 設問4 本文中の下線⑥について、脆弱性管理がしやすくなり理由を、具体的に答えよ |

↓

↓

↓

↓

↓

問題文にSBOMの説明は特にありませんでした。自分の知識で答えます。

解答例:利用しているソフトウェアやそのバージョンが明確になり、脆弱性の影響有無を容易に把握できるから

(4)診断へのツールの活用

ASMのようなツールもそうですが、R7春SC午後問4設問3にあるようなツールの活用も有効です。

| (1)本文中の下線②について,調査方法を,40字以内で具体的に答えよ。 →ポートスキャン (2)本文中の下線③について,調査方法を,40字以内で具体的に答えよ。 →脆弱性スキャナー (例)Nessus、FutureVulsなど |

(5)情報処理安全確保支援士の過去問

❶過去問(R1秋SC午後2問1)

脆弱性管理のプロセスに関する出題がある。

| 過去問(R1秋SC午後2問1) |

|---|

| 運用プロセスでは,自社内で使用している実行環境の脆弱性情報の収集を強化することにした。その際,④収集する情報を必要十分な範囲に絞るため、情報収集に先立って必な措置を取ることにした。また,脆弱性情報が報告された際,社内で[ き ]を実施する。これによって,脆弱性修正プログラム(以下,パッチという)を適用すべきであると判断した場合,検証環境でパッチを適用し[ く ]を行った上で,問題がなければ,本番環境にパッチを適用する。ただし,検証環境を準備する必要がある。 設問3 (2) 本文中の下線④の必要な措置とは何か。 60字以内で述べよ。 (3) 本文中の[ き ],[ く ]にに入れる適切な字句を解答群の中から選び,記号で答えよ。 解答群 ア CVSSによる脆弱性アセスメント イ TTX ウ 回帰テスト エ ストレステスト オ パッチの作成 (4) 図6中の[ け ],[ こ ]に入れる適切な字句をそれぞれ5字以内で答えよ。 |

↓

↓

↓

↓

↓

■解答例

設問3(2)S社のシステムを構成する実行環境のバージョン情報を把握して,その情報を常に最新にしておくこと

【解説】

脆弱性に関しては、攻撃を受けるソフトのバージョンが具体的に指定される場合があります。バージョンを把握しておいて、自社のシステムがそれに該当するかを確認すれば、効率的です。

(3) き :ア →CVSSによる脆弱性アセスメント

く :ウ →回帰テスト

【補足】

回帰テスト(リグレッションテスト)について補足すると、過去問(H26秋FE午前問49)では、リグレッションテストに関して、「ソフトウェアのテストの種類のうち,ソフトウェア保守のために行った変更によって,影響を受けないはずの箇所に影響を及ぼしていないかどうかを確認する目的で行うもの」と述べられています。

(4) け :レビュー

こ :第三者

❷過去問(R1秋SC午後2問2)

脆弱性管理の問題は、最近は頻出問題になっている。

Cさんは,M部長と相談し,今後は,システム部が工場内で使われる機器について脆弱性管理を指導することにした。具体的には,システム部が脆弱性管理のプロセスを規定し,各部門に順守してもらうことにした。Cさんが考えた脆弱性管理のプロセスの案を表5に示す。 脆弱性管理のプロセスは,将来,A社のセキュリティ規程に取り入れる。 設問6 〔課題3の解決〕について、 (1)、 (2)に答えよ。 (1)表5中の下線④について,この値はどれか。解答群の中から選び,記号で答えよ。 解答群 ア CVE イ CVSS環境値 ウ CVSS基本値 エ CVSS現状値 オ CWE (2)表5中の下線⑤について,図5中の業務サーバのソフトウェアにネットワーク経由での遠隔操作につながる可能性がある深刻度の高い脆弱性が見つかった場合に, A-NETへの被害を防ぐために適切と考えられる措置の例を二つ挙げ,それぞれ25字以内で具体的に述べよ。 |

補足します。(2)に関しては、「とあるソフトウェアに深刻度の高い脆弱性が見つかった場合」の対処を考えるというシンプルな設問と考えてください。

↓

↓

↓

↓

↓

【解答例】

設問6(1) イ → CVSS環境値

(2) ・当該脆弱性に対応したパッチを適用する。

・脆弱性をもつソフトウェアの利用を停止する。

❸過去問(R7春SC午後問4)

■設問4(4)の改善点

項番1:「サーバに導入したSWの脆弱性情報」→「サーバ上のソフト」に限られるので、「IT資産管理台帳にある」に変更

項番2:「全部門に連絡している」→「連絡する」だけでは対処できたかがわからない。「対策実施を確認する」ところまでやるように変更