1.DoS攻撃

❶DoS攻撃

DoSはDenial of Servicesで,「Services (サービス)のDenial(拒否)」という意味ですね。サーバなどに攻撃をして、サービスを提供できないようにすることです。

❷DDoS攻撃

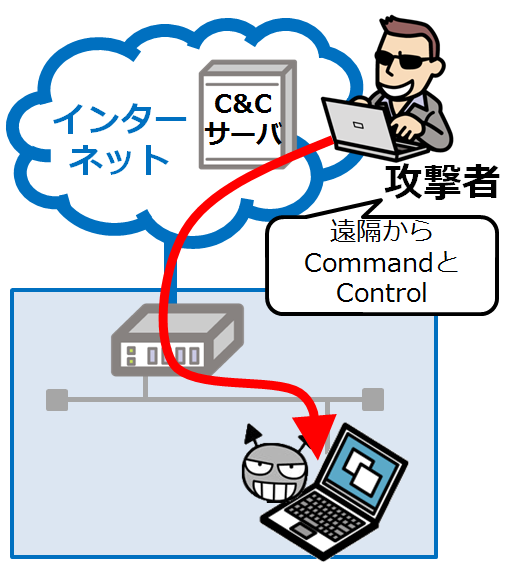

DDoS攻撃のDはDistributed(分布させた)。よって、DDoS攻撃という言葉のとおり、複数に分布された攻撃マシンから一斉にDoS攻撃を行うことです!

試験センター(IPA)のサイトでは、「サービス運用妨害(DoS)」として記載されています。詳しい内容が載ってますので、一度見ておくとよいでしょう。

(旧リンク)http://www.ipa.go.jp/security/vuln/vuln_contents/dos.html

| 過去問(H21春IP問68) |

問68 サーバに対するDoS攻撃のねらいはどれか。

ア サーバ管理者の権限を奪取する。

イ サービスを妨害する。

ウ データを改ざんする。

エ データを盗む。 |

↓

↓

↓

↓

↓

正解はイである。

容易に分かったことであろう。

今はFWやIPSで止められるから、

DDoS攻撃なんて、実質無理では?

たしかに、Ping爆弾などのDos攻撃はFWやIPSである程度止めることができる。しかし、本当に止めることは難しい。UTMではなく、本格的なDDoS対策機が求められるだろう。

というのも、何かで話題になると、あるサーバにアクセスが集中してサーバがダウンする。これはDoS攻撃なのか。そうではない。普通に皆がアクセスするように攻撃してしまえばいいのだ。

情報セキュリティ白書2011(独立行政法人 情報処理推進機構)には、「2009年7月、韓国及び米国のWebサイトに大規模なDDos攻撃が行われ、多くのWebサイトがアクセス不能な状態に陥った。(中略)標的となったサイトへのアクセスのほとんどは、「Webページの表示要求」といった、ごくありふれたものであった」と述べられている。これはF5攻撃とも言われる。

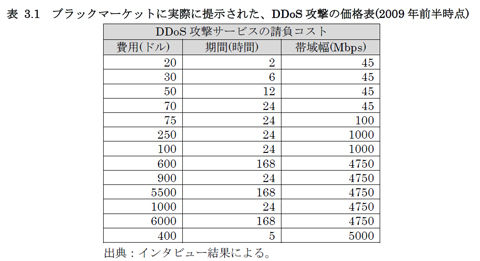

しかもである。上記の白書にも記載があるが、DDoS攻撃が、闇では時間単位で売られてるのである。しかも安い。

たとえば、1万円ほど払えばかなりのDoS攻撃が仕掛けられる。それをもとに1000万円をゆすることができたら、いい商売になってしまう。実際、お金を受け取ろうとするとTVドラマの身代金と同じように、受け取るのが大変だから、そう簡単ではないだろうが。

また、DDoS攻撃によって、サーバがダウンするというのは、商用サービスを提供している企業にとっての影響は計り知れない損害です。

同時に、Webサーバを運用しているシステム管理者への影響も大きなものです。社内のあちこちからのクレームや問合せによるDDoSで、業務はストップするし、精神的にもつらいことだと思います……。

ムや問合せによるDDoSで、業務はストップするし、精神的にもつらいことだと思います……。

❸マルチべクトル型DDoS攻撃

マルチ(複数)のベクトル(方向)からのDDoSという意味で、複数仕組みのDDoSを組み合わせると考えてほしい。同じ攻撃を複数の場所から仕掛けるのではなく、通常のDDoSに、スロー系のDDoSを組み合わせたりする。

過去問をみてみよう。

| 過去問(R1秋SC午前2) |

問13 マルチベクトル型DDoS攻撃に該当するものはどれか。

ア DNSリフレクタ攻撃によってDNSサービスを停止させ,複数のPCでの名前解決を妨害する。

イ Webサイトに対して, SYN Flood 攻撃とHTTP POST Flood 攻撃を同時に行う。

ウ 管理者用IDのパスワードを初期設定のままで利用している複数のIoT機器を感 染させ,それらのIoT機器から, WebサイトにUDP Flood 攻撃を行う。

エ ファイアウォールでのパケットの送信順序を不正に操作するパケットを複数送信することによって,ファイアウォールのCPUやメモリを枯渇させる。 |

↓

↓

↓

↓

↓

正解は イ

| 過去問(H30秋SC午前2) |

問4 マルチベクトル型DDOS攻撃に該当するものはどれか。

ア 攻撃対象のWebサーバ1台に対して,多数のPCから一斉にリクエストを送ってサーバのリソースを枯渇させる攻撃と,大量のDNS通信によってネットワークの帯域を消費させる攻撃を同時に行う。

イ 攻撃対象のWebサイトのログインパスワードを解読するために,ブルートフォースによるログイン試行を,多数のスマートフォンやloT機器などの踏み台から成るポットネットから一斉に行う。

ウ 攻撃対象のサーバに大量のレスポンスが同時に送り付けられるようにするために,多数のオープンリゾルバに対して,送信元IPアドレスを攻撃対象のサーバのIPアドレスに偽装した名前解決のリクエストを一斉に送信する。

エ 攻撃対象の組織内の多数の端末をマルウェアに感染させ,当該マルウェアを遠隔操作することによってデータの改ざんやファイルの消去を一斉に行う。 |

↓

↓

↓

↓

↓

正解は ア

2.IPスプーフィング(spoofing)

| 過去問(H18年SV問41より引用) |

問41 IPスプーフィング(spoofing)攻撃による,自ネットワークのホストへの侵入を防止するのに有効な対策はどれか。

ア 外部から入るTCPコネクション確立要求のパケットのうち,外部へのインターネットサービスの提供に必要なもの以外を阻止する。

イ 外部から入るUDPパケットのうち,外部へのインターネットサービスの提供や利用したいインターネットサービスに必要なもの以外を阻止する。

ウ 外部から入るパケットが,インターネットとの直接の通信をすべきではない内部ホストのIPアドレスにあてられていれば,そのパケットを阻止する。

エ 外部から入るパケットの発信元IPアドレスが自ネットワークのものであれば,そのパケットを阻止する。 |

↓

↓

↓

↓

↓

spoofとは「だます」という意味ですね。

つまり、IP SpoofingはIPアドレスをだます(偽装する)攻撃ですね!

その通り。IPスプーフィングを利用した攻撃は様々だが、一例として送信元IPアドレスを内部ネットワークに偽装するSmurf攻撃がある。

正解はエ。Smurf攻撃を例にして、エの解説をする。

SmurfはDDoS攻撃の一種。IPパケットにおける送信元IPアドレスは、返信時の宛先IPアドレスになる。そこで、送信元IPアドレスを攻撃したい相手のIPアドレスに設定(偽装)すれば、その相手に攻撃をしかけることができる。

そこで、エのように「外部から入るパケットの発信元IPアドレスが自ネットワークのものであれば」FWなどで止めるのがよい。または、Smur攻撃の場合はルータのdirected-broadcastをフィルタしたりで防止することができる。とはいえ、最近のWindowsパソコンの場合、ブロードキャスト宛のpingには応答を返さないようになっているので、この攻撃を受けにくくなっていまる。

◆参考 ※試験にはでません

Smurfではこの攻撃をブロードキャストで実行するので、ブロードキャストで送信された全端末から一斉に標的のサーバに攻撃をしかけることができる。DDoS攻撃が簡単に行える。Smurfという言葉は、攻撃プログラムの名前に由来する。

3.SYN Flood

(1)SYN Flood

SYN Flood攻撃は、DoS攻撃の一つといえる。過去問(H24SC秋午前2問10不正解選択肢)では、「コネクション開始要求に当たるSYNパケットを大量に送ることによって,攻撃対象のサーバに,接続要求ごとに応答を返すための過大な負荷を掛ける。」とある。

その中身と対処策はH20SV午後1問2に記載がある。

| 過去問(H20SV午後1問2より引用) |

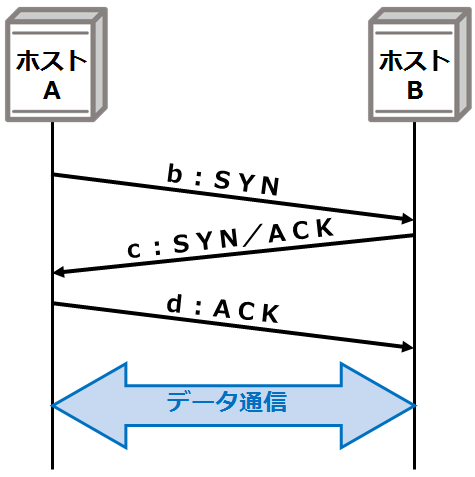

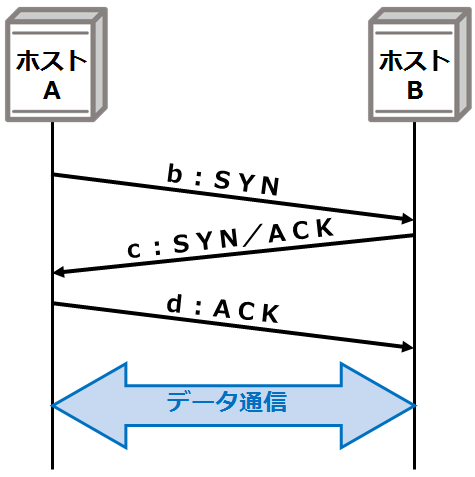

| SYN Flood攻撃は,TCPの接続開始処理をねらった攻撃です。一般に,TCPの接続開始処理は,[ a ]ハンドシェイクと呼ばれる手順を経ることで行われます。ホストAからホストBへの接続開始処理を例に挙げると,まず,ホストAから[ b ]パケットがホストBに送られます。次に,[ b ]パケットを受け取ったホストBから[ c ]パケットが返されます。最後に,ホストAから[ d ]パケットが送られることによって,接続開始処理が完了します。SYN Flood 攻撃は,何らかの方法で,最後の[ d ]パケットがホストBに届かないようにすることで,ホストBに未完了の接続開始処理(以下,ハーフオープンという)を大量に発生させる攻撃です。この結果,①正当な利用者がホストBに接続できなくなったり,接続に時間がかかるようになったりします。 |

なお,多くの場合,[ d ]パケットがホストBに届かないようにするために,[ b ]パケットの[ e ]IPアドレスを詐称する方法が使われています。

設問1 本文中の[ a ]~[ e ]に入れる適切な字句を,それぞれ8字以内で答えよ。

設問2 SYN Flood 攻撃とその対策について,(1)~(3)に答えよ。

(1)本文中の下線①について,正当な接続要求に応答できなくなったり,接続に時間がかかるようになったりする理由を,“資源"という字句を用いて35字以内で述べよ。|

↓

↓

↓

↓

↓

設問1ですが、

これは3ウェイハンドシェークの基本的な動作だから分かります。

正解は以下ですね!

a 3ウェイ b SYN c SYN/ACK d ACK e 送信元

設問2(1)であるが、この答が、まさしくSYN Floodの原理である。

解答例は「大量のハーフオープンによって、ホストBの資源が占有されるから」

サーバがメモリを確保しなければいいのでは?

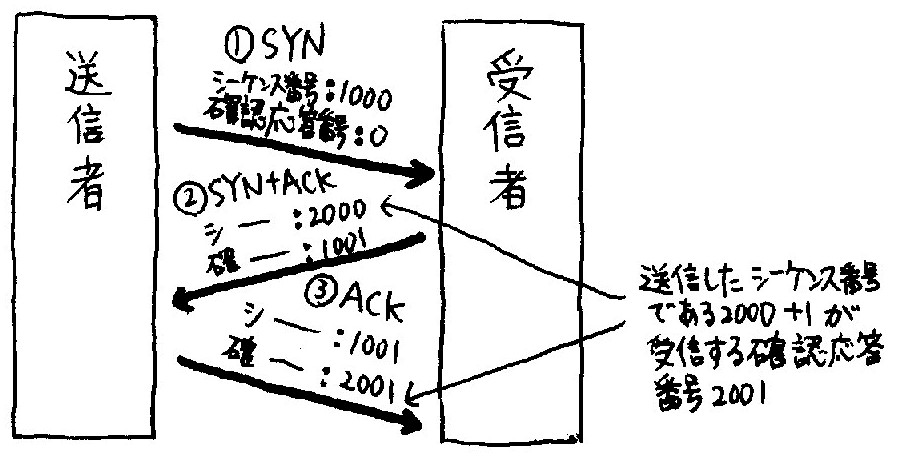

いえ、サーバでのメモリの確保は、仕様として必要です。受信したACKが正しいかを確認するためには、送信したSYN/ACKのシーケンス番号を覚えておく必要があります。

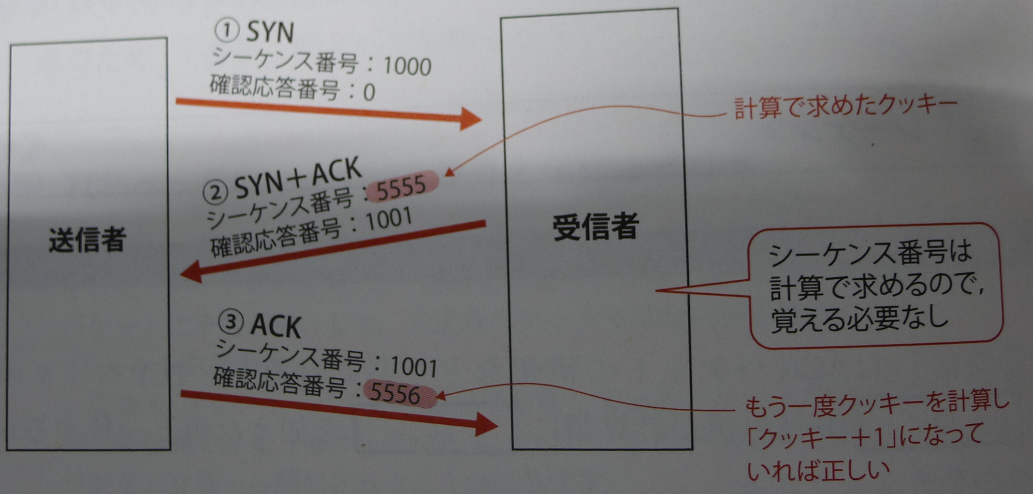

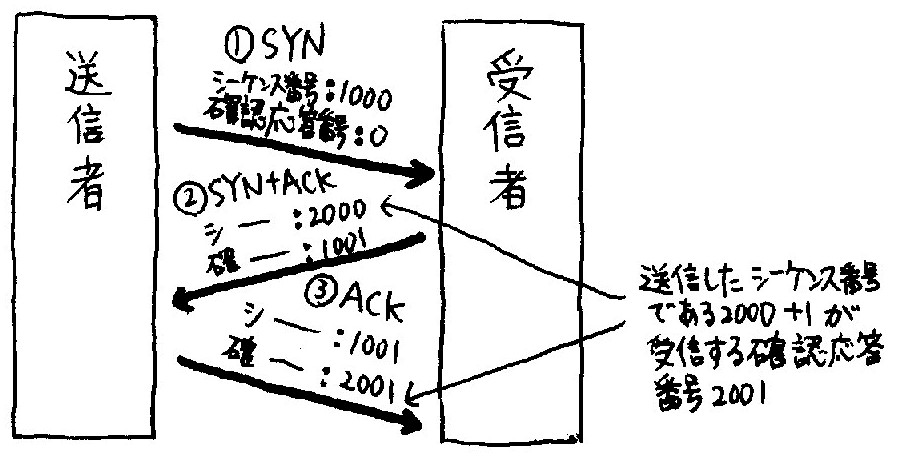

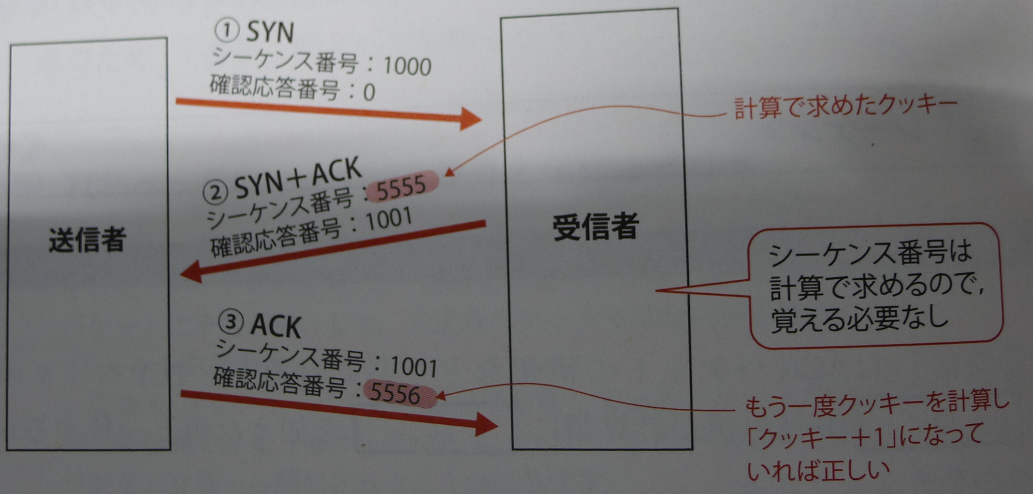

以下は、3ウェイハドシェークにおけるシーケンス番号の様子です。②のSYN/ACKで送ったパケットのシーケンス番号が2000とすると、③のACKの確認応答番号は2000+1で、2001である必要があります。もしこれが違う値であれば、不正なパケットと判断して破棄します。

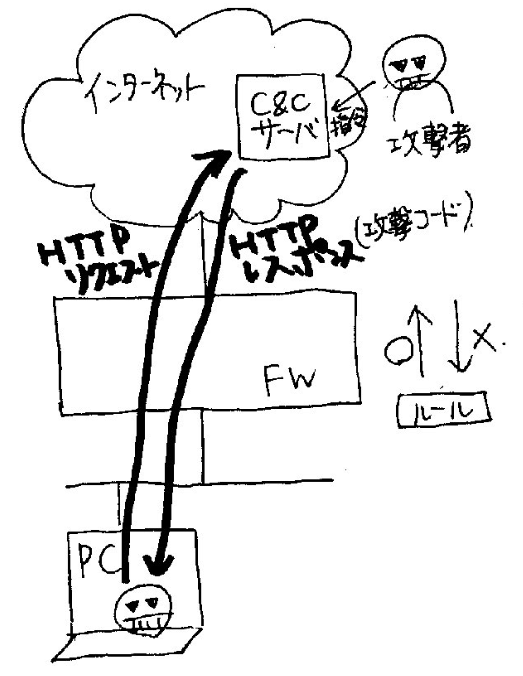

(2)SYN Flood攻撃への対策の困難性

| 【さきほどの問題の続き:H20SV午後1問2】 |

なるほど、それで②パケット量が増えても、Webサーバのアクセスログに記録されているアクセス数が増えないわけですね。

(中略)

ハーフオープン状態になっている接続開始処理と同じ送信元IPアドレスからの接続要求を拒否するという方法も考えられますが、③効果が得られないことが多いのです。

【設問】

設問2 SYN Flood攻撃とその対策について,(2)~(3)に答えよ。

(2)本文中の下線②について,その理由を50字以内で述べよ。

(3)本文中の下線③について,その理由を35字以内で述べよ。 |

↓

↓

↓

↓

↓

SYN Floodの対策ですが、その困難さが問題になっている。

試験センターの解答例は以下。

(2)TCPの接続開始処理が未完了のものは、Webサーバのアクセスログに記録されないから

(3)同じ送信元IPアドレスを使って接続要求するとは限らないから

じゃあ、対策はどうすればいいのでしょうか?

この問題では、対策の一例が問題文に記載されている。

| 対策の一例(問題文引用) |

| 最近のFWは、ハーフオープン状態の接続がある数に達すると、それ以上の接続開始処理はいったんFWで保留することで、あて先のサーバに接続要求が到達しないようにできます。これによって、SYN Flood攻撃の対象サーバに対して、不正な接続開始処理を抑制することができます |

(3)SYN Flood攻撃への対策 →SYN Cookieによる対策

Syn Flood対策が、いくつか登場している。SYN Cookieである。これは、ハーフオープンの状態を持たない仕組みである。IPAの資料にも、この仕組みが紹介されている。

| SYN flood attack (SYN フラッド攻撃) |

DoS attack (サービス妨害攻撃)のひとつ。標的ホストに対して、TCP のハンドシェイクが確立しない要求パケットを次々に送信し、リソースを浪費させる。この際、送信元の IP アドレスは、身元を隠すために存在しないアドレスに IP spoofing (IP スプーフィング)されることが多い。

従来、対策が難しいと言われていたが、SYN Cookie という対策技術を実装した OS が普及しつつある。例えば Linux 現行 カーネル 2.4 においても SYN Cookie を利用可能である。

[出典:(旧リンク)http://www.ipa.go.jp/security/ciadr/crword.html] |

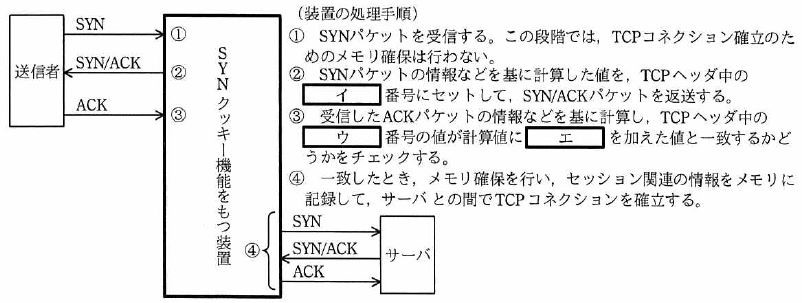

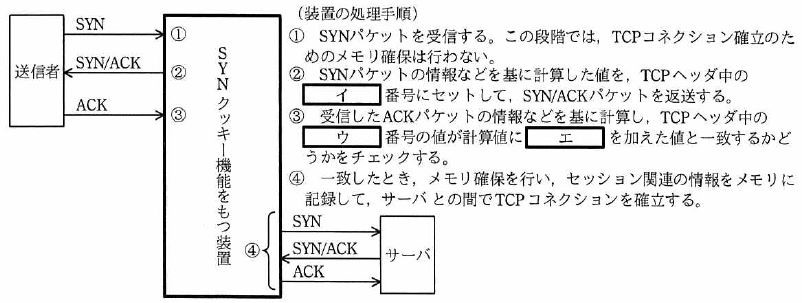

過去問(R1NW午後Ⅱ問2)をみてください。以下はSYNクッキー機能を持つ装置を導入し、サーバからSYNフラッド攻撃を守る仕組みです。SYNクッキーの技術を使っているので、この装置自体もSYNフラッド攻撃によってメモリが大量消費することがありません。

| 過去問(R1NW午後Ⅱ問2) |

SYNクッキー技術を図3に示す。

図3 SYNクッキー技術

図3の方式は,パケット中の該当するコネクションに関連する情報などに,特別な演算によって計算した変換値をクッキーとして,TCPヘッダ中のシーケンス番号に埋め込んで,通信の状態を監視するものである。 |

↓

↓

↓

↓

↓

※空欄イ:シーケンス 空欄ウ:確認応答 空欄エ:1

SYNクッキー技術では、図3の①にあるように、「TCPコネクション確立のためのメモリを確保は行わない」のです。よって、SYN Flood攻撃があっても大量のメモリを消費しません。

送信したSYN/ACKのシーケンス番号を覚えておく必要はないのですか?

はい、不要です。受信したACKパケットの情報をもとに、計算によってシーケンス番号が分かるからです。以下の図をみてください。②のSYN/ACKで送ったパケットのシーケンス番号は、①のSYNの送信元IPアドレスやポート番号などによって計算で求めます。今回はその値を5555としています。

③のACKを受信した際は、もう一度シーケンス番号を計算します。この値に1を足したものが、受信した確認応答番号と一致すれば、正常なパケットと判断できます。

じゃあ、シーケンス番号は全部同じ値になってしまいますね。

攻撃者にバレると思います。

いえ、シーケンス番号を計算するときには、サーバの概ねの時刻(分単位)の値も加えます。なので、時間によって変化します。また、計算式は受信者しか知らないので、シーケンス番号の値の予測も困難です。

4.Smurf攻撃

IPアドレスを偽装した攻撃というのがあるらしいですが、そもそもIPアドレスを偽装して通信はうまくいくのですか?

TCPの通信は、3wayハンドシェイクで送信元との確認処理をするため、基本的にIPアドレスの偽装はできない。

UDPならまあ、可能である。攻撃の場合、3wayハンドシェイクをする必要がない。TCPの接続開始処理をねらった攻撃であるSYN Floode攻撃もその一つ。

そういえば、以前、ルータにping打とうとして192.168.1.254を指定したつもりが、192.168.1.255というブロードキャストを指定したんですよ。そうしたらどうなったと思います?

面白いことやったね。そう。replyがあるはずだ。しかも複数から。これって、pingを192.168.1.0/24のセグメントへの一斉送信ができるので便利だ。

しかし、その応答が一斉にが来たら、ある意味Dos攻撃されてるのと同じだ。もし、これを/8のサブネットで実行したら、莫大な台数からのpingのreplyがあり、送信したマシンはDDos攻撃を受けたような状態になる。これがSmurf攻撃に応用されている。

送信元のIPを偽装し、攻撃したいWebサーバに偽装してこのようなことをすると、WebサーバにDDos攻撃ができる。

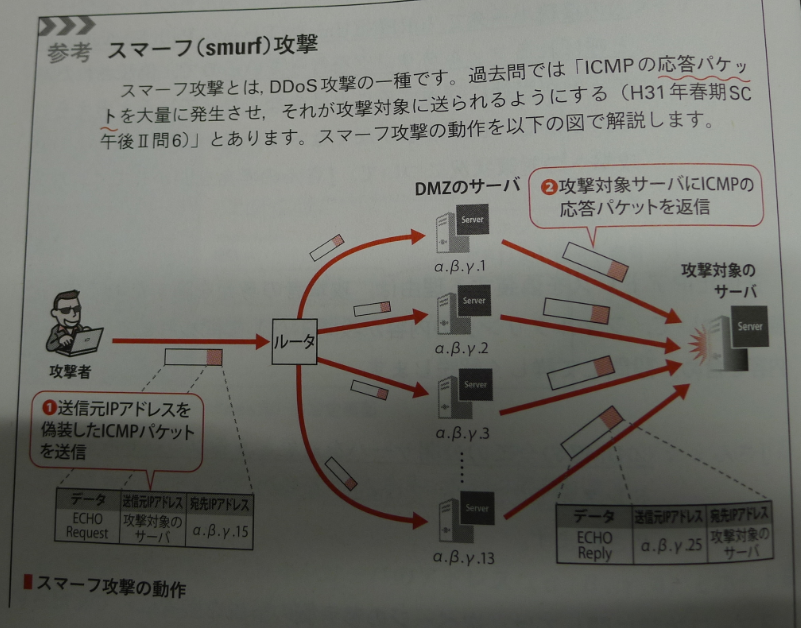

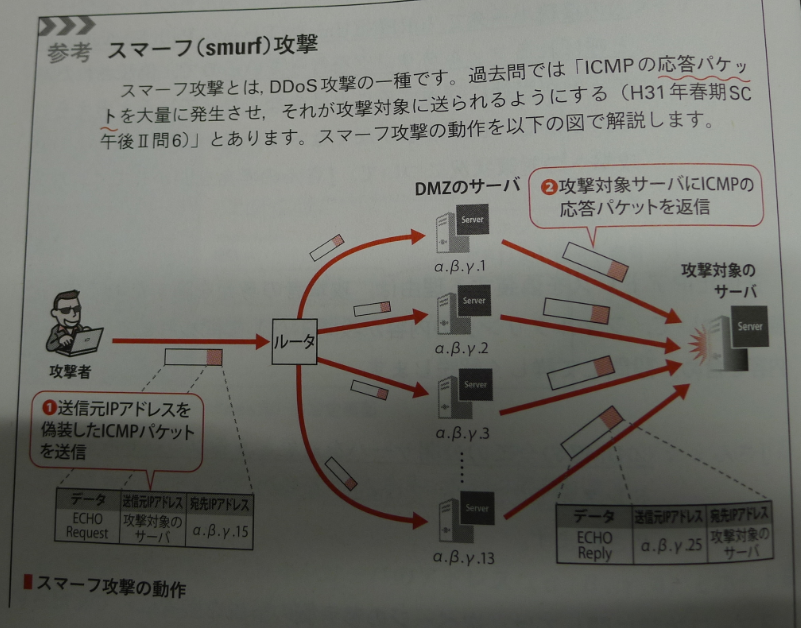

■smurf攻撃

では、DDoS攻撃の一種であるsmurf攻撃について解説する。

情報処理安全確保支援士の過去問では「ICMPの応答パケットを大量に発生させ,それが攻撃対象に送られるようにする(H31春SC午後Ⅱ問6)」とある。

smurf攻撃の動作を以下の図で解説する。

❶送信元IPアドレスを偽装したICMPパケットを送信

このとき、宛先IPアドレスをディレクテッドブロードキャスト(α.β.γ.15)、送信元IPアドレスを攻撃対象のサーバに偽装します。

❷攻撃対象サーバにICMPの応答パケットを返す

ICMPパケットを受信したDMZのサーバは,ICMPの応答パケットを送ります。送信元IPアドレスが偽装されていたので、宛先は攻撃対象のサーバです。こうして、攻撃対象のサーバは,大量のICMPパケットを受信します。

ただし、この攻撃は一般的には成功しない。この過去問にも、「DMZの全ての公開サーバを対象とするブロードキャストアドレス宛てのスマーフ(smurf)攻撃のパケットは,FWでブロックされます。」とある。理由は単純で、FWでそのようなパケットを許可するルールを記載していないからである。

情報処理安全確保支援士の過去問を見てみよう。

| 過去問(H25年春SC午前2問14) |

問14 DoS攻撃の一つであるSmurf攻撃の特徴はどれか。

ア ICMPの応答パケットを大量に発生させる。

イ TCP接続要求であるSYNパケットを大量に送信する。

ウ サイズが大きいUDPパケットを大量に送信する。

エ サイズが大きい電子メールや大量の電子メールを送信する。 |

↓

↓

↓

↓

↓

正解はア

イはSYN Flood攻撃

ウはUDP Flood攻撃

エはMail Bomb(メールボム or メール爆弾)

5.ICMP Flood攻撃

情報処理安全確保支援士の過去問(H24SC秋午前2問10)では、「pingコマンドを用いて同時に発信した大量の要求パケットによって,攻撃対象のサーバに至るまでの回線を過負荷にしてアクセスを妨害する」とある。

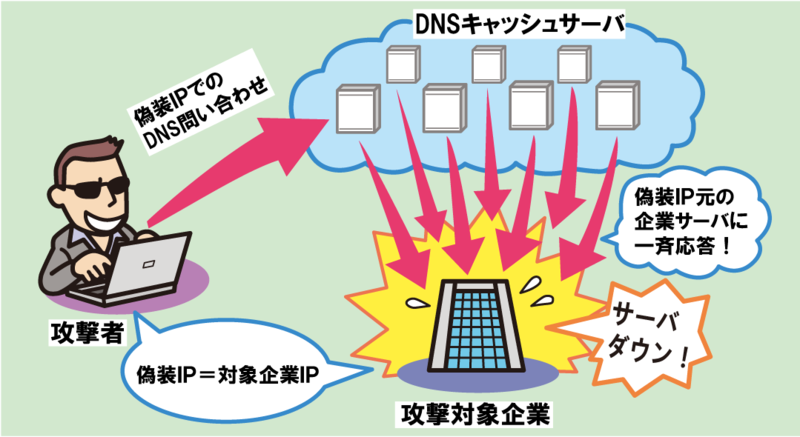

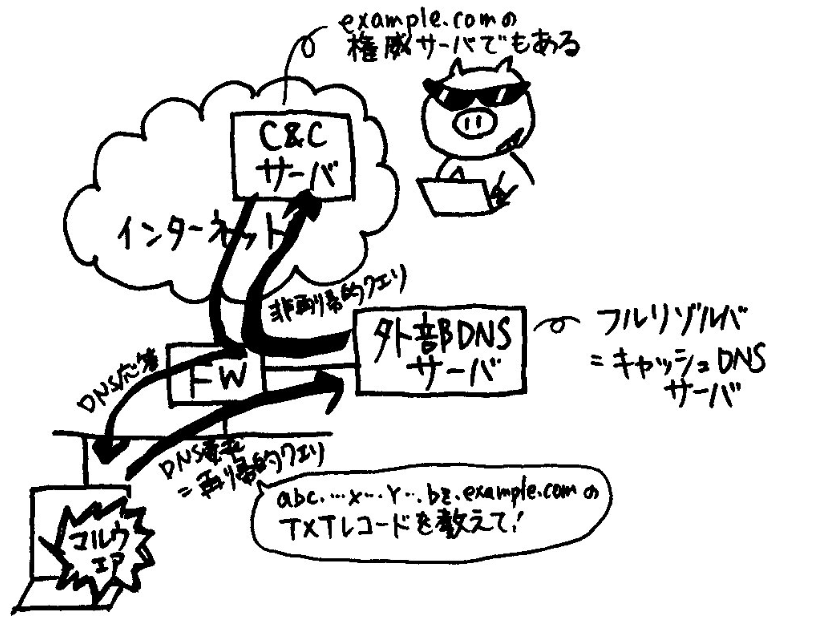

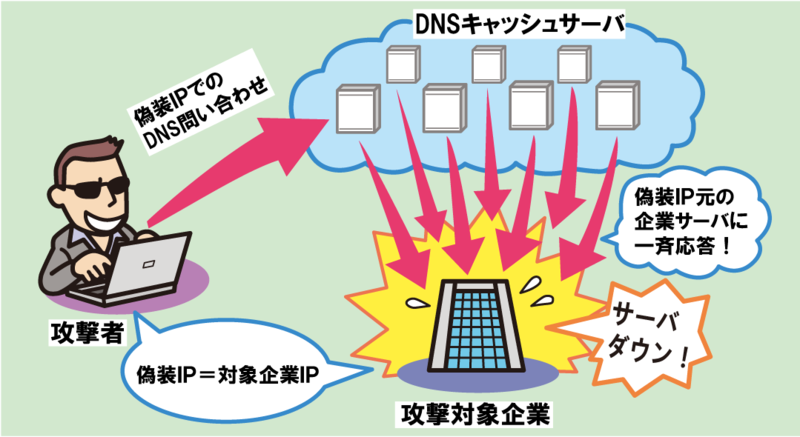

6.DNS reflection(DNS amp)

・reflectionは反射で、ampは増幅器。

・過去問(R3春午後Ⅰ問2)では、「DNSリフレクション攻撃(下線②の解答例)」として、以下の記載があります。

・攻撃者は,送信元IPアドレスを攻撃対象(善意)のサーバのIPアドレスに偽装して,DNSサーバに問合せを送信します。このとき,応答パケットのサイズが大きくなるような問合せを行います。応答パケットの宛先IPアドレスは,攻撃対象のサーバのIPアドレスになり、複数のDNSサーバを使うことで、DDoS攻撃になります。

どうやって応答パケットのサイズを大きくするのですか?

TXTレコードを使います。TXTレコードは、任意の文字を記載できます。なので、大量の文字を記載したレコードを、キャッシュポイズニングによってキャッシュさせます。そのTXTレコードが応答パケットになるように攻撃をするのです。

DNSの問い合わせにて、送信元のIPアドレスを攻撃対象にすることで、DDoS攻撃をしかける。

次の情報処理安全確保支援士の過去問を解いてみよう。

| 過去問(H24SC春午前2) |

問14 DNSの再帰的な問合せを使ったサービス不能攻撃(DNS amp)の踏み台にされることを防止する対策はどれか。

ア キャッシュサーバとコンテンツサーバに分離し,インターネット側からキャッシュサーバに問合せできないようにする。

イ 問合せされたドメインに関する情報をWhoisデータベースで確認する。

ウ 一つのDNSレコードに複数のサーバのIPアドレスを割り当て,サーバヘのアクセスを振り分けて分散させるように設定する。

エ 他のDNSサーバから送られてくるIPアドレスとホスト名の対応情報の信頼性をディジタル署名で確認するように設定する。 |

↓

↓

↓

↓

↓

正解:ア

つまり、そもそも、攻撃者からのDNS問い合わせに回答しなければいい。

| 過去問(H21春SC午後1問1) |

K君 :パケットモニタZには,DNSクエリを伴わないDNSクエリレスポンスが多量に記録されていました。パケットモニタZのログを図3に示します。

-----図3の解説

送信元がDMZ上のDNSサーバのIPアドレスで,宛先がインターネット上のIPアドレスのログが大量に記録されている。

J主任:このようなログは,社内LAN上のPCがDNSクエリを送信するときに自身のIPアドレスを[ b ]のIPアドレスに[ c ]した場合に記録されます。

K君 :不正なDNSクエリが多量にDMZ上のDNSサーバに送りつけられたことで,Webページを閲覧するときの応答が遅くなったのですね。確かに,すべての社内PCからの名前解決を,DMZ上のDNSサーバが担っていますから。

J主任:こういった通信は[ d ]攻撃と呼ばれています。至急,不正なパケットを棄却する設定をすべての部門のルータに適用してください。

K君 :はい,分かりました。

J主任:こうした事象は,ウィルス感染によってよく引き起こされます。

設問1

(2)本文中の[ b ]に入れる適切な字句を解答群の中から選び,記号で答えよ。また,本文中の[ c ]に入れる適切な字句を,5字以内で答えよ。

bに関する解答群

ア DMZ上のDNSサーバ ウ インターネット上

イ DMZ上のWebサーバ

(3)本文中の[ d ]に入れる適切な字句を解答群の中から選び,記号で答えよ。

解答群

ア DNS cache poisoning ウ 総当たり

イ DNS reflection エ ファーミング |

↓

↓

↓

↓

↓

【正解】

bはウ

cは詐称

dはDNS reflection

7.NTPリフレクション攻撃

DNSリフレクション攻撃のNTP版がNTPリフレクション攻撃です。過去問(R3NW午前Ⅱ問17)では、「リフレクタ攻撃に悪用されることの多いサービスの例」として、「DNS、Memcached、NTP」とある。ちなみに、Memcachedは、Webサイトの高速化に用いられるソフトウェアである。mem(メモリ)にcache(キャッシュ)という言葉の通り、ハードディスクより高速なメモリにデータをキャッシュして高速に処理をする。

さて、NTPリフレクション攻撃に戻るが、攻撃者は、送信元IPアドレスを、攻撃対象のIPアドレスに書き換えてNTPの問合せをします。問い合わせを受けたNTPサーバは、攻撃対象のサーバに結果を返します。このとき、monlistというコマンドを利用すると、回答の容量が大きくなります。つまり、攻撃対象サーバに大きなパケットを送るのです。これを、いくつかの踏み台サーバから攻撃対象のサーバに送ることで、DDoS攻撃となります。

情報処理安全確保支援士の過去問(H28秋SC午前Ⅱ問2)を見ましょう。

| 過去問(H28秋SC午前Ⅱ問2) |

問2 NTPリフレクション攻撃の特徴はどれか。

ア 攻撃対象であるNTPサーバに高頻度で時刻を問い合わせる。

イ 攻撃対象であるNTPサーバの時刻情報を書き換える。

ウ 送信元を偽って,NTPサーバにecho request を送信する。

エ 送信元を偽って,NTPサーバにレスポンスデータが大きくなる要求を送信する。 |

↓

↓

↓

↓

↓

ポイントの一つは、送信元を攻撃者のサーバに偽装することです。また、monlistというコマンドにより、レスポンスが大きくなるようにします。

よって、正解はエです。

・過去問(H28秋NW午前Ⅱ)を見ましょう。(H27春SC午前Ⅱ問10も同じ)

問18 NTPを使った増幅型のDDoS攻撃に対して,NTPサーバが踏み台にされることを防止する対策として,適切なものはどれか。

ア NTPサーバの設定変更によって,NTPサーバの状態確認機能(monlist)を無効にする。

イ NTPサーバの設定変更によって,自ネットワーク外のNTPサーバヘの時刻問合せができないようにする。

ウ ファイアウォールの設定変更によって,NTPサーバが存在するネットワークのブロードキャストアドレス宛てのパケットを拒否する。

エ ファイアウォールの設定変更によって,自ネットワーク外からの,NTP 以外のUDPサービスへのアクセスを拒否する。 |

↓

↓

↓

↓

↓

正解:ア

8.EDoS(Economic DoS)

情報処理安全確保支援士の過去問(H26春SC午前2問3)では、「クラウドサービスにおける,従量課金を利用したEDoS(Economic Denial of Service,Economic Denial of Sustainability)攻撃の説明」として、「クラウド利用企業の経済的な損失を目的に,リソースを大量消費させる攻撃」と述べている。

クラウドサービスでは、トラフィック量などが従量課金で支払うケースがある。これをされると、その企業は莫大な請求額が来ることになる。

DDoSの目的の一つは、嫌がらせである。これは、嫌がらせとして十分な効果を発揮することであろう。

9.DNS水責め攻撃(ランダムサブドメイン攻撃)

DNS水責め攻撃(ランダムサブドメイン攻撃)に関して過去問(H29春SC午前Ⅱ問6)では、「オープンリゾルバとなっているDNSキャッシュサーバに対して,攻撃対象のドメインのサブドメイン名をランダムかつ大量に生成して問い合わせ,攻撃対象の権威DNSサーバを過負荷にさせる」と述べられています。

10.DoS攻撃は儲かるの?

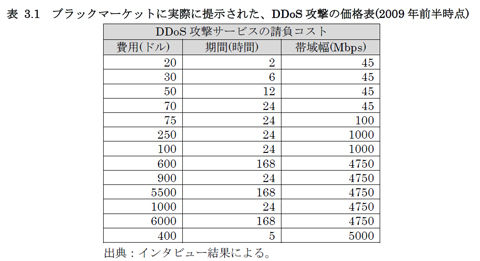

IPAの「サービス妨害攻撃の対策等調査 報告書」に「ブラックマーケットに実際に提示された,DDoS攻撃の価格表(2009年前半時点)」というのがある。(旧リンク)http://www.ipa.go.jp/files/000024437.pdf

以下がその引用である。

45Mbpsを2時間でいくらでしょう?

なんと、20ドル。つまり、2000円以内でこれほどのDDoS攻撃を請け負ってくれるのだ。怖い怖い。

これで、100万円などのお金を要求したら、確かに儲かりますね。

でも、TVドラマでの身代金などと同じで、そのお金を受け取るのは難しいのでは?

最近はビットコインでの支払いを求めるという手段もあるだろうが、そう単純でもない。なので、実際には金銭目的よりは嫌がらせの意味が強いだろう。

情報セキュリティ白書2011(独立行政法人 情報処理推進機構)には、「DDos攻撃の目的としては、金銭目的、組織に対する抗議、嫌がらせ、社会的・政治的意図等が挙げられる。近年では全世界的にインターネット環境の整備が進んでいることもあり、わずかなきっかけでネットユーザ同士がネット上で集結し、集団の意図として攻撃が行われることも珍しくない。(中略)2010年11月には、政府等の機密情報を一方的に公開する内部告発サイト「WikiLeaks」に対して、WikiLeaks の反指示派によるものと思われる大規模なDDos攻撃が発生した」と述べられている。

このときのDDoS攻撃の量だけど、なんと「1秒間に10Gbpsを超える攻撃」だったそうだ。

11.DDoS攻撃の対策

大規模なDDoS攻撃になると、そのた対策は簡単ではありませんが、たとえば以下の方法があります。

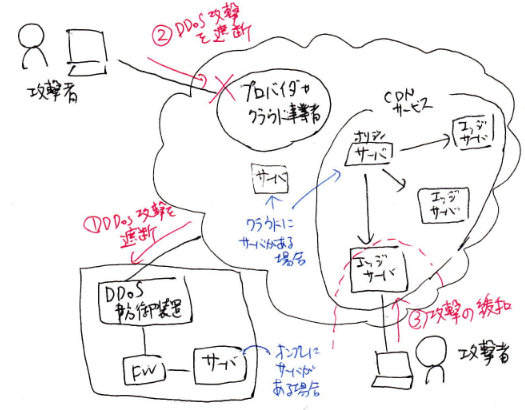

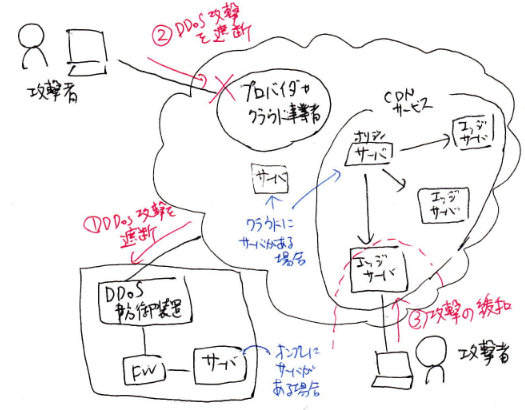

❶DDoS防御装置

専用のDDoS防御装置を設置し、トラフィックをリアルタイムで検査・異常遮断する

❷DDoS防御サービスを契約

インターネットサービスプロバイダ(ISP)やクラウド事業者が提供するDDoS防御サービスを契約し、ネットワーク境界で大規模攻撃を吸収してもらう

❸CDNサービスを利用

CDN(Content Delivery Network)を活用することで、世界中のエッジサーバーにコンテンツをキャッシュし、オリジンサーバーへの直接的なトラフィックを大幅に削減します。また、ネットワーク分散によって攻撃の影響を緩和します。