- 1.電子メールのセキュリティ対策の全体像

- 2.メールサーバの構成

- 3.メールの暗号化プロトコル

- 4.MTA (Mail Transfer Agent)とMUA

- 5.オープンリレーの防止

- 6.電子メールの運用面のセキュリティ対策

1.電子メールのセキュリティ対策の全体像

完全にきれいに整理できるものではないが、大枠としては以下と考えてもらってよい。

| 項番 | 脅威 | 対策 |

|---|---|---|

| 1 | 盗聴、改ざん | TLSによる通信、S/MIMEやPGP |

| 2 | SPAM攻撃 | OP25B、スパム対策機器 |

| 3 | 踏み台 | オープンリレー防止 |

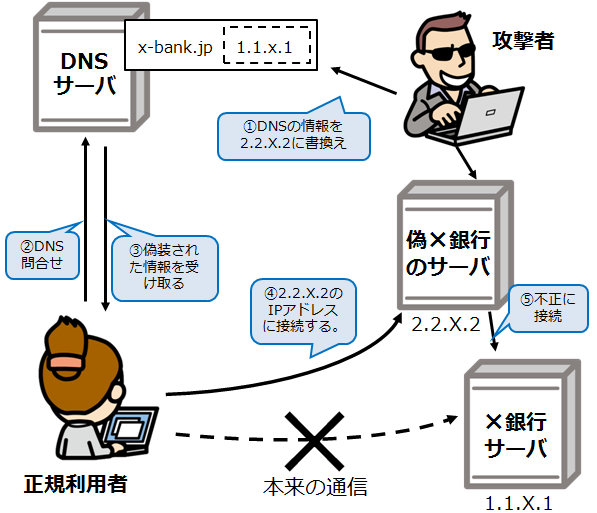

| 4 | なりすまし、フィッシング | 送信ドメイン認証 |

2.メールサーバの構成

2.1 メールサーバの構成とメールの経路

こちらに記載

2.2 内部メールサーバと外部メールサーバを分ける理由

| Q.内部メールサーバと外部メールサーバを分ける理由を、セキュリティの観点で述べよ。 |

↓

↓

↓

↓

●Answer

外部からのメールを受信する必要があるので、DMZに設置する外部メールサーバは必須である(図の①)。

このとき、外部メールサーバしかないと、自社に送られたメールがDMZ(外部)に保存される。つまり、攻撃されるリスクがある。そこで、内部メールサーバを設置し、送られてきたメールを内部に保存するのである(図の②)。

また、社内間のメールは機密メールが多いと思う。それらの通信は内部メールサーバだけで完結できる。不用意に外部を経由しないことにより、メールの機密性を高めるメリットもある(図の③)。

3.メールの暗号化プロトコル

メールは大きく分けて2つの経路を通ってやり取りされます。それぞれの経路で異なるプロトコルが使われます。

(1)端末(ユーザー)とメールサーバ間

ユーザーのメールソフト(OutlookやThunderbirdなど)とメールサーバが通信します。

ここでは「送信」と「受信」で別のプロトコルが使われます。

| 区分 | プロトコル | ポート番号 | 説明 | 暗号化プロトコル |

|---|---|---|---|---|

| 送信 | SMTP | 25 | メール送信のプロトコル。ユーザー認証なしでの送信 | SMTPS(465) |

| 送信 | SMTP-AUTH | 587 | ユーザー認証ありでの送信 | STARTTLS |

| 受信 | POP3 | 110 | メールをサーバから端末にダウンロードするプロトコル | POP3S(995) |

| 受信 | IMAP | 143 | サーバ上でメールを閲覧・管理するプロトコル | IMAPS(993) |

※「SMTP-AUTH(587)+STARTTSL」と、SMTPS(465)では、「SMTP-AUTH(587)+STARTTSL」が推奨されます。

※STARTTLSの特徴は,SMTP over SSL(465)やPOP3 over SSL(995)と違って,ポート番号に従来のSMTP(25)やPOP3(110)をそのまま利用できることです。そして,通信相手と暗号化通信ができると確認した上で,ポート番号を変えずに暗号化通信を行います。仮に,相手がSTARTTLS に対応していなければ,通常

のSMTPやPOP3 で通信を行います。

| Q.インターネットとの間はSMTPをTLSで暗号化する[ c ]を使用してメールを転送することができる。(R6秋PM2設問2) |

↓

↓

↓

A.SMTPS

ちなみに、S/MIMEという解答も多かったようである。

(2)メールサーバ間(送信側と受信側)

・SMTP(25番)が使われます。サーバ間通信で STARTTLS をサポートしているため、結果的に 大半はTLS通信になっている。※TLS通信でもポート番号は25のまま。

・587や465は使わない。

(3)その他

・APOP(Authenticated Post Office Protocol)

| 利用者が電子メールを受信する際の認証情報を秘匿できるように、パスワードからハッシュ値を計算して、その値で利用者認証を行う仕組みは何か。(H23SC春午前2問5) |

正解はAPOPです。このプロトコルは認証時のセキュリティ対策のみです。メールそのものは暗号化しない。

今ではあまり考えられないのですが、POP3は、パスワードが平文(「ひらぶん」と読む。暗号化されていないという意味)で流れる。

だったらパケットキャプチャしたら、パスワードがばればれ。

※以下はPOP3のパケットをキャプチャーした。パスワードが「passwd」であることが分かる。

4.MTA (Mail Transfer Agent)とMUA

情報処理安全確保支援士試験の過去問をみてみましょう。

| 過去問(H23SC春PMⅡ問1設問1) |

|---|

| 〔 a 〕〔 c 〕〔 d 〕に入れる適切な字句を解答群の中から選び,記号で答えよ。 (2)社内メールサーバでのメールボックス保存 P社ドメイン名あてのメールは,メールボックス保存プログラムである[ b ]によって,従業員用メールアドレス又はサーバ管理用メールアドレスごとのメールボックスに保存される。 (3)PCでのメール送受信 ・メール送信 次の二つのどちらかを使用可能であるが,p社のPCでは(a)を使用している。 (a) PCの〔 c 〕は,SMTPで25番ポートを使用し,社内メールサーバの〔 a 〕にメールを送信する。 (b) PCの〔 c 〕はSMTPで587番ポートを使用し,社内メールサーバの〔 d 〕にメールを送信し,〔 d 〕は,〔 a 〕にメールを転送する。 ・メール受信 PCの〔 c 〕は,P0P3を使用し,社内メールサーバのMRA (Mail Retrieval Agent)と通信し,従業員用メールアドレス又はサーバ管理用メールアドレスのメールボックスからメールを取り出す。 MRAのメール取り出し中に,ウイルス対策ソフトのウイルススキャン(以下,P0P3スキャンという)を行うことも可能である。POP3スキャンでウイルスを検知した場合,メール本文をウイルス検知通知に置き換える。しかし,PCのウイルス対策ソフトに同等機能があるのでPOP3スキャンを使用していない。 解答群 (ア) MDA(Mail Delivery Agent) (イ)MSA(Mail Submission Agent) (ウ) MTA (Mail Transfer Agent) (エ)MUA(Mail User Agent) |

セキュリティというより、用語の問題でした。

↓

↓

↓

↓

↓

答えは以下

a ウ b ア c エ d イ

整理しましょう。

(a) PCのMUA(Mail User Agent)は、SMTPで25番ポートを使用し、社内メールサーバのMTA (Mail Transfer Agent)にメールを送信する。

(b) PCのMUA(Mail User Agent)はSMTPで587番ポートを使用し、社内メールサーバのMSA(Mail Submission Agent)にメールを送信し、MSA(Mail Submission Agent)は、MTA (Mail Transfer Agent)にメールを転送する。

①MUA(Mail User Agent)

PCのメールソフトです。Outlookであったり、Thunderbirdと思えばいいでしょう。

②MTA (Mail Transfer Agent)

メールサーバと考えていいでしょう。SMTPによるメール通信をします。別の過去問(H29春SC午後Ⅱ問2)では、「メールの転送を行うMTAプログラム」とあります。

③MSA(Mail Submission Agent)

SMTP-AUTHなどで認証するときなどに利用されます。この場合、問題文にあるように、PC(MUA)⇒MSA⇒MTAという流れでメールが転送されます。ただ、MSAとMTAは同じ筐体のメールサーバです。

④MDA(Mail Delivery Agent)

問題文に「メールボックス保存プログラムであるMDAによって,従業員用メールアドレス又はサーバ管理用メールアドレスごとのメールボックスに保存される。」とあるように、メール保存のプログラムです。別の過去問(H29春SC午後Ⅱ問2)では、メールをメールボックスに格納するMDAプログラム」とあります。

LinuxでいうDovecotのプログラムと考えるとなるほどと思う人もいるでしょう。

通常、MSA,MTA、MDAは一つのメールサーバで提供されます。

同様の問題は、H29春SC午後Ⅱ問2でも問われています。このときも、MDAとMTAが問われました。

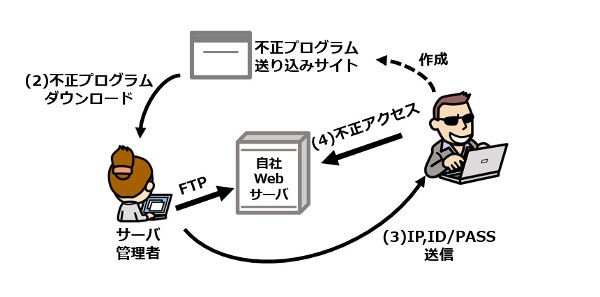

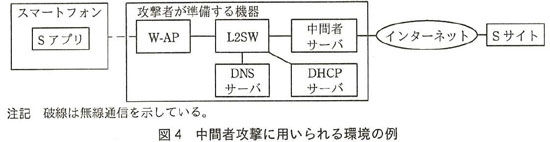

5.オープンリレーの防止

企業のメールサーバが、SPAMメールの踏み台にされることがあります。攻撃者は、送信元をわからなくするために、踏み台となるメールサーバを中継させます。そもそも、メールサーバは、他社から他社へのメールを転送する必要はありません。しかし、誤ってそれを可能にしてしまっている場合があります。誰もが(オープンに)メールを中継(リレー)できるという意味で、この状態を「オープンリレー」と言います。

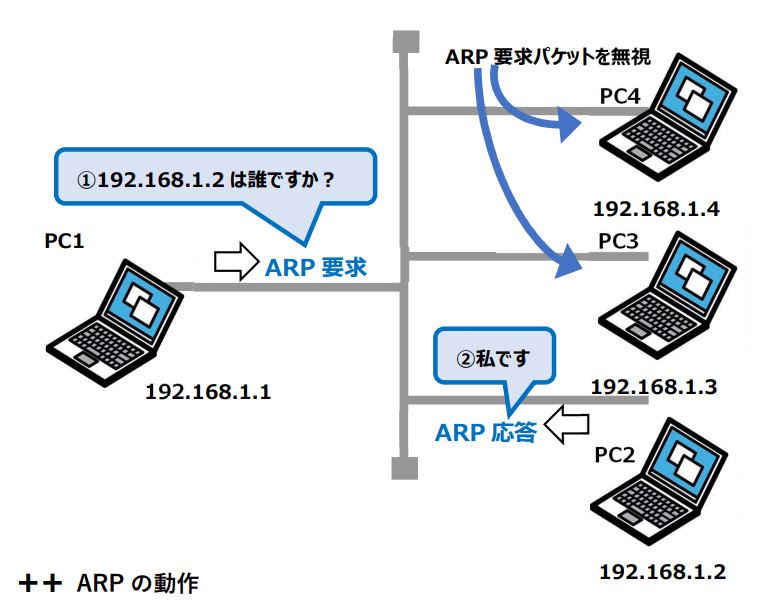

(1)踏み台の仕組み

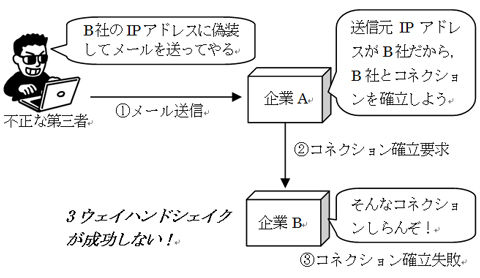

攻撃者によってA社のメールサーバが踏み台にされる様子を以下の図で解説します。

❶攻撃者は、A社のメールサーバ宛てに、A社以外を宛先としたメールを送ります。(送信元メールアドレスは、偽装が簡単なので、偽装されている可能性があります。)

❷メールを受け取ったメールサーバは、正しい宛先にメールを転送します。

こうして、攻撃者が送信したメールが、善意のサーバを踏み台にして、相手に届きます。

さて、このような送信元偽装の通信ですが、FWで拒否することはできません。インターネットからメール中継サーバへのTCP/25のアクセスも、メール中継サーバからインターネットヘのTCP/25のアクセスも,W社メールを利用するのに必要なルールだからです。

(3)過去問

❶H29春SC午後Ⅱ問2(上記の過去問)

| 空欄cに入る言葉を答えよ。 |

↓

↓

↓

↓

↓

解答例:空欄c:内部メールサーバ

それぞれの項番を簡単に解説します。

・項番1

外部からA社に届くメールを表しています。よって、【 c:内部メールサーバ 】に転送します。

・項番2

社内から外部にメールを送る設定を意味しています。たとえば、宛先メールアドレスのドメインがb-sha.co.jpであれば、このドメインのメールサーバにメールを転送します。

まず、MXレコードを問い合わせ、メールサーバのFQDNを調べます。仮にmx.b-sha.co.jpという結果が返って来たら、次はこのFQDNのAレコードを問い合わせ、転送先のメールサーバのIPアドレスを調査します。

・項番3

この設定によって、第三者による不正なメールを中継を防ぎます。これは、外部ドメインから外部ドメイン宛のメールです。

❷(H25春SC午後Ⅱ問2)

オープンリレー対策では,SMTPの転送元又は送信元と,エンベロープの受信者ドメイン名の組合せで,転送と送信の許可又は拒否を判定する。 せっかくなので、cに当てはまる字句を答えましょう。 |

↓

↓

↓

↓

↓

解答例:空欄c:内部メールサーバ

※エンベローブの解説はこちらです。

❸R6秋午後Ⅱ

設問1(1)空欄aを答えよ 設問1(2)空欄bを答えよ |

↓

↓

↓

↓

解答例:空欄a:A社ドメイン

空欄b:全て

6.電子メールの運用面のセキュリティ対策

ここまでは、比較的技術的なセキュリティ対策の問題を出題してきた。

ここでは、「運用面」の対策を考えよう。

過去問にて、メールに関するセキュリティ要件が掲載されている。

| メールに関するセキュリティ要件(H20SU午後Ⅱ問1より引用) |

|---|

| ・スパムと判断されたメールは、できるだけ管理負荷の少ない方法で削除する。 ・社外から社内、又は社内から社外へのメールでは、特定の拡張子が付いた添付ファイルを削除する。 ・添付ファイルのウイルス検査を行う。 ・添付ファイルがパスワード付きファイル又は暗号化ファイルの場合は、内容を確認できないので、そのまま転送する。 ・PCのウイルス対策ソフトとゲートウェイ型のウイルス対策ソフトを導入する。二つの製造元は別にする。 図4 メールに関するセキュリティ要件 |