- 1.ARPスプーフィング(ARPポイズニング)

- 2.不正取得の脅威 サラミ法

- 3.テンペスト(Tempest:電磁波盗聴)

- 4.IPアドレスの偽装について(TCPとUDP)

- 5.Gumblar

- 6.中間者攻撃

- 7.BlueBorne

- 8.サイドチャネル攻撃

- 9.war driving

- 10.バージョンロールバック攻撃

- 11.リプレイ攻撃

1.ARPスプーフィング(ARPポイズニング)

(1)ARPとは

ARP(Address Resolution Protocol:アドレス解決プロトコル)とは,IPアドレスからMAC(Media Access Control)アドレスを取得するプロトコルです。

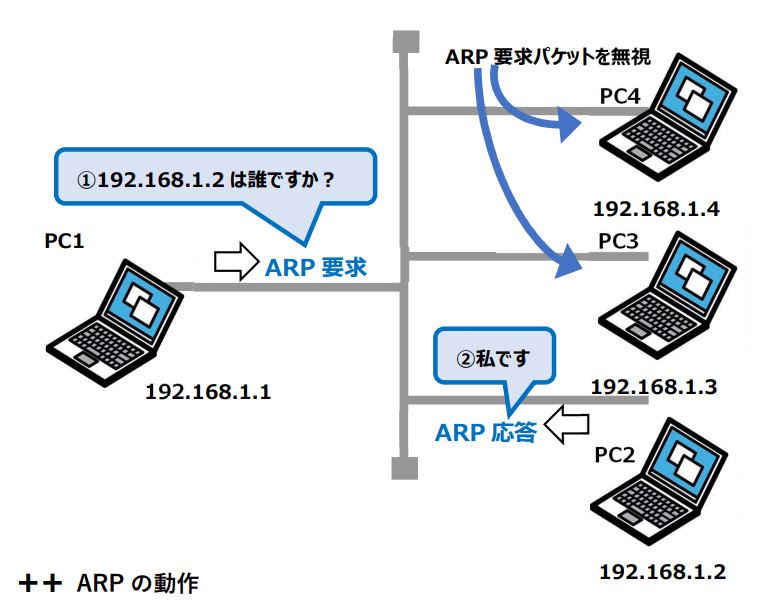

以下の図を見てください。PC1が192.168.1.2のIPアドレスを持つPCと通信しようとします。PC1は,192.168.1.2のPCのMACアドレスを調べる必要があります。そのために、ブロードキャストでARP要求(ARP Request)を送ります(下図①)。192.168.1.2のIPアドレスを持つのはPC2ですから,PC2が「私です」とARP応答(ARP Reply)を返します(下図②)。これにより,PC1は192.168.1.2のIPアドレスのMACアドレスを知ることができます。

参考ですが、PC1が送るARP要求(Request)のフレームの構造は以下です。

(2)ARPテーブル

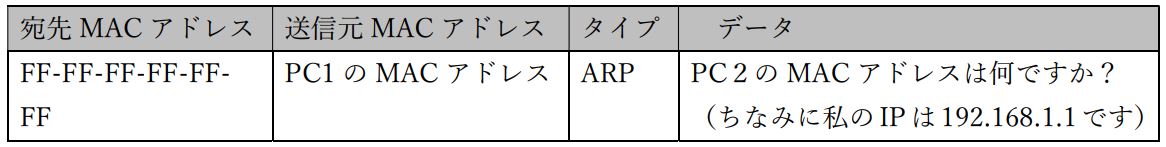

PC1は,192.168.1.2のMACアドレスが,PC2のものであることを知りました。しかし,通信をする都度ARPパケットでMACアドレスを問い合わせるのは非効率です。そこで,PC1は,192.168.1.2のMACアドレスはPC2であることを記憶します。IPアドレスとMACアドレスの対応は,ARPテーブルに記録されます。

ARPテーブルは以下のようになります。※PC3とPC4のMACアドレスも学習した場合

(3)ARPテーブルに情報を追記する端末はどれ?

先ほどのPC1がARPを送った図を見てください。ARP要求したPC1が、自分のARPテーブルに情報を追記(または書き換え)しました。では、他のPC2~4はARPテーブルに情報を追記すると思いますか?

というのも、PC1からのARP Requestのフレームによって、PC1のIPアドレスとMACアドレスの情報をPC2~PC4が知ることができます。PC2~PC4は、その情報を、自分のARPテーブルに書き込むでしょうか。

話の流れからすると、書き込むのでしょうか。

正解は、ARP応答を返したPC2だけが書き込みます。一方、このやりとりに関与していないPC3とPC4は、ARPテーブルには書き込みません。

(4)ARPスプーフィングの仕組み

「spoof」は「だます」という意味です。ARPスプーフィングは、先ほど述べたように、ARPフレームに偽りの情報を入れて、相手をだまします。その結果、だました相手のARPテーブルに嘘の情報を登録させます。そうすれば、相手の通信を妨害することができます。

ARPスプーフィングは2つの方法があります。一つはARP応答(Reply)によるもの、もう一つはARP 要求(Request)によるものです。

(1)ARP 応答によるARPスプーフィング

一つ目の方法は、最初の図でPC1の「①192.168.1.2は誰ですか?」というARP要求を常に見張り、そのフレームを検出した瞬間に、偽装したARP応答をPC1に返します。

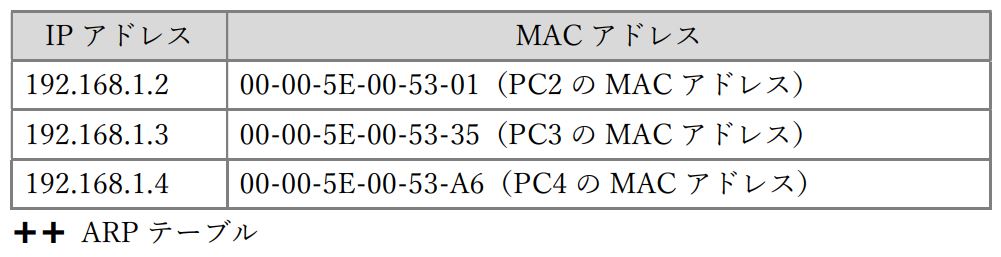

偽装したARP応答のフレーム構造は以下です。

ARPは認証機能が無いので、PC1は無条件に信じてしまいます。これにより、PC1のARPテーブルに嘘の情報が書き込まれます。

でも、正しい端末(先の図のPC2)からも正しいARP応答が返りますよね?

もちろんそうです。そこで、何度も偽のARP応答を送り続けます。PCには複数のARP応答が届きますが、後から届いたもの上書きします。

以下の記事も参考になります。

http://itpro.nikkeibp.co.jp/article/COLUMN/20090225/325452/

それって、何分後でも何時間後でもいいのでしょうか。そうであれば、いきなりARP応答だけを送り付けても、攻撃が成功する気がしました。

攻撃が成立する条件は、ARPテーブルにエントリがあることです。

なので、いきなり送り付けても成功する可能性はあります。

(2)ARP要求によるARPスプーフィング

次は、先ほどと違ってARP要求によるARPスプーフィングです。「ARPテーブルに情報を追記する端末はどれ?」で解説した仕組みを使います。ARP要求をするときに、偽りの送信元MACアドレスと自分のIPアドレスをセットします(先のARP要求のフレームフォーマットを参照)。すると、ARP要求に応答をした端末は、その偽りの送信元MACアドレスとIPアドレスをARPテーブルに書き込んでしまいます。

(5)情報処理安全確保支援士の過去問をみてみよう

情報処理安全確保支援士試験の過去問(H25SC秋午後Ⅱ問1)です。

| 過去問(H25SC秋午後Ⅱ問1) |

|---|

| K主任:NさんのPCは,どのようにしてMさんからのメールを入手したのでしょうか。 X氏 :状況から考えると,NさんのPCがマルウェアPに感染し,LさんのPCのメール受信時の通信を盗聴した可能性があります。 K主任:どのような手口が使われたのでしょうか。 X氏 :[ d ]という盗聴の手口が利用されたのではないかと思います。 X氏は,図12の拠点6のネットワーク構成及び図13の盗聴時のLさんのPCのARPテーブルを用いて,K主任に盗聴の手口を説明した。  X氏 :この手法で盗聴されていたとしたら,LさんのPCのARPテーブルは図13のようになっていたはずです。 K主任:なるほど。このような手口だと,[ f ]を利用してネットワークを構築していても盗聴されてしまいますね。 X氏はNさんのPC上に保存されているメールが他にもないか,社内で他にもマルウェアPの感染や不審なメールの受信がないかなどを調査し,今回の事象をまとめて報告書を作成した。 設問3 (2)本文及び図14中の[ d ],本文中の[ f ]に入れる最も適切な字句を答えよ。 (3)図13中の[ e ]に入れる適切なMACアドレスを答えよ。 (4)本文及び図14中の[ d ]の手口を用いてNさんのPCによる盗聴が成立するパケットの送信元IPアドレスの範囲を具体的に答えよ。 |

↓

↓

↓

↓

↓

正解

設問3(2)

d ARPスプーフィング

f L2SW

→この意図を補足する。通常、スイッチングHUBは、MACアドレスを見て、該当ポートにのみフレームを転送する。よって、ネットワーク上の関係のない端末では、たとえ同一セグメントにあったとしても盗聴はできない。

しかし、今回のARPスプーフィングであれば、盗聴ができるのである。

設問3(3)xx:xx:xx:aa:bb:22

つまり、NさんのPCのMACアドレス。ウイルスに感染しており、すべての通信をここで盗聴したあと、転送される。

設問3(4)192.168.1.1,192.168.1.3~192.168.1.253

2.不正取得の脅威 サラミ法

過去問(H25秋FE午前問43)では、「コンピュータ犯罪の手口の一つであるサラミ法」に関して、「不正行為が表面化しない程度に,多数の資産から少しずつ詐取する方法である。」と述べられています。サラミといえば、お酒の友である乾いたソーセージの薄切りです。少しずつ薄く切る様子が、この不正行為と似ていると判断したのでしょう。

四捨五入をごまかすだけでも、たしかこれって莫大な金額になるようです。最近はあまり聞かなくなりました。

3.テンペスト(Tempest:電磁波盗聴)

パソコンから漏れる電波によって情報を盗み出すことである。漏れる電波は微弱なので、遠く離れたところから盗聴することはできない。情報処理安全確保支援士試験の過去問(H23春SC午前2問11)では、「テンペスト(TEMPEST)攻撃」の説明として、「処理中に機器から放射される電磁波を観測し解析する」と述べられている。

違う過去問を見てみよう。

| 過去問(H20秋SW午前問75) |

|---|

| 問75 テンペスト技術の説明とその対策として,適切なものはどれか。 ア ディスプレイやケーブルなどから放射される電磁波を傍受し,内容を観察する技術であり,電磁波遮断が施された部屋に機器を設置することによって対抗する。 イ データ通信の途中でパケットを横取りし,内容を改ざんする技術であり,ディジタル署名による改ざん検知の仕組みを実装することによって対抗する。 ウ マクロウイルスにおいて使われる技術であり,ウイルス対策ソフトを導入し,最新の定義ファイルを適用することによって対抗する。 エ 無線LANの信号から通信内容を傍受し,解析する技術であり,通信パケットを暗号化することによって対抗する。 |

↓

↓

↓

↓

↓

正解はアである。

以下はもう一問、テンペストに絡んだ問題です。

| 過去問(H22SC秋午後Ⅱ問2設問4(1)より) |

|---|

| 製造LANのセキュリティ対策について、(1)、(2)に答えよ。 (1) 本文中の下線②について、サーバエリアから製造装置までのネットワークケーブルを電線管によって保護するのは、どのようなリスクの低減を意図したものか。ネットワークケーブルが破損すること以外のリスクを、25文字以内で述べよ。 |

↓

↓

↓

↓

↓

25字以内という制限がある。実際に書いていただきたい。

解答例は、「ケーブルから漏れる電磁波による通信内容の盗聴(22文字)」

4.IPアドレスの偽装について(TCPとUDP)

まずは、情報処理安全確保支援士試験の過去問(H25SC春午後1問2)を見てみよう。

| 過去問(H25SC春午後1問2) |

|---|

| DNSの名前解決通信は,主に[ a ]を用いる。[ a ]は,[ b ]ハンドシェイクを用いてコネクションを確立するTCPと比べて,送信元IPアドレスの詐称の検知が困難である。 |

↓

↓

↓

↓

↓

試験センターの解答例であるが、以下である。

a UDP

b 3way

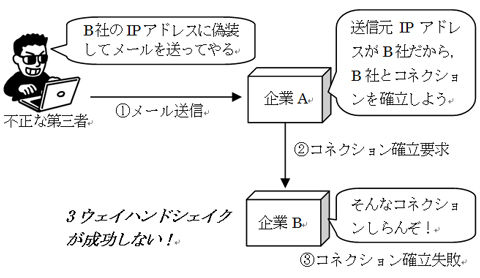

ここにあるように、UDPではIPアドレスの詐称が行いやすいが、TCPでは基本的に難しい。情報処理安全確保支援士試験の過去問(H26SC春午後1問2)の採点講評にも、以下の記述がある。

「SMTPはTCP上で動作しているので,事実上,IPアドレスを詐称することはできないことを理解してほしい。」

そうなんですか?

IPアドレス偽装なんて,PCの設定で好きなIPアドレスを入れるだけだから簡単ですよね。

実際,IPスプーフィングという言葉もありますし。

それはUDPの場合である。TCPの場合は,3ウェイハンドシェイクにて,送信元と通信を確立しなければいけない。でも,偽装したIPアドレスとは正常なコネクションが確立できない。

※TORなどを使って、IPアドレスが分からないようにすることはTCPでも容易である。あくまでも、正規のIPアドレスになりすます(偽装)することが難しいことを言っている。

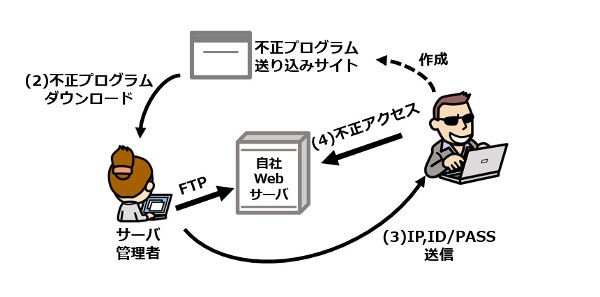

5.Gumblar

2009年頃から登場し、JR東海やローソン、ホンダなど、有名な企業のホームページが改ざんされた。

情報処理安全確保支援士試験の過去問(H22年SC秋午後Ⅰ問4)では、Gumblar攻撃の内容がG攻撃として述べられている。

| Gumblar攻撃(H22年SC秋午後Ⅰ問4引用) |

|---|

| (1)利用者PCのブラウザから、改ざんされたWebサイトにアクセスすると、トロイの木馬型の不正プログラムを送り込むWebサイト(以下、不正プログラム送り込みサイトという)に強制的にリダイレクトされる。 (2)利用者が気づかないうちに、不正プログラム送り込みサイトから、利用者PCのブラウザ経由で不正プログラムがダウンロードされ、実行される。すると、利用者PC上のアプリケーションの脆弱性を突いて不正プログラムに利用者PCが感染する。悪用される脆弱性は複数報告されている。 (3)不正プログラムに感染した利用者PCから、この利用者が管理するWebサイトにFTPでアクセスする設定となっていると、不正プログラムが、FTPサーバのIPアドレスや、FTPクライアントのパスワード保存機能からFTPアカウントのIDとパスワードを盗み出して、攻撃者のサーバに送付する。 (4)攻撃者は、送付されてきたFTPサーバのIPアドレスやFTPアカウントのIDとパスワードを使って、利用者が管理するWebサイトに侵入してページを改ざんしたり、不正プログラム送り込みサイトに作り変えたりする。これによって、上記(1)の改ざんされたWebサイトや不正プログラム送り込みサイトが増える。 |

でもこれ、おかしくないですか?

FTPのID/Passを入手したとしても、どうやって社外から内部のWebサーバにアクセスするのですか?

普通は、社内からしかアクセスさせないはずです。

その考えは正しい。

本来はそうあるべきだ。しかし、社外からFTPアクセスを許可させているところは意外に多い。たとえば、SIerに委託していて、社外からID/Passだけでログインさせているとか、ハウジングやホスティングの場合も社外からできる。最近はクラウドサービスが増えているから、社外からできることがほとんどである。

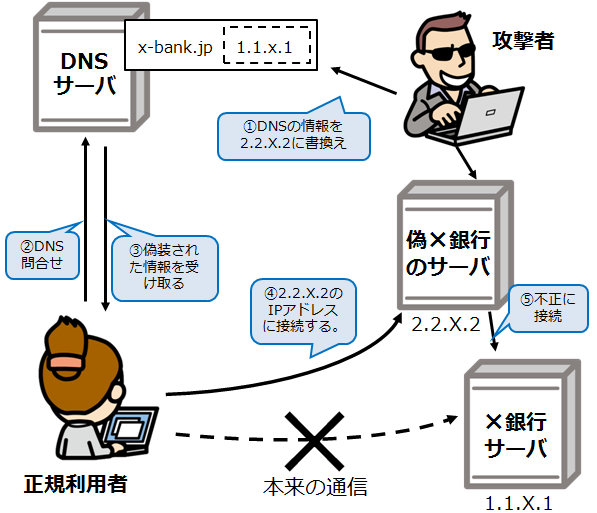

6.中間者攻撃

(1)攻撃1

中間者攻撃(MITM:man-in-the-middle)とは、「通信経路上の第三者Cが,利用者Aから送られる情報を,にせの情報にすりかえて利用者Bに送信する(H17秋FE午後問3)」攻撃である。また、違う過去問(H25春SC午前2問5不正解選択肢)では、「通信を行う二者の間に割り込んで,両者が交換する情報を自分のものとすり替えることによって,気付かれることなく盗聴する」とある。

中間者攻撃のイメージは、以下です。

中間者攻撃といってもやり方はいくつかあるが、今回はDNS情報を書き換えるDNSキャッシュポイズニングによるものを紹介する。それ以外には、ARP情報を偽装するものもある。

【中間者攻撃の流れ】

①攻撃者は、利用者が使用するDNSサーバのDNS情報を書き換える。(DNSキャッシュポイズニング)

②正規利用者は、X銀行にアクセスするために、DNSサーバにIPアドレスを問い合わせる

③DNSサーバから偽装された情報を受け取る(図でいう2.2.x.2のIP)

④利用者は、取得したDNS情報に基づき、2.2.x.2のIPアドレスに接続する。(つまり、攻撃者が用意した偽サーバに接続)

⑤攻撃者はX銀行の正規サーバと接続する。

このように、中間者として通信を乗っ取ることで、ID/パスワードや通信内容を盗聴したり、不正送金などの不正な処理をしたりする。

しかし,中間者攻撃には弱点がある。上の図を見てもらうと分かるが、利用者は偽サーバに接続している。だから、利用者のブラウザには正規な証明書が表示されない。

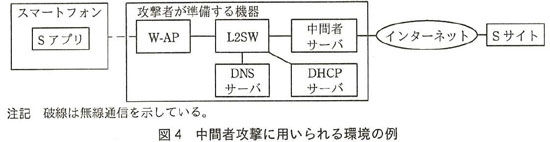

(2)攻撃2 HTTPS通信の中間者攻撃

先の攻撃1では、通信経路上に攻撃者が入ることが中間者攻撃であることをお伝えしました。

ここでは、HTTPS通信における中間者攻撃について、情報処理安全確保支援士試験の過去問(H28春SC午後Ⅰ問3)を見てみましょう。

| 過去問(H28春SC午後Ⅰ問3) |

|---|

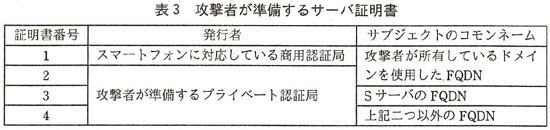

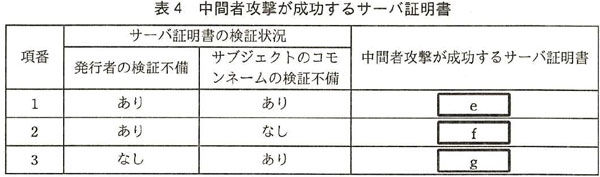

| [Sアプリでのサーバ証明書の検証不備による影響の検討〕 Rさんは、Sアプリでのサーバ証明書の検証に不備がある場合に,どのような攻撃が行われると影響を受けるのかを,A氏に質問した。A氏は,中間者攻撃に用いられる環境の例を図4に示した。  図4では,攻撃者が中間者サーバを含む機器を準備し,その先でインターネットを介してSサイトに接続している。中間者サーバは, Sアプリとの間,及びSサイトとの間で,独立した二つのHTTPS通信を確立し,中継する。 RさんはA氏に,例えば,表3に示す攻撃者が準備するサーバ証明書のうち,どれを使用すると中間者攻撃が成功するのかを質問した。A氏は,もしSアプリにサーバ証明書の検証不備があると,表4のとおり攻撃が成功すると答えた。  |

さて、表3に関して少し補足します。

スマートフォン側(一般的なブラウザでも同じ)では、サーバの証明書に関して、以下の3つを確認します。

①発行者が不正ではないか

②有効期限内であるか

③証明書のサブジェクトのコモンネームがサーバのFQDNと一致するか

※この点は、この問題文の前半に関連する内容の記載があります。

また、[7.証明書の有効性を確認とOCSP (2)ブラウザにおける証明書の有効性確認方法](https://sc.seeeko.com/entry/digitalcertificate#7%E8%A8%BC%E6%98%8E%E6%9B%B8%E3%81%AE%E6%9C%89%E5%8A%B9%E6%80%A7%E3%82%92%E7%A2%BA%E8%AA%8D%E3%81%A8OCSP)でも解説しています。

証明書番号1にある「スマートフォンに対応している商用認証局」は、ベリサインなどの公的認証局のことです。上記①で確認できます。

表の右側にある「サブジェクトのコモンネーム」は、正規のサーバであるSサーバFQDNと一致するかを確認します。(上記③)

では、この点を踏まえて、この問題を解いてみましょう。

| 過去問 |

|---|

設問2 (1)表4中の[ e ]~[ g ]に入れるサーバ証明書を,それぞれ表3中から全て選び,証明書番号で答えよ。 |

↓

↓

↓

↓

↓

項番1は、発行者の検証とサブジェクトのコモンネームの検証に不備があります。つまり、上記①も③もチェックをしないので、1~4の全ての証明書で中間者攻撃が成功してしまいます。

項番2は、サブジェクトのコモンネームの検証をしますので、サブジェクトのコモンネームが正しいSサーバのFQDN(証明書番号3)の攻撃が成功します。

項番2は、発行者の検証(上記の①)だけを実施します。

商用認証局を利用している証明書番号1の攻撃が成功します。

【正解】

e 1,2,3,4

f 3

g 1

7.BlueBorne

情報処理安全確保支援士試験の過去問(R1SC午前2問10)では、BlueBorne(ブルーボーン)の説明として、「Bluetoothを悪用してデバイスを不正に操作したり,情報を窃取したりする,複数の脆弱性の呼称」とある。スマホに限らずPCにおいても、Bluetoothに関する脆弱性があり、デバイスが操作されるなどの危険がある。IPAも2017年に注意喚起をしている。対策はソフトウェアのアップデートが基本である。

(旧リンク)

www.ipa.go.jp

8.サイドチャネル攻撃

サイドチャネル攻撃は、物理攻撃に位置づけられ、装置の外部から、その電力量や処理時間の違いなどの情報をもとに情報を搾取するものです。情報処理安全確保支援士試験の過去問(H25SC春午前2問5)には、サイドチャネル攻撃の説明として、「暗号アルゴリズムを実装した攻撃対象の物理デバイスから得られる物理量(処理時間や消費電流など)やエラーメッセージから,攻撃対象の機密情報を得る」とある。

また、サイドチャネル攻撃には、いくつかの手法がある。情報処理安全確保支援士試験の過去問(H25SC秋午前2問6)より整理したい。

(1)タイミング攻撃

演算処理時間の違いに着目する攻撃です。対策は,「演算アルゴリズムに対策を施して,機密情報の違いによって演算の処理時間に差異が出ないようにする(正解選択肢)」ことです。

(2)フォールト解析攻撃

対策として、「故障を検出する機構を設けて,検出したら機密情報を破壊する(不正解選択肢)

(3)電力解析攻撃

消費電力量の違いに着目する攻撃です。対策は、「コンデンサを挿入して,電力消費量が時間的に均一になるようにする(不正解選択肢)」ことです。

9.war driving

過去問では、不正解選択肢ではあるが、以下のように述べられている。

実際には、車で探すようで、drivingという言葉がフィットする。

| 過去問(H23年春IP問75) |

|---|

| 問75 無線LANの電波を検知できるPCを持って街中を移動し,不正に利用が可能なアクセスポイントを見つけ出す。 |

10.バージョンロールバック攻撃

情報処理安全確保支援士試験の過去問(H24SC秋午前2問16)では、「SSLに対するバージョンロールバック攻撃の説明」として、「SSLの実装の脆弱性を用いて,通信経路に介在する攻撃者が弱い暗号化通信方式を強制することによって,暗号化通信の内容を解読して情報を得る」と述べられている。

SSLにはバージョンが1.0~3.0があるが、古いバージョンで接続させて、その脆弱性を突く攻撃である。

11.リプレイ攻撃

リプレイ攻撃とはreplayという日常的な言葉からなんとなくイメージができたかもしれません。

同じことをもう一度繰り返す攻撃です。何を繰り返すかというと、例えば、盗聴したパスワードを使って、そのシステムにもう一度(不正に)ログインします。この攻撃は、ワンタイムパスワードを利用したり、チャレンジレスポンス認証をするなど、1回限りの情報を使うことで防ぐことができます。

リプレイ攻撃に関して、まずは過去問(H24春AP午前)をみてみましょう。

| 過去問(H24春AP午前) |

|---|

| 問39 手順に示すクライアントとサーバの処理と通信で可能になることはどれか。 〔手順〕 (1)サーバはクライアントから要求があるたびに異なる予測困難な値(チャレンジ)を生成して保持するとともに,クライアントへ送る。 (2)クライアントは利用者が入力したパスワードのメッセージダイジェストを計算し,(1)でサーバから送られだチャレンジ"と合わせたものから,さらに,メッセージダイジェスト(レスポンス)を計算する。この“レスポンスと利用者が入力した利用者IDをサーバに送る。 (3)サーバは,クライアントから受け取った利用者IDで利用者情報を検索して,取り出したパスワードのメッセージダイジェストと(1)で保持していだチャレンジ"を合わせたものから,メッセージダイジェストを計算する(レスポンス照合データ)。この“レスポンス照合データ"とクライアントから受け取っだレスポンスとを比較する。 ア 伝送上で発生したパスワードのビット誤りのサーバでの訂正 イ 伝送上で発生した利用者IDのビット誤りのサーバでの訂正 ウ ネットワーク上でのパスワードの,漏えい防止とリプレイ攻撃の防御 エ ネットワーク上での利用者IDの,漏えい防止とリプレイ攻撃の防御 |

↓

↓

↓

↓

↓

正解はウです。

違う過去問(H19春SV午後1問3)では、以下のような問いがありました。ご参考まで

| 過去問(H19春SV午後1問3) |

|---|

| 【問題文】①利用者認証には、ワンタイムパスワード方式を利用しているので、一定期間固定で利用されるパスワードよりも安全です。 【設問】設問1 (2)本文中の下線①で安全であると述べている理由を、想定する攻撃を含めて25字以内で述べよ。 |

↓

↓

↓

↓

↓

【解答】

盗聴によるリプレイ攻撃を防ぐことができるから