1.情報セキュリティ対策の全体像

情報処理安全確保支援士試験では、脅威を理解するだけではなく、その対策が重要である。古い文献ではあるが、以下が整理されたセキュリティ対策の全体像だと思う。

(旧リンク)http://www.ipa.go.jp/files/000014987.gif

以下に引用してみた。

| 1.人的組織的 | セキュリティ全般 | ・情報セキュリティポリシー(リスク分析・セキュリティ基本方針・対策基準・実施手順) ・対策ベンチマーク ・情報セキュリティマネジメントシステム(ISMS)の導入 ・情報漏洩防止強化対策 ・セキュリティ診断 ・侵入テスト ・監査(内部・外部) ・教育 |

| 2.技術的 | (1)ネットワーク・セキュリティ | ・侵入検知システム(IDS)/侵入防止システム(IPS) ・通信暗号化(IPSec、IP-VPN) ・DoS/DDoS対応(フィルタリング) ・ファイアウォール(パケット、フィルタリング) ・デジタル署名 ・アクセス制御 ・デバイス認証 ・WLAN(認証・暗号化) ・Fake AP |

| (2)クライアント・セキュリティ | ・セキュリティ・パッチ ・フィッシング対応 ・URLフィルタリング ・個人認証 ・パーソナルファイアウォール ・ウイルス駆除 ・ファイル暗号化 ・スパイウェア/アドウェア対応 ・SPAMメール対応 ・PC認証 ・メディア管理 ・プリンタ制限 ・検疫ネットワーク ・シン・クライアント化 ・シン・クライアントの導入 |

|

| (3)サーバー・セキュリティ | ・ユーザ認証 ・アクセス制御 ・権限管理 ・バックアップ ・負荷分散 ・セキュリティ・パッチ(適用・逐次更新)・セキュアーなWeb開発 ・ログ管理 ・メール・MSGスキャン ・DoS/DDoS対応(NDS、パケット制限) ・Trusted OS/Secure OS ・ウイルス駆除 ・改竄検知・防止 ・DBVS暗号化 |

|

| 3.物理的環境的 | セキュアな環境・施設・オフィス | ・セキュア・ソーニング ・セキュア・オフィス・施設・設備・什器(入退出管理、監視カメラ、バイオメトリクス認証、盗難・紛失防止備品) |

2.情報セキュリティの3大要素

情報処理安全確保支援士試験を受ける際の基本中の基本と言える問題から。

| 問題 |

|---|

| 情報セキュリティの3大要素を、それぞれ「〇〇性」で答えよ |

3大要素ですか・・・

東野圭吾さんの「歪笑小説 (集英社文庫)」にあった、「編集者は必要なのは三つのG」「ゴルフ、銀座、ゴマすり」みたいなものですよね。

さて、「3大要素」とあるが、セキュリティの目的と考えればいいだろう。試験センターのシラバスには、情報セキュリティの目的と考え方が掲載されている。

| 情報セキュリティの目的と考え方 |

|---|

| 情報の機密性(Confidentiality),完全性(Integrity),可用性(Availability)を確保,維持することによりさまざまな脅威から情報システム及び情報を保護し,情報システムの信頼性を高めることを理解する。 (試験センターの応用情報シラバスより引用) |

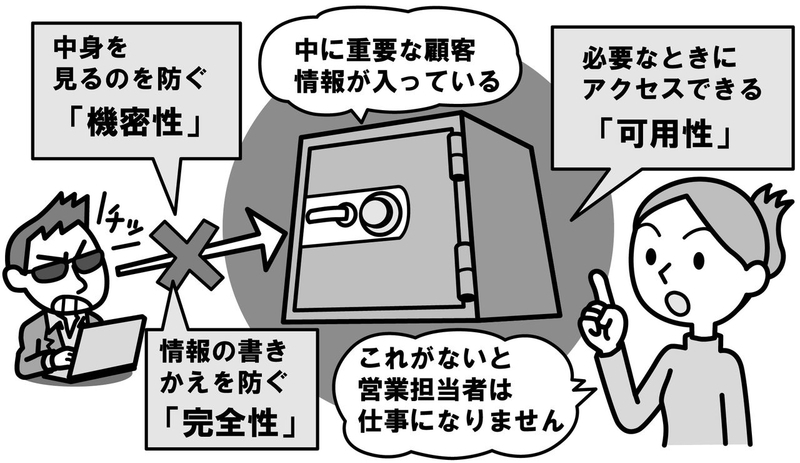

「機密性」「完全性」「可用性」は情報セキュリティの3大要素とも言われ、情報セキュリティの目的は、この3つを守ることと考えてよいだろう。

(1)機密性(Confidentiality)

データを暗号化するなどして、第三者に盗まれたり盗聴されたりしないようにすること。情報処理安全確保支援士試験では最も大事な要素である。対策例としては暗号以外に認証やアクセス権などがある。詳しくは各節で解説する。

(2)完全性(Integrity)

データの改ざんなく正確な状態に保つこと。過去問では、「完全性を脅かす攻撃」の例として、「Webページの改ざん(H21AP秋午前40)」と述べられている。

過去問をみてみよう。

| 過去問(H16秋SU午前問31) |

|---|

| インテグリティを脅かす攻撃はどれか。 ア Webページの改ざん イ システム停止をねらうDoS攻撃 ウ システム内に保管されているデータの不正取得 エ 通信内容の盗聴 |

↓

↓

↓

↓

↓

インテグリティ(完全性)とは、データが変更されることなく完全な状態であると考えればよい。なので、データが改ざんされていない、と考える。

正解は以下。

・アが完全性・・・正解

・イが可用性

・ウ、エが機密性

(3)可用性(Availability)

サービス妨害攻撃などに対処し、利用したいときに使用できる状態になっていること。

以下の問題を見てみよう。

| 過去問(H21IP秋午前問81) |

|---|

| システムのアクセスに使用している通信ケーブルを誤って切断した。このとき,情報セキュリティのマネジメント要素のうち,どれが低下したことになるか。 |

↓

↓

↓

↓

↓

通信ケーブルを切断すると、システムが使えなくなる。このことを、情報セキュリティの3大要素の一つ「○○性」で答える。

ちなみに、H17年春IP問39では、可用性について、「ITサービスにおいて,合意したサービス時間中に実際にサービスをどれくらい利用できるかを表す用語」と述べられている。

さて、この問題の正解は、機密性、完全性、可用性である。

▼機密性、完全性、可用性の図

3.拡張要素

「機密性」「完全性」「可用性」に加え、以下の4つも理解しておきましょう。ただ、情報処理安全確保支援士試験にはほとんど出ません。さらりと確認するレベルでいいでしょう。

(1)信頼性(Reliability)

セキュリティの要素というよりは、やや一般的な内容です。たとえば、セキュリティのシステムが正しく動作していなければ、不審者を侵入させてしまったり、認証を間違えたりしてしまいます。セキュリティのシステムそのものが信頼性できる状態である必要があります。

(2)責任追跡性(Accountability)

ユーザがシステムにアクセスした記録を追跡できるようにすること。Accountabilityの関連語でAccountingという言葉をよく耳にすると思う。Accountingという言葉は、ITの世界では「課金」を意味する。課金をするには、「誰が」「いつ」「どのシステム」にアクセスしたかを正確に記録しておく必要がある。

(3)真正性(Authenticity)

ちょっと待ってください。

おはずかしい質問でごめんなさい。

真正性の読み方を教えてください。

「しんしょうせい」ですか?

おしい!

「しんせいせい」と読む。

言葉の意味は、authentication(認証)という単語の意味を含んでいることからも分かるように、間違いなく本人であることを保証(認証)すること。

以下の問題を見てみよう。真正性(Authenticity)の問題である。

| 過去問(H19SU午後1問1より抜粋) |

|---|

| 次は,VPN方式の選定に関するO君とS君の会話である。 O君:基本的なことですが,これらのVPNを用いる意義は何ですか。例えば,AESといった共通鍵暗号化方式で暗号化したファイルを転送すれば,VPNは必要ないと思います。 S君:そうとは言い切れないよ。ファイル転送の際,暗号化によって盗聴は防げるが,暗号化だけでは,[ ア ]や[ イ ]の脅威を防ぐことはできない。 設問2 本文中の[ ア ],[ イ ]に入れる適切な字句を,それぞれ15字以内で答えよ。 ただし,[ ア ]には真正性について,[ イ ]にはデータの完全性について答えよ。 |

↓

↓

↓

↓

↓

さて、この問題の正解は以下。内容が本質的に合っていれば、表現が違っていても正解になるだろう。

ア 意図しない相手との通信

イ データの破壊

(4)否認防止性(Non Repudiation)

「やっていません」と否認する人に対し,証拠を見せます。過去問(H28春AP午前問39)では、「否認防止の特性」に関して「ある利用者がシステムを利用したという事実を証明可能にする」と述べられています。

どうやって証拠を見せるのですか?

単純な例として、認証およびその記録を取ることです。深夜のサーバ室に誰が侵入して盗難を働いたとします。IDパスワード認証や生体認証での入室の記録があれば、その本人が間違いないく侵入したという証拠になります。結果として、やっていないという否認を防止します。

さてここで、以下の情報処理安全確保支援士試験の過去問の空欄を考えましょう。

| 過去問(H20SV午後2問2より抜粋) |

|---|

| 問 以下のb,cに当てはまる字句を答えよ IDは英語でidentifier (識別子)というくらいだから利用者の識別が主な目的ではあるが,もう一つ大事な目的として[ b ]制御がある。つまり,どの利用者に,どのリソースに対して,どのようなアクセスを許可するのかということだ。個別に利用者IDを割り当てないと,権限の管理が適切に行えないおそれがある。また,最近は内部統制の観点から[ c ]性という要素も重視されるようになってきている。 |

↓

↓

↓

↓

↓

今回は、責任追跡性に関する内容です。。

穴埋めの正解は以下である。

b 許可

c 責任追跡

▼否認防止性、責任追跡性、真正性の図

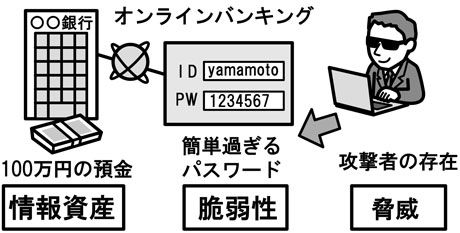

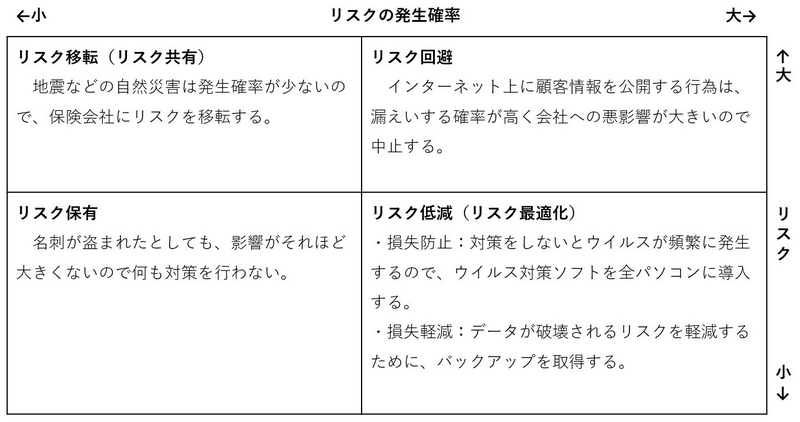

4.セキュリティとそのリスク、対策

| 問 |

|---|

| 情報セキュリティの3大要素とそのリスクの例、対策の例を述べよ。 |

H23年秋FE午後問3に、その一例が述べられている。情報処理安全確保支援士試験では対策が重要になってくるので、参考にしていただきたい。

「完全性」に対する脅威として、「ウイルス感染」「不正アクセス」「なりすまし」があります。でもこれって、完全性に限ったものではないですね。

たとえば、ウイルス感染によって、データが漏えいする、つまり機密性が脅かされる場合があります。「不正アクセス」によって、サーバがダウンさせられたら、可用性が脅かされますよね。

その通り。あくまでも一例として考えてもらえばよい。考えることで、頭が整理されるからね。

以下も本当に一例である。

| キーワード | リスクの例 | 対策の例 |

|---|---|---|

| 機密性 | データの盗聴 | ・暗号化 |

| 完全性 | データの改ざん | ・メッセージダイジェストの照合 ・(改ざんするには侵入する必要があるので)認証やUTMの導入 |

| 可用性 | DoS攻撃 ランサムウェア感染 |

・DDoS対策(装置、クラウドサービス) ・ウイルス対策ソフトの導入 ・バックアップ |

| 真正性 | なりすまし | 証明書による認証 |

| 責任追跡性 | 誰がやったかわからない | ログの取得 |

| 否認防止性 | 「やっていない」と否認する | デジタル署名 |

セキュリティ対策はいいんですけど、なんかもったいないですね。

セキュリティ対策をしても、売上が上がるわけでもなく、単純にコストがかかるだけ。とてもバカらしいですね。

言われる通りの面があって、警察庁:「不正アクセス行為対策等実体調査(平成22年2月)」によると、「情報セキュリティ対策実施上の問題点に関する企業意識」として、「費用対効果が見えない 59.6%」「コストがかかりすぎる 56.9%」が上位2つの回答になっている。

しかし、安全はタダではない。同じことは平和にもいえると思うから、セキュリティに限らず同じかと思う。加治隆介の議3(講談社文庫)では倉地氏が「平和はタダでは得られない多大なコストがかかるもんだ」と述べられている。

警察でもっと取り締まってくれないかな。

最近は海外からの攻撃もあるから、警察ですべてを取り締まることは不可能である。警察の方に聞いたうろ覚えであるが、サイバー犯罪の相談件数は年8万件あるが、検挙できるのは7000件くらいだそうだ。これが現実であろう。

だから、自分たちの身は自分たちで守らなくてはいけない。また、いくら取り締まりを強化しても、攻撃されたり情報漏えいした後につかまえても、すでに危害が加わった後である。

5.Top 4 security controls

情報処理安全確保支援士試験とは直接関係がないが、セキュリティ対策の考え方の基本として重要なので紹介する。オーストラリア政府がハッカーからの攻撃を大幅に減らしたセキュリティ対策が掲載されています。

http://www.theregister.co.uk/2015/06/02/patchcrazy_aust_govt_fought_off_every_hacker_since_2013/

それは、「Top 4 security controls」記載され、以下のたった4つのことです。

①アプリケーションのホワイトリスト

②アプリケーションへの定期的なパッチ

③OSへの定期的なパッチ

④管理者権限の最小化

なんともシンプルな対策ですね。

グラフを見ると、数字は書かれてありませんが、攻撃を90%以上防御したように見えます。

実際の対策としては、それ以外もあるとのことですが、ベースとなるのはこの4つだそうです。セキュリティ対策は、このような基本的な対策が大事だと考えております。

また、米国国防総省 (DoD)の調査でも、97~98%の攻撃の原因は、パッチ適用やシステム設定に起因したとある。

「the DOD did an analysis last year and it's somewhere in the high 90s, like 97 [percent] to 98 percent of things that have hit the DOD systems have been the result not of some new piece of technology but exploitation of people that have not had processes in place to install patches or to configure their systems properly.」

https://www.govtech.com/security/Security-First.html