1.そもそも脅威とは何か?

情報処理安全確保支援士試験ではたくさんの脅威が登場します。まずは、言葉の定義から理解しましょう。

(1)脅威とは

脅威という言葉ですが、

当たり前すぎて、説明しにくいですね。

脅威は脅威としか言いようがありません。

以下の問題を見てみよう。

| 過去問(H22AP春午前問41) |

|---|

| 問41 JIS Q 27002における情報資産に対する脅威の説明はどれか。 ア 情報資産に害をもたらすおそれのある事象の原因 イ 情報資産に内在して、リスクを顕在化させる弱点 ウ リスク対策に費用をかけないでリスクを許容する選択 エ リスク対策を適用しても解消しきれずに残存するリスク |

↓

↓

↓

↓

↓

リスクマネジメントの章で「リスク=情報資産の価値 x 脆弱性 x 脅威」という説明をする。

それを意識しながら、上記の選択肢を一つ一つそれぞれが何を意味するかを考えると勉強になる。

正解は、アの「情報資産に害をもたらすおそれのある事象の原因」。

参考までに、他の選択肢は以下。

・選択肢イ:「情報資産に内在して、リスクを顕在化させる弱点」は脆弱性のこと。

・選択肢ウ:「リスク保有」です。リスクを全て対策することは費用対効果の面で適切ではありません。例えば、パンフレットが盗まれたとしても、そもそも配るものなので我慢しましょうという考えです。

・選択肢エ:「残存リスク」です。例えば、入退室管理にICカード認証による対策をします。しかし、共連れで不正に入室されるリスクは残ります。これが残存リスクです。

残存リスクに対しては、多くは運用面でルールを決めるなどして対処します。例えば、共連れで入るときは、正規に入った人が注意して入らせないようにするなどの対策を行います。

(2)脅威の分類

情報処理安全確保支援士試験では非常にたくさんの脅威が出題されます。それらをバラバラに学習するのは大変です。そこで、脅威を以下のように分類して考えましょう。出典は情報セキュリティマネジメント試験のシラバス(https://www.ipa.go.jp/shiken/syllabus/t6hhco000000ijum-att/syllabus_sg_ver3_4.pdf P3[脅威の種類])

| 脅威の分類 | 代表例 |

|---|---|

| ①物理的脅威 | 事故,災害,故障,破壊,盗難,不正侵入 ほか |

| ②技術的脅威 | 不正アクセス,盗聴,なりすまし,改ざん,エラー,クラッキング ほか |

| ③人的脅威 | 誤操作,紛失,破損,盗み見,不正利用,ソーシャルエンジニアリング ほか |

この中で、試験では、技術的な脅威が多数問われることでしょう。

2.不正アクセスについて

(1)不正アクセスとは**

IPAの資料([旧リンク]https://www.ipa.go.jp/files/000011455.pdf)に不正アクセスの説明がある。

| 不正アクセスの説明(IPA資料) |

|---|

| 具体的には、以下に示す行為のことです。 ・ コンピュータのOSやアプリケーションあるいはハードウェアに存在するぜい弱性(セキュリティホール)を利用して、コンピュータのアクセス制御機能を迂回し、コンピュータ内に侵入する行為(侵入行為) ・ 他の人に与えられた、利用者IDおよびパスワードを、その持ち主の許可を得ずに利用して、持ち主に提供されるべきサービスを受ける行為(『なりすまし』行為) ・ 持ち主の許可を得ずに、その持ち主の利用者IDおよびパスワードを第三者に提供する行為 |

不正アクセスとは別に、クラッキングという言葉もあります。過去問(H27年秋IP問73)には、「情報セキュリティにおけるクラッキング」の説明として,「悪意をもってコンピュータに不正侵入し,データを盗み見たり破壊などを行う」と述べられています。こちらも、不正アクセスと同じ意味と考えてもいいでしょう。

(2)不正アクセスの被害 **

不正アクセスと言っても、とても幅広いものです。

IPAの資料に「コンピュータウイルス・不正アクセスの届出状況および相談状況 [2014年年間]」があります。

(旧リンク)https://www.ipa.go.jp/security/txt/2015/2014outline.html

ここの「2014年不正アクセス被害内容」によると、以下がその例として述べらえています。

①踏み出しとして悪用 29%

②サービス低下 16%

③オンラインサービスの不正利用 16%

④ウェブサイト改ざん 11%

⑤データの窃取、盗み見 8%

(3)不正アクセスの原因**

上記と同じ資料に、「2014年不正アクセス被害原因」が記載されています。

①ID,パスワード管理の不備 17%

②古いバージョン、パッチ未導入など 11%

③設定不備 10%

とあります、ただ、一番多いのは「不明 34%」で、被害を受けた側は、何が原因なのか理解していない状況です。これでは、次も攻撃されることでしょう。

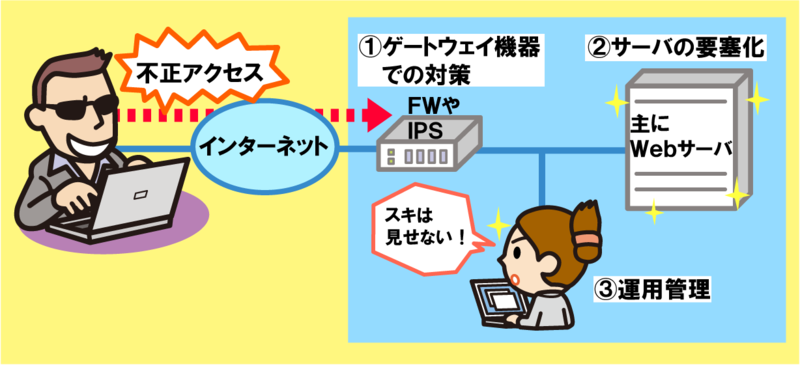

(4)不正アクセス対策**

では、不正アクセス対策は具体的にどのように行えばいいのでしょうか。

不正アクセスの攻撃も多岐にわたるため、簡単には言えません。代表的な対策としては、以下の3つが考えらえます。

①ゲートウェイ機器での対策

ファイアウォールやIPS、WAFによる不正アクセスの防御

②サーバの要塞化

不要なサービスおよびポート、アカウントの停止、パッチの適用、アクセス制御などを適切に行う

③運用管理

ログを取得し、日々監視する。また、緊急時には迅速な対応を行う

3.STIX

(1)STIXとは

STIX(脅威情報構造化記述形式:Structured Threat Information eXpression)は、サイバー攻撃に関する脅威情報の記述形式の事です。

IPAに詳しい解説があります。

https://www.ipa.go.jp/security/vuln/STIX.html

上記のサイトには、「STIXは、サイバー攻撃活動(Campaigns)、攻撃者(Threat_Actors)、攻撃手口(TTPs)、検知指標(Indicators)、観測事象(Observables)、インシデント(Incidents)、対処措置(Courses_Of_Action)、攻撃対象(Exploit_Targets)の8つの情報群から構成されています。」とあります。

(2)過去問

情報処理安全確保支援士試験の過去問(H30秋SC午後Ⅰ問2)では、以下のように穴埋めの選択肢式で問われました。

| 過去問(H30秋SC午後Ⅰ問2) |

|---|

| セキュリティ機関からは,ワームVのインディケータ情報が[ e ]形式で提供されていた。 |

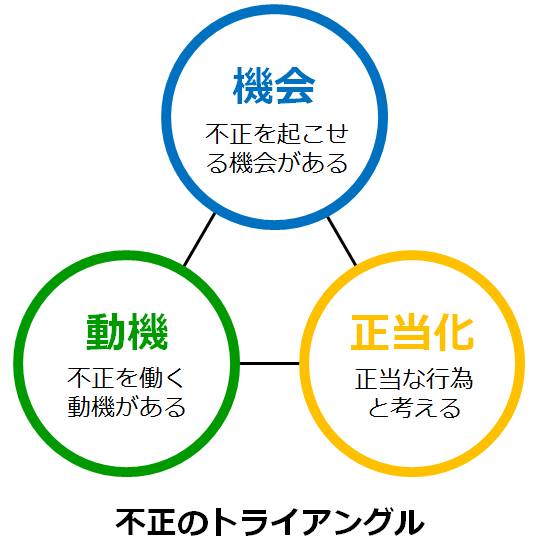

4.不正のトライアングル

この内容は、情報処理安全確保支援士試験というより、情報セキュリティマネジメント試験で重要なキーワードです。

不正が発生する条件として、①機会、②動機、③正当化の3つが揃うことと言われています。

たとえば、社員が個人情報を第三者に販売したとします。

このとき以下のような要件が揃うのです。

①機会:システム管理者などの立場で、個人情報にアクセスできる機会があった

②動機:お金にとても困っていて、個人情報を売ればお金になる

③正当化:「個人情報を売っても、誰も困らないだろう」「悪いのは、安月給でコキ使って働かせる会社」などという、やむを得ない犯罪であるという心理

たとえば、平成21年に、三菱UFJ証券で、約5万件の顧客情報が流出する事件が起きました。この事件の原因は、情報システム部の社員が、借金返済のために名簿業者に売却したことでした。

守る側としては、この3要件を、一つでも潰すことで、不正を防ぎやすくなると言われています。

では、情報処理安全確保支援士の過去問(H27年秋SC午前2)を見てみましょう。

| 過去問(H27年秋SC午前2) |

|---|

| 問9 不正が発生する際にぱ不正のトライアングル”の3要素全てが存在すると考えられている。“不正のトライアングル”の構成要素の説明のうち,適切なものはどれか。 ア “機会”とは,情報システムなどの技術や物理的な環境及び組織のルールなど,内部者による不正行為の実行を可能,又は容易にする環境の存在である。 イ “情報と伝達”とは,必要な情報が識別,把握及び処理され,組織内外及び関係者相互に正しく伝えられるようにすることである。 ウ “正当化”とは,ノルマによるプレッシャーなどのことである。 エ “動機”とは,良心のかしゃくを乗り越える都合の良い解釈や他人への責任転嫁など,内部者が不正行為を自ら納得させるための自分勝手な理由付けである。 |

↓

↓

↓

↓

↓

正解はアです。ウが「動機」で、エが「正当化」の説明です。

5.ハッカーおよび攻撃者について

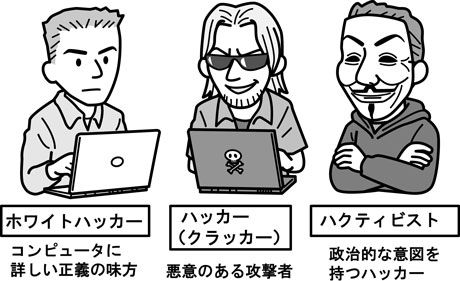

❶ハッカーとホワイトハッカー

ハッカー(hacker)とは、元々は、コンピュータに精通した人を意味しました。しかし、世間一般には、悪意を持って攻撃する人を指すことが多くなっています。そこで、正義の専門家をハッカー、攻撃者をクラッカー(Cracker)と分けていたときもありましたが、クラッカーという言葉はあまり普及しませんでした。

そこで(、なのかは分かりませんが)、攻撃を防ぐために技術に精通した善意の人は、悪意のある人と区別するために、ホワイトハッカー(white hacker)と言われます。

そもそも、彼らは何のために攻撃しているのか。以下にIPAの資料がある。

https://www.ipa.go.jp/security/10threats/ps6vr7000000beje-att/10threats2013_slide.pdf

これによると、かつては「いたずら目的」だったものが、「いたずら目的」「金銭目的」「抗議目的」「諜報目的」と多様化している。金銭目的はクレジットカード情報を盗んだり、個人情報を盗んで売ったりなどであり、最近はとても増えている。

❷ハクティビスト(hacktivist)

情報処理安全確保支援士試験の過去問(H25SC春午前2問8不正解選択肢)では、「情報技術を利用し,信教や政治的な目標を達成するという目的をもった人や組織の総称である」と述べられている

❸アノニマス

ガイ・フォークスの仮面をして抗議をしている姿をTVで見た人も多いだろう。彼らのつながりはネットであり、人数や中心人物など、実態はほとんど分かっていないようだ。

ちなみに、仮面はAmazonでも1000円程度で売られている。品切れのときもあった。

2012年には、以下の事件も

「凄腕ハッカー集団“霞が関”と“霞ヶ浦”間違えて攻撃」

(旧リンク)http://www.sponichi.co.jp/society/news/2012/06/29/kiji/K20120629003566470.html

❹ボットハーダー

「herder」は「羊飼い」という意味です。ボットハーダー(bot herder)とは、ボットネットを操る犯罪者と考えてください。

❺スクリプトキディ(script kiddie)

script(スクリプト)を使って攻撃をするkiddie(子供)という意味です。幼稚な攻撃しかできない初心者という皮肉が込められています。

過去問(H28秋SG午前問24)では、「スクリプトキディの典型的な行為」として「技術不足なので新しい攻撃手法を考え出すことはできないが,公開された方法に従って不正アクセスを行う。」と述べられています。

■天才ハッカー ジョージ・ホッツ氏

17歳でiPhoneの脱獄に成功してブログに公開、SONYのPSの脱獄(ジェイルブレイク)にも成功(後にSONYに訴えられる)ということから、英雄視されていることもある。その後、Facebookに雇われることになった。

6.ソーシャルエンジニアリング

| 過去問(H19FE秋午前問68参照) |

|---|

| 「緊急事態を装う不正な手段によって組織内部の人間からパスワードや機密情報を入手する行為」を何と言うか。 |

人的脅威の例は社員による情報持ち出しや、ソーシャルエンジニアリングがあります。socialとは「社会的な」という意味で、技術的以外の方法でセキュリティを脅かす。たとえば、パスワードを盗み聞きしたり、パソコンの画面を盗みみたり、ごみ箱から顧客情報を拾う行為などがあります。

過去問では、ソーシャルエンジニアリングの例が問われている。

| 過去問(H19SV午前問47) |

|---|

| 問47 ソーシャルエンジニアリングに該当する行為はどれか。 ア OSのセキュリティホールを突いた攻撃を行う。 イ コンピュータウイルスを作る。 ウ パスワードを辞書攻撃で破ってコンピュータに侵入する。 エ 本人を装って電話をかけ,パスワードを聞き出す。 |

↓

↓

↓

↓

↓

正解はエである。

今は、外部より内部の犯行の比率のほうが高いようだ。

ケビンミトニックの本にソーシャルエンジニアリングのことがたくさん書かれてある。是非ご覧あれ。

■産業スパイ

情報システム部に産業スパイが入ったらあっという間にやられますね。

本当にそう。特に最近はコスト削減のために運用をするために派遣社員を雇うことが多い。これらの人は24時間365日の保守を行うので、管理者権限を持っているし、それを堂々と使える。リモートアクセス権限がなくても、自分専用のリモートアクセスの口を用意することも簡単にできてしまう。正社員ならば入社のハードルがかなり高いのである程度信頼できるが、派遣社員は人の入れ替わりも早く、産業スパイが本当に入ってくるかもしれないのだ。

■スキャベンジング(scavenging)なんて本当にできるの?

scavengeとはごみ箱をあさるという意味。

トラッシング(H27年春FE午後問1の選択肢にあった)も同じである。

ゴミ箱に捨てられた機密情報や個人情報を盗むというソーシャルエンジニアの手法。

※トラッシュ(trash)とは、「ゴミ」という意味である。

情報処理安全確保支援士試験の過去問(H25SC春午前2問5不正解選択肢)では、「企業などの機密情報を詐取するソーシャルエンジニアリングの手法の一つであり,オフィスの紙ゴミの中から不用意に捨てられた機密情報の印刷物を探し出す」とある。

シュレッターに入れずにゴミ箱に入れる人がいるから、そういうところから情報が漏れることもあるだろう。

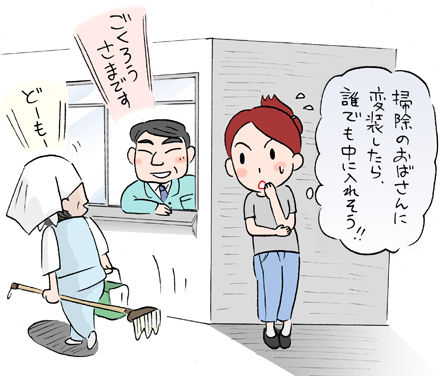

でも実際には無理ではないですか?

掃除のおばちゃんに変装して社内に入らなければいけないし、ゴミ箱をあさっていたら誰かにあやしまれるでしょう。TVドラマでは、夜に忍び込んでゴミをあさるシーンがありますが、、、。

そんな方法はたしかに無理だね。

社内のゴミ箱をあさるのではなく、オフィスの外のゴミ捨て場をあさる。ゴミ捨て場はカギがかかっていないし、変装した人がゴミを分別するふりでもすれば、違和感ないでしょ。

7.攻撃ツール

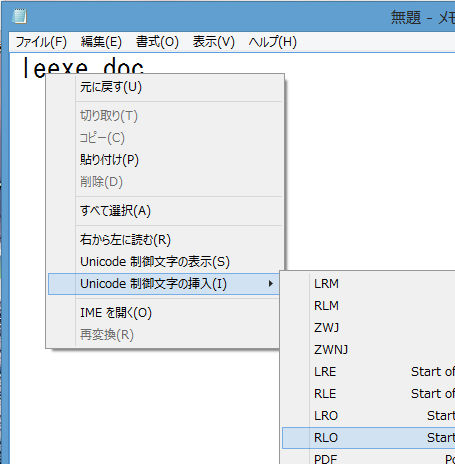

(1)RLO(Right-to-Left Override)

情報処理安全確保支援士の過去問(H26SC春午前2問1)には、「RLO(Right-to-Left Override)を利用した手口の説明」として、「文字の表示順を変える制御文字を利用し,ファイル名の拡張子を偽装する」とある。

なかなか興味深い。

RLOとは、そのスペルにあるように、右(Right)から左(Left)への置き換え(Override)だ。

日本語は左から右へ文字が流れる。

でも、アラビア語などは逆の右から左だ。そのために、逆に流すことができる。

やり方はとても簡単。

実際にやってみよう。

メモ帳で leocod.exe と書く。

ここで、oの後ろで右クリック、Unicode制御文字の挿入でRLO する。

すると leexe.doc という表示になる。

これをコピーして exeファイルの名前を変更すればいい。

一見するとdocファイルの拡張子だ。

※アイコンの変更方法は、別途書きたい。

(2)Exploitコード

読み方は「エクスプロイトコード」である。

「エクスプロイトコード」に関して情報処理安全確保支援士の過去問(H30SC春午前Ⅱ問4)では、「攻撃コードとも呼ばれ,脆弱性を悪用するソフトウェアのコードのことであるが,使い方によっては脆弱性の検証に役立つこともある」と述べられている。

また、情報処理安全確保支援士の過去問(R1SC午前2問15)では「Exploit Kit」の説明として、「攻撃者に脆弱性に関する専門の知識がなくても, OSやアプリケーションソフトウェアの脆弱性を悪用した攻撃ができる複数のプログラムや管理機能を統合したもの」とある。

Exploitという言葉の解釈は、多少分かれる。しかし、Exploitコードと、「コード」をつけた場合は、ハッキングツールと考えればいい。コードという言葉がついているように、攻撃するためのプログラム(スクリプト)だ。

たとえば、Land攻撃を行うためのExploitコードがland.cであり、広く公開された。

じゃあ、Exploitコード=ハッキングツール

と考えていいですか?

ちまたによく出回っているハッキングツールは、いろいろな攻撃ができたり、対象が限定されないものだ。一方、Exploitコードは、特定の脆弱性に対するスクリプトなので、若干ニュアンスが違う。

過去問を見てみよう。

この問題では、「Web販売システムで使用中のWebサーバプログラムに脆弱性が発見されたとの情報が提供された。このWebサーバプログラムの脆弱性情報を図3に示す」として、以下の情報が記載されている。

| 過去問(H21SC春午後1問2) |

|---|

| ・HTTP POSTメソッドにおいて,HTTPヘッダ内にRFCで定義されていない“X-Sender"というヘッダフィールドを指定することで,任意のOS コマンドを実行させることが可能である。その際,OSコマンドはWebサーバプログラムの動作権限で実行される。 ・そのほかのメソッドでは,この脆弱性は報告されていない。 ・Exploitコードが公開されている。 |

これは分かりやすい問題文である。Webサーバに脆弱性があり、それを攻撃する手法というかツールがExploitコードとして公開されている。

また、脆弱性だけでなく攻撃手法まで公開されているのだから、危険である!

この問題は以下の設問がある。

| 過去問(H21SC春午後1問2) |

|---|

| 設問1 〔脆弱性の評価〕について答えよ。 (2)Q課長が,攻撃が実際に行われる可能性が高いと考えた根拠は何か。25字以内で述べよ。 |

↓

↓

↓

↓

↓

答えは何ともシンプルで、以下である。

「・攻撃手法が公開されている。」

「・Exploitコードを基にした攻撃が予想される。」

このExploitコードがサーバやPCに埋め込まれたら、ウイルスソフトで検知しないのですか?

検知するものも当然あるが、検知できないものが多いだろう。

(3)バックドア

| 過去問(H22秋FE午前問44) |

|---|

| 「企業内ネットワークやサーバにおいて、侵入者が通常のアクセス経路以外で侵入するために組み込むもの」は何か。 |

↓

↓

↓

↓

↓

不正侵入の手口について問われている。

正解は、バックドア。

日本語訳すると、裏口のドア。自由に出入りできる裏口を用意し、不正アクセスをするのである。

(4)ルートキット(rootkit)

| 過去問(H21春SC午前2問12) |

|---|

| 「不正侵入してOSなどに不正に組み込んだものを隠ぺいする機能をまとめたツール」を何と言うか |

↓

↓

↓

↓

↓

これは知らないと解けないですね。

root権限(管理者権限)を持つツール群(kit)というのが、ルートキットの名前の由来だろう。

正解は、ルートキット(rootkit)です。不正侵入者用のバックドアとして活用されるでしょう。このツールを使えば、気づかれないようにしながらコマンドを実行したり、サービスを動かしたりすることができます。

別の過去問(H28秋SG午前問14)では、rootkitに関して「サーバにバックドアを作り,サーバ内での侵入の痕跡を隠蔽するなどの機能をもつ不正なプログラムやツールのパッケージ」と述べられています。

また、H20SV午後1問1では、「rootkitのように、関連するファイル屋プロセス情報をOSから見えなくする仕組み」と述べられている。

| 過去問(H20SV午後1問1) |

|---|

| 設問3(3) rootkitがファイルやプロセスを見えなくする仕組みを、30字以内で述べよ。 |

↓

↓

↓

↓

↓

これは難しい。

試験センターの解答例は、「システムコールを横取りして、その応答を偽装する」

(5)その他の攻撃ツール

試験には出ないでしょうし、過去にも問われていない(はず)です。

あくまでも、自分の納得性を高めるための参考程度に読んでほしい。

❶攻撃ツール

攻撃ツールが公開されると、脆弱性をついた攻撃が一気に普及する。例えば、2013年には、「Apache Struts 2」の脆弱性を突いた攻撃が一気に増えたが、それは、攻撃用のツールが出回ったからである。

◆LOIC (Low Orbit Ion Cannon)

簡単にDDoSを仕掛けられるツールとして有名。ただ、有名になったこともあり、多くのDDoS対策、WAF製品などで、LOICに対する防御対策がなされていることが多い。

❷攻撃を補助する便利なツール

攻撃用のツールではなくても、その便利さから攻撃者のツールになりえるものがある。

①SHODAN

複合機が丸見えになる恐れ (2/2)

http://itpro.nikkeibp.co.jp/article/COLUMN/20120220/382087/?ST=attack&P=2

②Googleハッキング

http://itpro.nikkeibp.co.jp/article/COLUMN/20120220/382088/

③SNS(Facebookなど)

たとえば、某企業を攻撃しようとするなら、その社員にアクセスする必要がある。それが今は簡単に検索できる。

さらに、情シスの人であることや、機密情報を持っている立場であることも調べられるだろう。

❸パーセントエンコーディング またはURLエンコーディング

URLエンコーディングとは、URLで使用できない特殊文字(たとえば、/や「.」)を、使用可能な文字で置き換える。日本語もURLでは使えないので、パーセントエンコーディングをする必要がある。

このとき、置換する方法として%+ASCIIコードが使われます。

※ASCII文字コードに関しては、以下

暗号について - 情報処理安全確保支援士 - SE娘の剣 -

(旧リンク)http://sm.seeeko.com/archives/15877411.html

たとえば、

/であれば、/のASCIIコードである2fに%をつけて%2f

.であれば、.のASCIIコードである2eに%をつけて%2e

他には、たとえば、SQLインジェクションではサニタイジングされてしまうような文字を、違うコードで表記する。

(例) ' → %27

簡単にエンコードとデコードをしてくれるサイトもある。たとえば以下。

URLエンコード・デコードフォーム/処理完了[Web便利ツール] - TAG index

Amazonなどのサイトを見ていると、%がたくさんのURLを見たことがあります。

もしかして、あれもそうですか?

たとえばこんなの

http://www.amazon.co.jp/%E3%81%A9%E3%81%93%E3%81%8B%E3%81%A7%E8%A6%8B%E3%81%9F%E3%83%BB%E8%81%9E%E3%81%84%E3%81%9F%E3%83%BB%E4%BD%93%E9%A8%93%E3%81%97%E3%81%9F%EF%BC%81SE%E3%81%82%E3%82%8B%E3%81%82%E3%82%8B%E5%9B%9B%E6%96%B9%E5%B1%B1%E8%A9%B1%EF%BD%9ESE100%E4%BA%BA%E3%81%AB%E8%81%9E%E3%81%84%E3%81%9F%E4%BB%8A%E3%81%A9%E3%81%8D%E3%81%AESE%E3%81%AE%E7%94%9F%E6%85%8B-%E5%B7%A6%E9%96%80%E8%87%B3%E5%B3%B0-ebook/dp/B00ISOYD1M/ref=sr_1_2?s=books&ie=UTF8&qid=1395550020&sr=1-2(http://www.tagindex.com/cgi-lib/encode/url.cgi)

そうです。上記のサイトでデコードすると、以下になります。

http://www.amazon.co.jp/どこかで見た・聞いた・体験した!SEあるある四方山話†SE100人に聞いた今どきのSEの生態-左門至峰-ebook/dp/B00ISOYD1M/ref=sr_1_2?s=books&ie=UTF8&qid=1395550020&sr=1-2

8.その他

このあたりは情報処理安全確保支援士試験には関係ないので、読み物として考えてください。

(1)日本のセキュリティレベル

日本は世界的にみて、セキュリティ対策のレベルは高いのですか?

情報セキュリティ白書2011(独立行政法人 情報処理推進機構)には、ボット感染状況として、「マイクロソフトの「Security Intelligence Report」によると、日本は、インターネット先進国ばかりでなく、全世界的に極端に感染が少ない国」「マイクロソフトの駆除ツールMSRTの実行1000回あたりのボット感染駆除の値(中略)日本は0.6で最小となっており、他の先進国は、米国5.2、ロシア4.3、フランス4.0、英国2.7、ドイツ1.4で、近隣の韓国は14.6となっている。」と述べられている。

(2)被疑者でもっとも多いのは?

| 解答群 |

|---|

| ①元交際相手や元従業員等の顔見知りの者 ②交友関係のない他人 ③ネットワーク上の知り合い |

↓

↓

↓

↓

↓

「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」にいろいろなデータが掲載されている

(旧リンク)http://www.npsc.go.jp/hightech/H230303.pdf

https://www.npsc.go.jp/hightech/230316.pdf

正解は①

最近では、データが変わっているようである。

僅差で②が一位のようだ。

| (2) 被疑者と利用権者の関係 |

|---|

| 不正アクセス禁止法違反に係る被疑者と識別符号を窃用された利用権者の関係についてみると、交友関係のない他人によるものが最も多く(76人)、次いで元交際相手や元従業員等の顔見知りの者によるもの(75人)、ネットワーク上の知り合いによるもの(19人)となっている。 http://www.soumu.go.jp/main_content/000347975.pdf |

(3)平成25年中のサイバー犯罪の検挙状況等について

警察庁のページに、「平成25年中のサイバー犯罪の検挙状況等について」掲載されている。

(旧リンク)https://www.npa.go.jp/cyber/statics/h25/pdf01-2.pdf

https://www.npa.go.jp/hakusyo/h26/youyakuban/youyakuban.pdf

8113件で、過去最高。これに対し、相談件数は84863件。

たしか今は10万件を突破しているはず。