1.シンクライアントとは?

(1)情報漏えい対策としても期待されるシンクライアント

新クライアントではなくThin (薄い,痩せた)Clientで,Citrix社のXenAppが有名です。

従来のようなパソコンは,アプリケーションを入れて処理するのでFat(太った)クライアントと呼ばれることもあります。それに対して,ほとんどの処理をサーバで行うためにThin クライアントと考えることができます。

シンクライアントを導入すると,利用者が使うPC側にデータを持たない(そもそもハードディスクが無い)ので,セキュリティの向上が期待されます。PCが盗まれたり,社員がPCからデータを抜き出そうとしても,データが無いので情報漏えいにつながりません。

でも、ハードディスクが無かったら、サーバに接続することもできないのでは?

ハードディスクはありませんが、代わりに、フラッシュメモリなどにOSやアプリケーションを格納しています。OSといっても、通常のOSと違い、たとえば、Windows Embeddedなどの必要最小限の機能しか持たないOSです。

(2)シンクライアントの目的

シンクライアント化する目的は,大きく以下の2つです。

❶セキュリティ強化

❷運用負荷の軽減

セキュリティの強化に関しては,情報処理安全確保支援士試験の過去問で次のように述べられています。

| セキュリティの強化に関して(H23SC春PM1問3より) |

|---|

| 情報漏えい対策として、ハードディスクなどの記憶装置をもたずUSBメモリなどの外部記憶媒体も利用できないシンクライアント端末を利用する |

2.シンクライアントの方式

大きく4つあります。当初はSBC型が中心だったが、今は仮想PC型が主軸であろう。

❶画面転送型

[概要]

SBC(Server Based Computing)型とも言われます。いわゆるメタフレームまたはリモートデスクトップです。サーバで処理を行い,クライアントには画面情報のみを転送します。

[問題・課題]

例えば,サーバをWindows 2003とする場合,アプリケーションをWindows 2003サーバ上にインストールしなければなりません。しかし,アプリケーションの対応OSがWindows XPや7の場合,アプリケーションが使えないこともあります。

❷ブレードPC型

[概要]

ブレードPCを一人1枚ずつ割り当てる方式です。SBC型のデメリットである対応OSの問題を解決します。サーバをブレードサーバとし,PCと同じ数だけブレードPCを用意します。各ブレードPCには,Windows XPや7などの通常クライアントOSをインストールします。クライアントに画面転送するところはSBC型と同じです。

[問題・課題]

SBCは極端な話サーバ一台でも良いが,ブレードPC型の場合はPCの台数分のブレードPCが必要です。加えてThin Client の仕組みも必要です。コストがやや高くなり,それほど導入されていないのが現実です。

❸仮想PC型

[概要]

PCを仮想化し,一人に1台の仮想PCを割り当てます。ブレードPCを仮想化したものと考えればよいでしょう。仮想した上で,SBCと同じく画面転送を行います。VDIと言われたら、一般的にはこれを指します。

❹ネットワークブート型

[概要]

ログインするたびにPXEによるネットワークブートを行い,OSイメージをサーバからダウンロードします。この方式ではOSイメージを起動するたびに端末側にダウンロードし,処理は端末側で行います。Thin Clientというよりは,Fat Client になります。インターネットカフェなどでよく利用されます。

[問題・課題]

太いネットワーク帯域が必要です。

3.VDIによるセキュリティ対策

未知のマルウェア対策には限界があります。ウイルス対策ソフトでの検知は期待できないからです。

そこで、マルウェアに感染したとしても、情報漏えいが起こらない仕組みとしてVDIがあります。

情報処理安全確保支援士試験の過去問(H28SC春午後Ⅱ改)をもとに、機能を確認しましょう。

| 過去問(H28SC春午後Ⅱ改) |

|---|

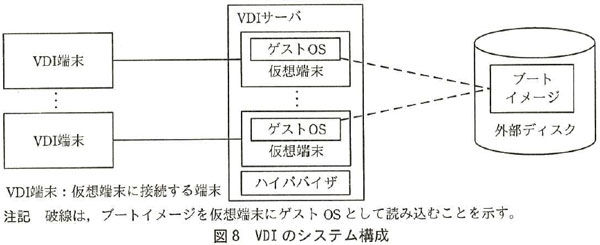

図8のように,仮想端末上でゲストOSを動かす,画面転送型の仮想デスクトップ環境(以下, VDIという)があります。 D部長:VDI端末には,どのような要件が必要ですか。 Cさん:要件は,次の四つです。 要件1 : VDI サーバにログインできる。 要件2:仮想端末との間では,画面及びキーボード・マウスの操作データだけの送受信を許可する。 要件3:マルウェア感染を防ぐ仕組みがある。 要件4 :要件1~要件3を満たすのに必要な通信だけを許可する。 D部長:要件3が満たせずに,VDI端末がマルウェアに感染しても,要件2が満たされていれば,仮想端末には影響がないですよね。 Cさん:いいえ。⑤要件2が満たされても、VDI端末上のマルウェアによる仮想端末からの情報の搾取は可能です。 D部長:そうですか。 Cさん:そういった情報の窃取を防ぐためには,VDI端末の徹底的な要塞化が必要です。VDI端末に汎用OSを使う場合,VDI端末の保護のための仕組みが必要になります。一方,VDI専用OSを使用する場合,読取り専用のUSBメモリにVDI専用OSを入れておきます。VDI端末のハードディスクの中身は全て消去し,USBメモリからだけブートできるようにします。ブートするとVDIに接続するためのソフトウェアが自動的に起動します。 設問5(3)本文中の下線⑤について、どのような攻撃を想定しているのか。20字以内で述べよ。 |

↓

↓

↓

↓

↓

VDI端末がマルウェアに感染しても、そのマルウェアがゲストOSに影響を及ぼすことはありません。なので、マルウェアの感染が拡大したり、ファイルを外部に流出させられることもありません。ただ、画面情報だけは攻撃者に伝わりますので、ログインID/パスワードなどの情報が漏えいする危険があります。

解答例:画面などの情報からのデータ搾取